Il existe de nombreux types d’attaques dans le domaine de la cybersécurité, et les équipes de sécurité réseau doivent toutes les prendre en compte. Aucune organisation ne peut se protéger contre tous les types de menace, mais on attend d’une entreprise qu’elle assume son devoir de vigilance en matière de protection contre les formes les plus courantes de cyberattaques.

La plupart d’entre elles ne sont plus des attaques isolées menées par un pirate informatique depuis son sous-sol. Aujourd’hui, des groupes hautement organisés et massivement financés ont fait de la cybersécurité un fonds de commerce, et ils ont les moyens de lancer des attaques contre des organisations de toutes tailles et de tous secteurs. Alors qu’on s’attend à ce que le coût du cybercrime atteigne 10,5 billions de dollars en 2025, la capacité à protéger les utilisateurs et les systèmes d’entreprise à la fois des attaques externes et des menaces internes est une obligation. En réalité, c’est même devenu un avantage concurrentiel pour certaines entreprises.

Cet article décrit les 12 menaces en cybersécurité les plus courantes actuellement, et offre des exemples de cyberattaques.

1. Attaque par déni de service (DoS) et attaque par déni de service distribuée (DDoS)

Les attaques par déni de service (DoS) et celles par déni de service distribuées (DDoS) sont des tentatives malveillantes de rendre un serveur, un service ou une ressource réseau indisponibles pour leurs utilisateurs. La différence entre les deux ? L’origine d’une attaque DoS est unique, alors qu’une attaque DDoS est lancée à partir de plusieurs sources, et parfois distribuée de manière globale.

Les attaques DoS et DDoS n’ont pas pour objectif d’obtenir un accès non autorisé. Elles visent plutôt à bloquer le trafic authentique pour l’empêcher d’atteindre sa destination prévue en saturant la bande passante de la ressource cible. Les raisons qui se cachent derrière ces attaques sont multiples, et vont du piratage du site web d’un concurrent à l’extorsion d’argent en échange de l’arrêt de l’attaque. Un autre objectif de ces attaques peut être la mise hors ligne des systèmes pour créer une distraction tout en menant un autre type d’attaque.

Le volume du trafic généré par les attaques DoS et DDoS peut s’avérer considérable. En 2018, GitHub a subi une attaque DDoS pendant 20 minutes lors desquelles le site a été matraqué par plus de 1,3 To de données par seconde (Tbit/s). Il s’agit de la plus grosse attaque DDoS à ce jour. En 2021, toutefois, Microsoft a subi une attaque de 3,4 Tbit/s.

Méthodes de défense

Les cybercriminels font appel à des méthodes variées pour lancer leurs attaques DoS et DDoS, ce qui implique d’avoir recours à différentes stratégies de défense. Les plus courantes sont les suivantes :

- Botnets : les attaques DDoS s’appuient souvent sur des botnets, des réseaux d’ordinateurs compromis, appelés bots ou systèmes zombies contrôlés par des acteurs malveillants. La plupart du temps, les propriétaires de ces ordinateurs ne savent même pas que leurs machines font partie d’un réseau de bots. Une fois qu’un attaquant obtient le contrôle des bots, il peut les utiliser de manière collective pour lancer des attaques sur des systèmes cibles. Le volume du trafic généré par les attaques DoS et DDoS peut s’avérer considérable, et a souvent pour objectif de saturer la bande passante ou les capacités de calcul des systèmes cibles.

Les botnets peuvent être difficiles à localiser, car les machines utilisées sont en général situées dans différentes régions géographiques. L’une des manières de freiner les attaques par botnets consiste à configurer vos pare-feux afin qu’ils bloquent le trafic en provenance de pays ou de plages d’adresses IP où votre organisation n’opère pas. La limitation du débit, le filtrage du trafic, la surveillance 24 heures sur 24 et 7 jours sur 7, ou encore la mise en œuvre de pare-feu d’applications web (WAF) sont d’autres mesures que vous pouvez prendre.

- Attaque par saturation TCP/SYN : une attaque SYN flood (inondation flood) exploite la mémoire tampon lors de la négociation TCP/IP qui permet d’initier la connexion. Le dispositif de l’attaquant envoie de nombreuses demandes de connexion à la petite file d’attente en cours de traitement du système cible, mais il ne confirme pas la connexion lorsque ce dernier répond aux requêtes. Le système cible se met alors à temporiser en attendant la réponse de la machine de l’attaquant, ce qui fait planter le système ou le rend inutilisable lorsque la file d’attente de connexion se remplit.

L’une des parades pour contrer ce type d’attaque consiste à placer les serveurs derrière un pare-feu configuré pour bloquer les paquets SYN entrants. Une autre solution peut être d’augmenter la taille de la file d’attente de connexion et de diminuer le délai d’attente pour les connexions ouvertes.

- Attaque teardrop : un attaquant envoie des paquets fragmentés à un serveur cible. Lorsque le système cible tente de réassembler ces paquets, il échoue en raison des décalages de fragmentation, ce qui entraîne un chevauchement des paquets, et une erreur système ou un redémarrage.

De nombreux fournisseurs proposent des correctifs de sécurité pour protéger leurs systèmes de ces attaques, mais il est également possible d’aller plus loin en désactivant le serveur SMBv2 et en bloquant les ports 139 et 445.

- Attaque smurf : cette attaque implique d’usurper une adresse IP et d’inonder un système cible de paquets de demandes d’écho ICMP non souhaités pour saturer le réseau. L’attaquant envoie ces paquets aux adresses IP de diffusion du réseau : tous les dispositifs y répondent en même temps, ce qui encombre considérablement le réseau et provoque un déni de service.

Pour protéger vos appareils de ce type d’attaque, désactivez les diffusions dirigées par IP vers les routeurs. Ceci bloquera les demandes d’écho ICMP au niveau des périphériques réseau. Une autre option consiste à configurer les points de terminaison de manière à les empêcher de répondre aux paquets ICMP provenant des adresses de diffusion.

- Attaque « Ping of death » : tout comme l’attaque smurf, ce type d’attaque implique le protocole ICMP, mais la taille des paquets de demandes d’écho ICMP envoyés dépasse le maximum autorisé pour les paquets de protocole IP. Lorsque le système cible les réassemble, une erreur peut se produire, ou le système peut se bloquer ou redémarrer, ce qui entraîne un déni de service.

Les attaques « ping of death » peuvent être bloquées à l’aide d’un pare-feu qui vérifie la taille maximale des paquets IP fragmentés.

Téléchargez le guide gratuit :

2. Attaques de l’homme du milieu (MitM)

Dans une attaque MitM, un pirate informatique intercepte de manière secrète et modifie potentiellement la communication entre deux parties, tout en faisant croire à ces dernières qu’elles communiquent directement l’une avec l’autre. Le vol d’informations ou encore l’injection de données malveillantes peuvent faire partie des objectifs de l’attaquant.

Par exemple, il peut installer un point d’accès sans fil (WAP) malveillant qui usurpe un WAP légitime en utilisant le même nom de réseau (SSID) ou un nom semblable. Les utilisateurs peu méfiants peuvent penser qu’il s’agit d’un réseau de confiance et s’y connecter, leur trafic de données sans fil passant ainsi par ce point d’accès malveillant. L’attaquant peut alors intercepter, inspecter et modifier les données.

Voici les deux types d’attaques MitM les plus courantes :

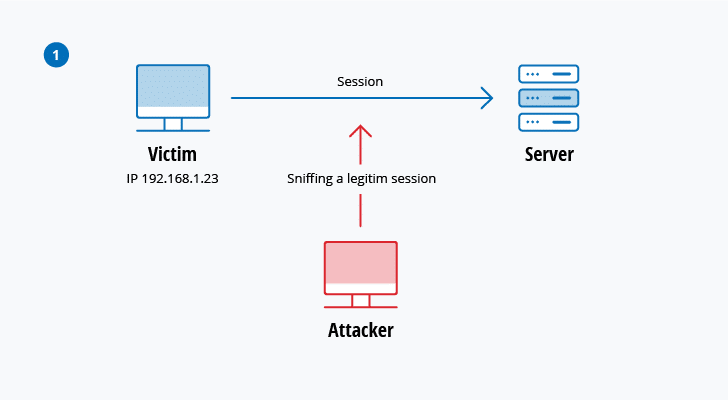

- Détournement de session : un attaquant intercepte et prend le contrôle d’une session utilisateur établie pour obtenir un accès non autorisé à un serveur ou à une application web. Une méthode courante consiste à utiliser un renifleur de paquets pour intercepter les communications entre l’utilisateur et le serveur. En volant ou en prédisant le jeton de session, les attaquants peuvent contourner l’authentification et se faire passer pour la victime afin d’accéder à des informations ou à des fonctions sensibles sur le système cible.

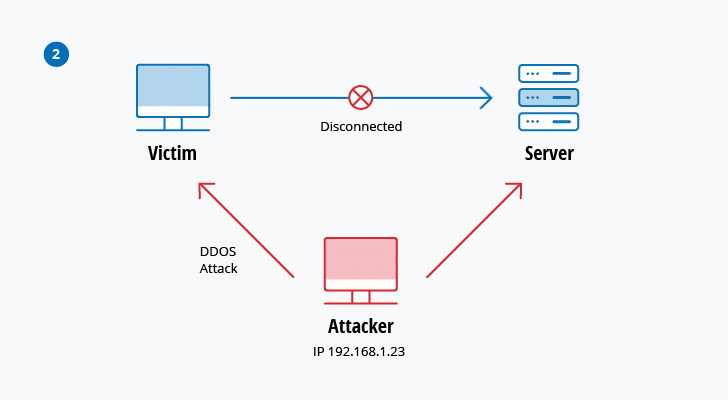

Le diagramme ci-dessous montre comment un attaquant pourrait lancer une attaque DoS pour maintenir le système de la victime hors ligne, et se connecter ensuite au serveur après avoir détourné la session.

- Usurpation d’IP : un attaquant masque sa véritable adresse IP et se fait passer pour une entité de confiance. En manipulant les en-têtes des paquets, les attaquants peuvent tromper les systèmes en leur faisant croire qu’un paquet malveillant provient d’une source légitime, ce qui leur permet d’accéder aux réseaux et aux services ou d’y lancer des attaques DoS.

Méthodes de défense

Il n’existe pas de technologie ou de configuration unique qui permettent d’empêcher toutes les attaques de type MitM. Les organisations et les particuliers peuvent néanmoins prendre certaines mesures de sécurité pour se protéger contre ces types d’attaque. Les meilleures pratiques à suivre sont les suivantes :

- Toujours utiliser des sites chiffrés (HTTPS plutôt que HTTP) ;

- Éviter l’utilisation de réseaux Wi-Fi publics pour des tâches sensibles. Si vous n’avez pas le choix, utilisez toujours un VPN ;

- S’assurer que les sites web disposent d’un certificat SSL/TLS valide ;

- Mettre à jour les serveurs avec les techniques et les protocoles de chiffrement les plus récents ;

- Utiliser l’authentification multifacteur (MFA) pour bloquer les pirates qui parviennent à intercepter des identifiants de connexion.

3. Attaques par hameçonnage et par harponnage

Les attaques par hameçonnage associent l’ingénierie sociale à la ruse technique pour envoyer des e-mails qui semblent provenir de sources fiables, souvent pour obtenir des informations personnelles, notamment des identifiants de connexion, ou pour déployer des ransomwares. Le harponnage (spear phishing) est une attaque par hameçonnage très ciblée : les attaquants prennent le temps de mener des recherches sur une personne ou une organisation spécifique pour créer des messages personnels et pertinents, ce qui rend l’escroquerie encore plus convaincante.

L’e-mail peut inciter l’utilisateur à ouvrir une pièce jointe prétendument innocente, mais en réalité infectée par un logiciel malveillant. Il peut aussi tenter de leurrer le destinataire et l’encourager à visiter un site web illégitime conçu en réalité pour ressembler à celui de son institution financière afin de capturer ses identifiants de connexion, ou l’inciter à télécharger un logiciel malveillant sur son ordinateur. Les attaques par hameçonnage sont si fréquentes que 9 entreprises sur 10 en ont été victimes en 2022.

L’un des moyens les plus simples pour un pirate de mener une attaque de harponnage est d’usurper une adresse électronique, c’est-à-dire de falsifier la section « De » d’un e-mail, pour vous donner l’impression que le message a été envoyé par une personne que vous connaissez, par exemple votre supérieur ou une entreprise partenaire. En 2016, des attaquants ont par exemple usurpé le compte de messagerie du nouveau P.-D. G. de Mattel Corporation dans un e-mail adressé au directeur financier, qui a viré plus de 3 millions de dollars sur un compte bancaire en Chine. (L’entreprise a heureusement pu récupérer l’argent.)

Méthodes de défense

Les e-mails restent le principal vecteur de menace pour les cyberattaques. Une solution de sécurité robuste pour la gestion du courrier électronique est donc essentielle. Toutefois, aucun outil n’est infaillible. C’est pourquoi les pratiques suivantes sont conseillées :

- Former régulièrement tous les utilisateurs sur les attaques par hameçonnage et sur les pratiques générales de cyberhygiène ;

- Apprendre aux utilisateurs à examiner les en-têtes des e-mails et à vérifier que les champs « Reply-to » et « Return-Path » correspondent au domaine indiqué dans l’e-mail ;

- Utiliser le sandboxing (exécution en mode « bac à sable ») pour tester les e-mails suspects dans un environnement isolé et vous permettre d’ouvrir les pièces jointes ou de cliquer sur les liens qu’ils contiennent.

4. Attaques par téléchargement furtif

Les cyberattaques dites par téléchargement furtif (« drive-by download ») exploitent les vulnérabilités des sites web pour rediriger les utilisateurs vers des sites malveillants et télécharger discrètement des logiciels malveillants sur leurs dispositifs. Ces étapes se déroulent sans aucune action de la part de l’utilisateur, ou même sans qu’il le sache.

Autrement dit, le simple fait de visiter un site web peut entraîner l’infection de votre appareil. À titre d’exemple, on estime à 11 000 le nombre de sites WordPress infectés par une souche de logiciels malveillants apparue en 2023.

Méthodes de défense

Bien souvent, c’est à cause de logiciels obsolètes ou de systèmes non corrigés que ces attaques ont lieu : il est donc essentiel de mettre à jour vos navigateurs et vos systèmes d’exploitation. En outre, les utilisateurs devraient s’en tenir aux sites qu’ils visitent habituellement, et supprimer les applications et les extensions de navigateur inutiles pour réduire la surface d’attaque de leurs dispositifs.

5. Attaques par mot de passe

Les attaques par mot de passe visent à obtenir un accès non autorisé à des informations et des systèmes sensibles en compromettant les mots de passe des utilisateurs. Voici quelques-unes des principales attaques connues :

- Attaques par devinette de mot de passe : il en existe plusieurs types. Par exemple, une attaque par force brute essaie toutes les combinaisons possibles de mots de passe jusqu’à trouver la bonne. En général, ces attaques commencent par les mots de passe les plus couramment utilisés, ce qui leur permet de compromettre certains comptes en quelques secondes. L’attaque par dictionnaire constitue une attaque par force brute spéciale : elle limite les mots de passe candidats aux mots du dictionnaire. Les attaquants peuvent également créer une liste plus ciblée de mots de passe pour tenter de se connecter en se renseignant sur la vie ou les intérêts de l’utilisateur.

- Enregistreurs de frappe : les pirates informatiques installent un logiciel sur l’ordinateur d’un utilisateur pour enregistrer les frappes de ce dernier lorsqu’il tape son mot de passe. Les logiciels assistés par intelligence artificielle peuvent désormais discerner les mots de passe en écoutant les clics du clavier.

- Bourrage d’identifiants : cette forme d’attaque par mot de passe est l’une des plus courantes et mérite qu’on s’y attarde un peu plus. Nous y reviendrons plus tard.

Téléchargez le guide gratuit :

Méthodes de défense

Les mots de passe restent le mécanisme le plus utilisé pour authentifier les utilisateurs, mais en réalité, ils ne suffisent plus à protéger les comptes en ligne. Adopter l’authentification multifacteur (MFA) est devenu critique. Elle combine au moins deux des éléments suivants : quelque chose que vous connaissez (un mot de passe, par exemple), quelque chose que vous possédez (comme un téléphone portable ou une clé de sécurité FIDO), et quelque chose qui vous est inhérent (une empreinte digitale).

Les organisations devraient également mettre en place des politiques qui permettent de verrouiller les comptes après plusieurs tentatives de connexion infructueuses. Pour des résultats optimaux, suivez les meilleures pratiques en matière de verrouillage des comptes.

6. Attaques par bourrage d’identifiants

Cette forme d’attaque par mot de passe permet aux cybercriminels d’accéder à des comptes en utilisant des noms d’utilisateur et des mots de passe divulgués lors de précédentes violations de données. De nombreuses personnes réutilisent leurs mots de passe sur plusieurs sites, ce dont profitent les attaquants. Un pirate informatique peut par exemple obtenir les identifiants de connexion de 50 000 utilisateurs d’un site web à la suite d’une violation de données. Lorsque les hackers utilisent ces identifiants pour accéder à des plateformes populaires comme PayPal ou à de grandes banques, il y a fort à parier qu’une infime partie de ces tentatives aboutisse.

Des bases de données d’informations d’identification compromises font l’objet d’un commerce actif sur le dark web, et l’on estime à plus de 24 milliards les combinaisons nom d’utilisateur/mot de passe en circulation. En 2022, des pirates ont par exemple tenté d’accéder à l’application Norton Password Manager en utilisant 925 000 identifiants volés. Ils ont réussi à compromettre un nombre non divulgué de comptes clients.

Méthodes de défense

La meilleure défense contre les attaques par bourrage d’identifiants consiste à éduquer les utilisateurs sur l’utilisation d’un mot de passe unique pour chaque compte en ligne. Pour y parvenir, les entreprises peuvent leur fournir une solution de gestion des mots de passe efficace.

En outre, si possible, le nom d’utilisateur de chaque personne doit être différent de son e-mail. Les organisations devraient également exiger l’utilisation de l’authentification multifacteur (MFA) pour rendre inutilisables les informations d’identification compromises.

7. Attaques par injection SQL

Les attaques par injection de code SQL figurent régulièrement en haut du classement de l’OWASP sur les dix principaux risques liés aux applications web. Les attaquants exploitent les vulnérabilités du code d’un site web, et insèrent un code SQL malveillant dans les champs de saisie ou les requêtes d’application. Un site web doit valider ou nettoyer correctement les entrées utilisateurs. Dans le cas contraire, un attaquant peut se servir de la base de données et lui faire exécuter des commandes SQL indésirables, ce qui lui permet d’accéder à des informations sensibles, de contourner les identifiants de connexion ou même de manipuler le contenu du site web.

Méthodes de défense

Une défense efficace contre les attaques par injection de code SQL passe par des mises à jour et l’application de correctifs de sécurité fréquente sur tous les serveurs SQL. L’utilisation du modèle du moindre privilège pour les autorisations d’accès à la base de données est également essentielle. Accordez aussi la priorité aux procédures stockées et aux instructions préparées (requêtes paramétrées). Enfin, validez les données saisies au niveau de l’application à l’aide d’une liste blanche.

8. Attaques XSS (Cross-site scripting)

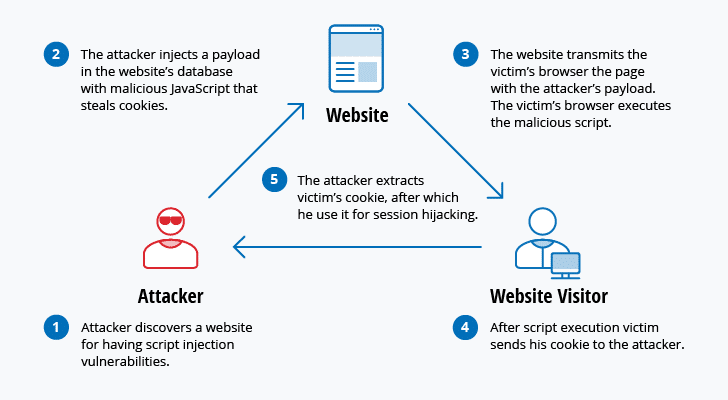

Les attaques cross-site scripting (XSS) utilisent des ressources web tierces pour exécuter des scripts dans le navigateur web de la victime ou dans une application pouvant être scriptée. Plus précisément, un attaquant injecte une charge utile malveillante à l’aide de JavaScript dans la base de données d’un site web. Lorsque la victime demande une page du site web, le site web transmet la page à son navigateur avec le script malveillant intégré au corps HTML. Le navigateur de la victime exécute ce script, qui envoie par exemple le cookie de la victime au serveur de l’attaquant, qui l’extrait et l’utilise pour détourner la session. Le script XSS sert aussi à exploiter des vulnérabilités supplémentaires, qui peuvent non seulement permettre à un attaquant d’enregistrer les frappes de touches et des captures d’écran, de découvrir et de collecter des informations réseau et d’accéder et de contrôler à distance l’ordinateur de la victime.

Sur l’année 2022 uniquement, l’OWASP a trouvé plus de 274 000 occurrences d’une forme ou d’une autre d’injection SQL et de scripts intersites. Voici le processus typique d’une attaque XSS :

Méthodes de défense

Pour vous défendre contre les attaques cross-site scripting (XSS), une très bonne connaissance des pratiques en matière de programmation et des outils de sécurité est nécessaire. Les meilleures pratiques les plus importantes à suivre sont les suivantes :

- Toujours valider et nettoyer les entrées utilisateurs pour s’assurer qu’elles ne contiennent pas de scripts malveillants ;

- Utiliser des méthodes sécurisées pour transmettre des données codées afin de rendre les scripts inoffensifs ;

- Veiller à ce que tous les logiciels web et serveur soient régulièrement corrigés et mis à jour ;

- Utiliser des outils automatisés pour rechercher les vulnérabilités et effectuer des tests de pénétration réguliers pour identifier les risques.

9. Attaques par logiciels malveillants

Un logiciel malveillant est un logiciel indésirable installé sur un dispositif. Ils peuvent être introduits dans un système par différents moyens : pièces jointes dans un e-mail, téléchargements de logiciels, clés USB, sites web malveillants et sites web légitimes infectés. Une fois qu’un système est infecté, un logiciel malveillant peut se propager et infecter d’autres serveurs et appareils connectés au réseau. Il peut ralentir les performances de l’ordinateur en consommant les ressources du système.

Actuellement, les types de logiciel malveillant les plus courants sont les suivants :

- Virus : un virus est un programme dont le code se fixe à un logiciel légitime et qui, lorsqu’il s’exécute, se propage à d’autres programmes et fichiers sur le même système. Une fois activé, il peut corrompre des données, dégrader les performances du système et effectuer d’autres activités malveillantes.

- Virus polymorphes : il s’agit d’un virus qui modifie son code ou son apparence chaque fois qu’il infecte un nouvel hôte, ce qui complique sa détection par les solutions antivirus basées sur les signatures. Sa principale fonctionnalité reste intacte malgré les changements.

- Vers : ce logiciel malveillant autonome se reproduit sans intervention humaine et se propage à d’autres ordinateurs, souvent en exploitant les vulnérabilités des logiciels.

- Chevaux de Troie : ce sont des programmes malveillants qui se cachent dans des logiciels légitimes. Une fois activés, ils permettent à un attaquant de prendre le contrôle de l’ordinateur de la victime, et d’y introduire d’autres logiciels malveillants. On estime que les chevaux de Troie représentent 58 % de l’ensemble des logiciels malveillants.

- Rootkits : il s’agit d’un logiciel furtif conçu pour accéder à un système informatique tout en dissimulant sa présence. Une fois installé, il donne aux attaquants un contrôle total, permettant le vol de données ou la manipulation du système. Les rootkits échappent souvent aux radars des outils antivirus les plus courants.

- Enregistreurs de frappe : comme nous l’avons vu plus haut, les enregistreurs de frappe sont installés sur les systèmes informatiques afin de capturer les frappes et d’obtenir les mots de passe des utilisateurs.

- Logiciels espions (spyware) et publicitaires (adware) : on utilise ces logiciels malveillants pour surveiller l’activité des utilisateurs et collecter des informations personnelles ou toutes autres données sensibles.

- Ransomwares (rançongiciels) : ce type de logiciel malveillant étant de plus en plus courant et préjudiciable, elle fait l’objet d’une section complète ci-dessous.

Méthodes de défense

L’utilisation d’une solution de sécurité des points de terminaison moderne reste le principal moyen de protéger les ordinateurs contre les logiciels malveillants. Contrairement aux outils traditionnels, qui s’appuient sur une identification des logiciels malveillants basée sur leurs signatures, les applications de points de terminaison les plus avancées utilisent aujourd’hui des méthodes heuristiques pour détecter les activités anormales.

Les organisations peuvent également mettre en place des pare-feux qui analysent et filtrent le trafic afin de découvrir et de bloquer du code potentiellement dangereux avant qu’il ne pénètre le réseau.

10. Ransomwares

Les ransomwares sont peut-être aujourd’hui la plus grande menace de cybersécurité dans le monde. Ils ont coûté plus de 20 milliards de dollars en 2021, et ce chiffre devrait augmenter d’ici à 2031 pour s’élever à 261 milliards de dollars.

Un ransomware est un logiciel malveillant qui chiffre les données et les systèmes d’une victime pour les rendre inaccessibles. L’attaquant demande ensuite une rançon, généralement en cryptomonnaie, en échange de la clé de déchiffrement qui permettra de rétablir l’accès. Bien que les autorités découragent le paiement de ces rançons, les entreprises s’acquittent généralement de la somme demandée pour reprendre leurs activités le plus rapidement possible. Le plus souvent, les gangs de ransomware essaient également de chiffrer les sauvegardes de l’organisation afin qu’elles ne puissent pas être utilisées pour restaurer les systèmes et les données.

Téléchargez le guide gratuit :

Prévenir les infections par ransomware : meilleures pratiques

De nombreux attaquants, pour que leur tentative d’extorsion n’échoue pas, exfiltrent également les données d’une entreprise avant de les chiffrer. Ils menacent ensuite de les divulguer ou de les vendre si la rançon n’est pas payée. Ainsi, même si une organisation peut restaurer elle-même ses données, elle est obligée de verser la somme demandée.

Méthodes de défense

Les attaques par ransomware sont de plus en plus variées et sophistiquées, et donc difficiles à défendre. Il n’existe en effet pas de méthode unique pour empêcher ce type d’attaque. Il faut donc mettre en place une stratégie de sécurité à plusieurs niveaux qui intègre de nombreuses mesures de sécurité, notamment :

- La sauvegarde fréquente des données et des systèmes critiques, et le stockage des sauvegardes dans un endroit où elles ne sont pas directement accessibles depuis le réseau principal ;

- La création d’une segmentation du réseau ; Si un logiciel malveillant pénètre dans une partie du réseau, la segmentation VLAN peut être utile pour contenir le logiciel malveillant pendant que s’organisent les opérations de réponse à l’incident et de récupération.

- La mise en œuvre du principe du moindre privilège, notamment en limitant les droits des utilisateurs, en adoptant une approche juste-à-temps (JiT) pour les accès administratifs et, dans la mesure du possible, en supprimant les privilèges permanents.

- L’utilisation de systèmes de détection d’intrusion et la vérification régulière de vos réseaux pour détecter tout signe d’activité inhabituelle.

Pour des conseils supplémentaires en matière de défense contre les attaques par ransomware, consultez les meilleures pratiques que nous recommandons, et suivez nos six conseils.

11. Attaques Zero Day

Une attaque dite « zero day » exploite une vulnérabilité logicielle qui n’est pas connue par son fournisseur ou par la communauté de la sécurité au sens large. Il n’existe donc pas de connaissances préalables sur cette vulnérabilité, ce qui signifie qu’il n’y a souvent pas de défense spécifique ou de correctifs en place lorsque l’attaque se produit. Les développeurs disposent ainsi de « zéro jour » pour résoudre le problème avant qu’il ne soit exploité.

Méthodes de défense

Étant donné que les attaques de type « zero day » exploitent des vulnérabilités non répertoriées, les meilleures pratiques les plus courantes, par exemple l’application régulière de correctifs ou la gestion de la configuration, ne sont pas vraiment d’un grand secours. Il vaut donc mieux tourner vos efforts vers une posture de cybersécurité de défense en profondeur. Cette dernière doit comprendre une surveillance efficace de votre parc informatique, une veille sur les menaces, une segmentation du réseau, une liste blanche d’applications et la détection des anomalies.

12. Compromission des codes à usage unique utilisés lors de l’authentification multifacteur (MFA)

De plus en plus d’organisations adoptent l’authentification multifacteur (MFA), non seulement pour les accès privilégiés, mais également pour l’ensemble des utilisateurs. On prévoit en effet une augmentation du marché mondial de la MFA, qui devrait passer de 11,1 milliards de dollars en 2021 à plus de 23 milliards de dollars en 2026.

L’une des méthodes d’authentification les plus courantes de la MFA consiste à envoyer un code à usage unique à l’utilisateur, soit par SMS, soit grâce à une application d’authentification. Malheureusement, il est possible de compromettre ces codes de plusieurs manières. Les attaquants peuvent notamment :

- Exploiter les vulnérabilités de l’infrastructure de communication mobile ou utiliser des logiciels malveillants pour lire les messages SMS directement à partir de l’appareil de l’utilisateur.

- Leurrer les utilisateurs et les inciter à leur fournir leurs codes à usage unique par le biais de sites web ou d’e-mails trompeurs qui imitent des services légitimes.

- Obtenir de l’opérateur mobile d’un utilisateur la portabilité de son numéro de téléphone chez un autre opérateur (nouvelle carte SIM) afin de pouvoir recevoir les codes à usage unique envoyés par SMS. Cette technique s’appelle l’échange de carte SIM (« SIM swapping »).

Plutôt que d’intercepter les codes à usage unique, certains cybercriminels exploitent la fatigue de la MFA (« MFA fatigue »). Les attaquants misent sur la lassitude des utilisateurs qui sont soumis à un envoi en masse de demandes d’authentification et se sentent donc dépassés. Ainsi, lorsqu’un pirate informatique tente de se connecter à l’aide d’informations d’identification compromises, l’utilisateur est susceptible d’approuver la demande d’authentification sans se rendre compte qu’elle n’est pas légitime. De cette manière, l’attaquant est autorisé à se connecter.

Méthodes de défense

De nombreuses options existent pour renforcer vos procédures d’authentification multifacteur (MFA). L’une d’entre elles consiste à limiter le nombre de demandes de MFA envoyées à un compte utilisateur dans un délai donné : il peut en effet s’agir de tentatives d’accès malveillantes. Il est également conseillé d’éduquer les utilisateurs afin qu’ils se méfient des demandes de MFA inattendues. Finalement, envisagez de remplacer les notifications push par d’autres méthodes d’autorisation moins vulnérables au piratage.

Conclusion

Parmi les cyberattaques présentées ci-dessus, quelle est la plus courante ? Il n’y a pas de réponse définitive à cette question : les tendances en matière de méthodes d’attaque se font et se défont en permanence. Par conséquent, la meilleure stratégie pour les organisations est l’adoption d’une approche de défense en profondeur qui couvre tous les aspects du cadre de cybersécurité du NIST.

Bonne nouvelle ! La suite logicielle Netwrix vous offre une solution idéale. Grâce à nos outils, vous pouvez :

- Identifier et classer vos données sensibles, à la fois sur site et dans le cloud ;

- Identifier de manière proactive les failles de sécurité et y remédier avant que les attaquants ne les exploitent ;

- Remplacer les comptes à privilèges permanents, qui présentent un risque élevé, par des comptes éphémères, qui disposent uniquement d’un accès privilégié nécessaire pour la réalisation d’une tâche particulière ;

- Appliquer le principe du moindre privilège pour l’octroi d’accès pour l’ensemble de vos systèmes et de vos répertoires de données ;

- Auditer et analyser en permanence les activités pour détecter les comportements suspects ;

- Recevoir des alertes en temps réel et mettre en place des réponses automatisées pour les menaces connues ;

- Enquêter rapidement sur les incidents de sécurité et définir la réponse la plus efficace ;

- Reprendre vos activités plus rapidement après une cyberattaque ou tout autre incident.

En outre, les solutions Netwrix s’intègrent parfaitement à de nombreux autres outils de sécurité pour vous permettre de rationaliser les processus et d’améliorer la cybersécurité.