Si vous êtes responsable de la gestion des risques liés à la sécurité de l’information dans votre entreprise, vous savez que cette tâche est ardue. Les entreprises génèrent sans cesse de gros volumes de données, les systèmes informatiques sont de plus en plus complexes et les cybermenaces n’arrêtent pas d’évoluer. Les défis que vous devez relever peuvent parfois sembler innombrables, et votre budget et vos ressources peuvent vous paraître trop limités pour tous les surmonter. En tant que responsable de la sécurité de l’information, vous êtes censé :

- Adopter une approche systématique de la sécurité

- Déterminer quels risques ont le plus d’impact sur votre organisation et protéger les actifs qui comptent le plus

- Atténuer les risques de manière proactive et minimiser les dommages causés par les cyberattaques et les violations de données

- Veiller à ce que votre organisation puisse se remettre rapidement et facilement des incidents de sécurité

- Justifier des investissements dans la sécurité informatique auprès du conseil d’administration

Une stratégie globale de gestion des risques liés à la sécurité de l’information (ISRM) vous aidera à relever ces défis. De plus, elle vous permettra d’aider la direction à mieux comprendre la posture actuelle de l’organisation en matière de sécurité et l’intérêt d’investir dans la protection des données. Dans cet article, je vais partager quelques conseils sur la façon de créer une stratégie ISRM efficace et vous expliquer à quoi ressemble un bon programme.

Qu’est-ce que la gestion des risques liés à la sécurité de l’information ?

La gestion des risques liés à la sécurité de l’information, ou ISRM, est le processus de gestion des risques associés à l’utilisation des technologies de l’information. Autrement dit, les organisations identifient et évaluent les risques pesant sur la confidentialité, l’intégrité et la disponibilité de leurs ressources d’information. Ce processus peut être divisé en deux grandes composantes :

- Évaluation des risques – Processus consistant à combiner les informations que vous avez recueillies à propos des actifs, d’une part, et des contrôles, d’autre part, dans le but de définir les risques

- Traitement des risques – Mesures prises pour remédier aux risques, les atténuer, les éviter, les accepter, les transférer ou les gérer

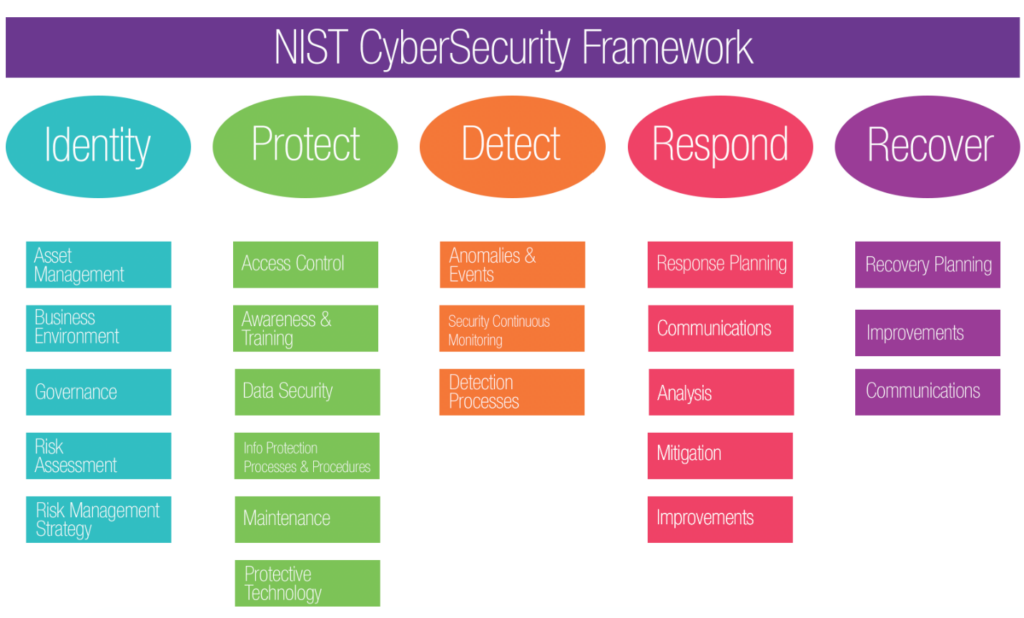

Différents cadres peuvent aider les organisations à élaborer une stratégie ISRM. L’un des plus courants est le cadre de cybersécurité du NIST, qui comprend les activités suivantes :

- Identifier – Les activités de ce groupe visent à développer une connaissance des risques de cybersécurité pour les systèmes, les personnes, les biens, les données et les capacités. En connaissant le contexte d’affaires, les besoins de l’entreprise et les risques associés, il est possible d’identifier les menaces et de hiérarchiser les efforts de sécurité. Les activités de cette étape comprennent la gestion des actifs, la gouvernance et l’évaluation des risques.

- Protéger – Les organisations mettent en œuvre des mesures de protection et des contrôles de sécurité appropriés pour protéger leurs actifs les plus critiques contre les cybermenaces. Ces activités peuvent être, par exemple, la gestion des identités et le contrôle des accès, la sensibilisation et la formation du personnel.

- Détecter – Les organisations doivent repérer rapidement les événements qui peuvent présenter des risques pour la sécurité des données. Généralement, les organisations s’appuient sur une surveillance continue de la sécurité et sur des techniques de détection des incidents.

- Réagir – Les organisations prennent des mesures contre un incident de cybersécurité détecté. Les organisations peuvent utiliser les techniques suivantes pour limiter l’impact d’un incident : planification des interventions, communications, analyses, atténuation et améliorations.

- Récupérer – Les organisations conçoivent et mettent en œuvre des activités visant à rétablir les capacités ou les services affectés par un incident de sécurité. Ce groupe d’activités contribue à une reprise rapide des opérations normales afin de réduire l’impact des incidents ; il comprend la planification des reprises, les améliorations (par exemple, l’introduction de nouvelles politiques ou la mise à jour des politiques existantes) et les communications.

Figure 1. Illustration de la structure de base du cadre (tirée du cadre du NIST pour l’amélioration de la cybersécurité des infrastructures critiques, version 1.1).

En quoi consiste une bonne approche de la gestion des risques liés à la sécurité de l’information ?

Comme nous l’avons vu précédemment, l’ISRM est un processus continu d’identification, d’évaluation et de réponse aux risques de sécurité. Pour gérer efficacement les risques, les organisations doivent évaluer la probabilité des événements présentant un risque pour l’environnement informatique, ainsi que l’impact potentiel de chaque risque. Voici trois critères qui permettent de déterminer si votre stratégie ISRM améliore efficacement votre posture de sécurité :

- Elle permet d’identifier les risques inacceptables et de les traiter correctement.

- Elle permet de ne pas gaspiller d’argent ni d’efforts pour des risques non significatifs.

- Elle offre à la direction une visibilité sur le profil des risques de l’organisation et les priorités de traitement des risques afin de faciliter la prise de décisions stratégiques.

Pour créer un programme efficace de gestion des risques liés à la sécurité de l’information, quelles sont les étapes à suivre ?

La pratique montre qu’une approche de création d’un programme ISRM en plusieurs phases est la plus efficace, car elle aboutit à un programme plus exhaustif et simplifie l’ensemble du processus de gestion des risques liés à la sécurité de l’information en le décomposant en plusieurs étapes. Cela facilite la gestion du processus ISRM et la résolution des problèmes. Voici cinq étapes pour créer un programme efficace de gestion des risques liés à la sécurité de l’information :

Étape 1. Connaissance de l’entreprise.

Vous devez d’abord comprendre les conditions d’activité de l’organisation, par exemple les considérations budgétaires, le personnel et la complexité des processus métier. Vous devez également considérer le profil des risques de l’organisation, avec une description détaillée de chaque risque et le niveau de risque qu’elle est prête à accepter pour atteindre ses objectifs.

Étape 2. Définition du programme.

Votre organisation doit ensuite définir son programme ISRM. Veillez à :

- Définir un plan annuel normatif suivi d’un plan triennal de haut niveau. Déterminer les objectifs spécifiques qui doivent être atteints chaque année. Ce plan doit être ajusté chaque année pour tenir compte de l’évolution du contexte et des activités de l’entreprise. Lorsque toutes les capacités sont en place et que les conditions d’activité restent les mêmes, le délai typique de mise en œuvre d’un programme ISRM est de 30 à 36 mois.

- Définir clairement l’objectif à atteindre pour les capacités, en fonction des contributions de la direction. Cet objectif correspond aux capacités que l’organisation aimerait avoir en place une fois le programme exécuté. Vous pouvez l’identifier en collaborant étroitement avec la direction pour comprendre ses objectifs en matière d’ISRM.

- Assurer la disponibilité et les compétences du personnel pour l’exécution du programme. Une dotation en personnel adéquate est un élément essentiel de tout programme ISRM. Trop souvent, les organisations ne disposent pas d’un personnel suffisamment qualifié pour atteindre les objectifs de leurs programmes ISRM. Il est donc essentiel d’évaluer la disponibilité et les qualifications du personnel pour faire en sorte d’atteindre tous les objectifs.

- Mieux connaître la culture de l’organisation. La mise en œuvre d’un programme ISRM est beaucoup plus difficile si les personnes de l’organisation ne la soutiennent pas. Selon la culture de l’organisation, vous devrez discuter ouvertement du programme ISRM avec toutes les parties concernées ou solliciter des orientations de la part de la direction générale pour favoriser l’adoption du programme.

Étape 3. Développement du programme.

À cette étape, vous devez définir les capacités fonctionnelles et les contrôles liés à la sécurité informatique et à la gestion des risques (par exemple, évaluation des vulnérabilités, réponse aux incidents, formation et communication) et le modèle de gouvernance déterminant qui sera responsable de chaque aspect de la stratégie ISRM. Si vous décidez de sous-traiter la mise en œuvre des capacités ISRM, veillez à prendre en compte les risques et à exercer un contrôle approprié par le personnel interne.

Étape 4. Indicateurs et benchmarking.

À cette étape, votre organisation doit définir les indicateurs à utiliser pour évaluer l’efficacité de la stratégie ISRM. Pour cette étape, voici deux bonnes pratiques :

- Alignez-vous sur les normes et les directives du secteur. De nombreuses normes vous aideront à assurer la conformité de votre programme ISRM avec les réglementations du secteur, notamment COBIT, la série 27000 de l’Organisation internationale de normalisation (ISO) et la série 800 du National Institute of Standards and Technology (NIST) des États-Unis. Je recommande de prendre en considération la norme ISO/CEI 27005:2011 et la publication spéciale 800-37 du NIST (Révision 1), qui fournissent des directives détaillées sur la manière d’élaborer un programme de gestion des risques. Pour déterminer si votre programme ISRM dispose de toutes les fonctions et capacités nécessaires, il est important d’utiliser plusieurs normes et cadres de conformité.

- Servez-vous des indicateurs clés de performance (KPI) pour mesurer l’efficacité des fonctions et des capacités développées dans le cadre du programme ISRM. Lors du développement des KPI, vous devez identifier la valeur métier que vous souhaitez obtenir avec les capacités de l’ISRM, puis définir des critères objectifs qui peuvent être utilisés pour évaluer cette valeur. Essayez de baser les KPI sur l’impact économique potentiel et sur les directives relatives à l’objectif, et attribuez des valeurs monétaires lorsque c’est possible. Cela vous aidera à faire le lien entre votre posture de sécurité et le contexte économique dans lequel s’inscrit la direction de l’organisation. De plus, il est essentiel d’identifier les seuils de ce qui est acceptable et de ce qui ne l’est pas pour chaque KPI.

Étape 5. Mise en œuvre et fonctionnement.

Enfin, vous devez suivre toutes les étapes de l’ISRM (identifier, protéger, détecter, réagir et récupérer) et les répéter régulièrement. Les organisations doivent impérativement disposer d’une politique décrivant toutes les étapes de l’ISRM, les responsabilités des employés et le calendrier ou les conditions de révision du programme. Des modifications majeures de votre environnement informatique, des violations de données dans votre secteur d’activité ou de nouvelles cyberattaques sont autant de raisons valables pour que vous examiniez votre programme ISRM d’un œil critique et que vous le révisiez si nécessaire.

Résumé

Les risques de sécurité étant inévitables, il est essentiel, pour la réussite d’une organisation, de pouvoir comprendre et gérer les risques auxquels sont exposés les systèmes et les données. Le développement d’un programme ISRM facilite la gestion des risques et vous aide à protéger vos actifs les plus critiques contre les nouvelles cybermenaces. En étant capable de faire face aux risques et de réagir efficacement aux incidents de sécurité, vous résisterez mieux aux cybermenaces et réduirez les risques potentiels à l’avenir.

_1715178265.png)