Les cyberattaques augmentant de manière exponentielle dans le monde, il est plus important que jamais pour les organisations de disposer d’une stratégie de mot de passe efficace. Les pirates gagnent souvent l’accès aux réseaux de l’entreprise à travers les identifiants d’accès d’un utilisateur ou d’un administrateur légitime, ce qui entraîne des incidents de sécurité et des manquements à la conformité.

Cet article s’intéresse entre autres aux paramètres de stratégie de mot de passe et aux différentes manières de vérifier les exigences de complexité dans l’environnement Active Directory. Il présente également les meilleures pratiques en matière de stratégie de mot de passe. Une fois ces thèmes traités, nous répondrons aux questions les plus fréquentes.

Comment les attaquants compromettent les mots de passe d’entreprise

Les adversaires ont recours à différentes techniques pour compromettre les mots de passe d’entreprise. Parmi celles-ci, on retrouve notamment :

- Hameçonnage : un pirate informatique se fait passer pour un tiers de confiance pour que vous lui révéliez vos informations personnelles. Par exemple, vous recevez un message prétendument envoyé par votre banque vous demandant de réinitialiser votre mot de passe pour accéder à vos services bancaires en ligne, mais ce message provient en réalité d’un hacker. Si vous « réinitialisez votre mot de passe » en cliquant sur le lien dans le message, le pirate informatique s’emparera de vos identifiants.

- Attaque de l’homme du milieu : un pirate informatique ou un système compromis interceptent les données transmises entre deux systèmes ou personnes légitimes et les déchiffrent. Il peut s’agir de mots de passe, de numéros de compte bancaire, etc.

- Keylogging (enregistrement de frappe) : les enregistreurs de frappe sont des logiciels malveillants qui servent à effectuer un suivi des frappes des utilisateurs, et à les transmettre aux pirates informatiques. Les utilisateurs peuvent télécharger des enregistreurs de frappe lorsqu’ils installent des logiciels censés être légitimes.

- Attaque par force brute : les hackers exécutent des programmes qui essaient toutes les combinaisons possibles de mots de passe pour un compte d’utilisateur concret jusqu’à trouver la bonne.

- Attaque par dictionnaire : il s’agit d’une attaque par force brute particulière lors de laquelle un attaquant utilise les mots du dictionnaire pour essayer de deviner le mot de passe.

- Attaque par pulvérisation de mot de passe : les adversaires tentent d’utiliser les mots de passe les plus répandus pour accéder à différents comptes d’utilisateur.

- Attaque par bourrage d’identifiants : les pirates informatiques se servent d’outils automatisés pour saisir des listes d’identifiants et tenter d’accéder aux systèmes d’une entreprise à travers son portail d’authentification.

- Robot d’indexation : les adversaires collectent autant d’informations que possible sur une cible et utilisent les mots de passe créés à partir de ces données.

Comment afficher et modifier la stratégie de mot de passe Active Directory

Pour se défendre contre ces attaques, les organisations doivent mettre en place une stratégie de mot de passe forte. Ces dernières permettent de définir des règles pour la création de mots de passe, notamment une longueur minimale, des exigences de complexité (par exemple, si l’utilisation de caractères spéciaux est obligatoire), et une date de création d’un nouveau mot de passe avant sa date d’expiration.

Pour configurer une stratégie de mot de passe de domaine, les administrateurs peuvent modifier les paramètres par défaut de la stratégie de domaine ou l’objet de stratégie de groupe (GPO) qui inclut les paramètres qui s’appliquent à tous les objets du domaine. Pour afficher ou modifier cet objet de stratégie de groupe, suivez les étapes suivantes :

- Ouvrez la console de gestion des stratégies de groupe (Group Policy Management Console, ou GPMC, en anglais).

- Développez le dossier Domaines, sélectionnez le domaine dont vous souhaitez modifier la stratégie, et choisissez Objet de stratégie de groupe.

- Effectuez un clic droit sur le dossier Stratégie de domaine par défaut et cliquez sur Modifier.

- Allez à : Configuration de l’ordinateur -> Stratégies -> Paramètres Windows ->Paramètres de sécurité -> Stratégies de comptes -> Stratégie de mot de passe.

Vous pouvez également accéder à la stratégie de mot de passe de domaine en exécutant la commande PowerShell suivante :

Get-ADDefaultDomainPasswordPolicy

Attention ! Tout changement apporté à la stratégie de mot de passe par défaut du domaine s’applique à l’ensemble des comptes du domaine.

Demander une démo individuelle :

Paramètres de la stratégie de mot de passe AD

Voici les six paramètres de la stratégie de mot de passe AD et leurs valeurs par défaut :

- Mettre en place un historique des mots de passe : la valeur par défaut est 24. Il s’agit du nombre de mots de passe uniques qu’un utilisateur doit créer avant de pouvoir réutiliser un ancien mot de passe. Il est recommandé de conserver la valeur par défaut pour réduire le risque d’utilisation d’un mot de passe compromis par les utilisateurs.

- Durée de vie maximale du mot de passe : la valeur par défaut est 42. Ce paramètre permet d’établir la période de validité (en jours) d’un mot de passe. Une fois expirée, le système contraint les utilisateurs à changer de mot de passe. Ils reçoivent une alerte pop-up lorsque la durée de validité de leur mot de passe arrive à expiration. Vous pouvez vérifier ce paramètre en exécutant la commande PowerShell suivante : net user USERNAME/domain. Gardez à l’esprit qu’exiger des changements de mot de passe trop fréquemment peut entraîner les utilisateurs à les écrire sur un pense-bête ou à simplement ajouter le numéro du mois à la fin d’un mot racine qu’ils réutilisent, ce qui constitue des pratiques qui augmentent les risques de sécurité. Définir la valeur de la « Durée de vie maximale du mot de passe » sur 0 signifie que le mot de passe n’expire jamais, ce qui n’est en général pas recommandé.

- Durée de vie minimale du mot de passe : la valeur par défaut est d’1 jour. Ce paramètre indique la période de validité minimale d’un mot de passe. Une fois expirée, les utilisateurs sont autorisés à changer de mot de passe. Définir une durée de vie minimale évite que les utilisateurs ne réinitialisent leur mot de passe à plusieurs reprises pour contourner le paramètre « Mettre en place un historique des mots de passe », et pouvoir ainsi réutiliser leur mot de passe préféré sans attendre.

- Longueur minimum du mot de passe : la valeur par défaut est 7. Il s’agit du nombre de caractères minimum d’un mot de passe. Bien qu’un mot de passe plus court soit plus facile pour un pirate informatique à déchiffrer, exiger des mots de passe trop longs peut entraîner des verrouillages de comptes, par exemple à la suite d’une erreur de saisie, ainsi que des risques de sécurité lorsque les utilisateurs les écrivent sur un pense-bête. Les meilleures pratiques préconisent un mot de passe d’au minimum 8 caractères.

- Exigences de complexité : la valeur par défaut est Activé. Ce paramètre précise les types de caractères qu’un utilisateur peut inclure dans son mot de passe. Les meilleures pratiques recommandaient avant de laisser ce paramètre activé, mais la longueur de mot de passe est désormais considérée comme une meilleure approche que la complexité ou la fréquence de changement. Les exigences de complexité imposent généralement l’utilisation d’une combinaison de :

- Lettres majuscules et minuscules (A–Z/a–z)

- Caractères numériques (0–9)

- Caractères non alphanumériques comme $, # ou %

- Pas plus de deux symboles issus du nom de compte de l’utilisateur ou de son nom d’affichage.

- Enregistrer les mots de passe avec un chiffrement réversible : la valeur par défaut est Désactivé. Ce paramètre permet de prendre en charge les applications qui exigent des utilisateurs qu’ils saisissent un mot de passe pour s’authentifier. Les administrateurs ont tout intérêt à ne pas activer ce paramètre : en effet, dans le cas contraire, les attaquants pourraient briser le chiffrement pour se connecter au réseau après avoir compromis un compte. Seule exception : lorsque vous utilisez le service d’authentification Internet (Internet Authentication Services, ou IAS, en anglais) ou le protocole CHAP (Challenge Handshake Authentication Protocol).

Stratégie affinée et configuration

Les anciennes versions de l’AD permettaient la création d’une seule stratégie de mot de passe pour chaque domaine. Grâce à l’introduction des stratégies de mot de passe affinées (fine-grained password policies, ou FGPP), les administrateurs peuvent maintenant créer plusieurs stratégies pour mieux répondre aux besoins professionnels. Par exemple, vous voulez peut-être exiger des comptes d’administrateur qu’ils utilisent des mots de passe plus complexes que les comptes d’utilisateur classiques. Il est essentiel de définir précisément votre structure organisationnelle afin qu’elle s’adapte parfaitement aux stratégies de mot de passe que vous souhaitez mettre en place.

Contrairement à la stratégie de mot de passe de domaine par défaut, définie dans les paramètres de l’objet de stratégie de groupe, les stratégies FGPP sont configurées, quant à elles, dans les objets de paramètres de mot de passe (password settings objects, ou PSO).

Vous pouvez créer et gérer des stratégies de mot de passe affinées à l’aide du Centre d’administration Active Directory (ADAC) de Windows Server : Ouvrez le Centre d’administration Active Directory, cliquez sur votre domaine, allez jusqu’au dossier Système, et cliquez sur le conteneur de paramètres de mot de passe (Password Settings Container, ou PSC).

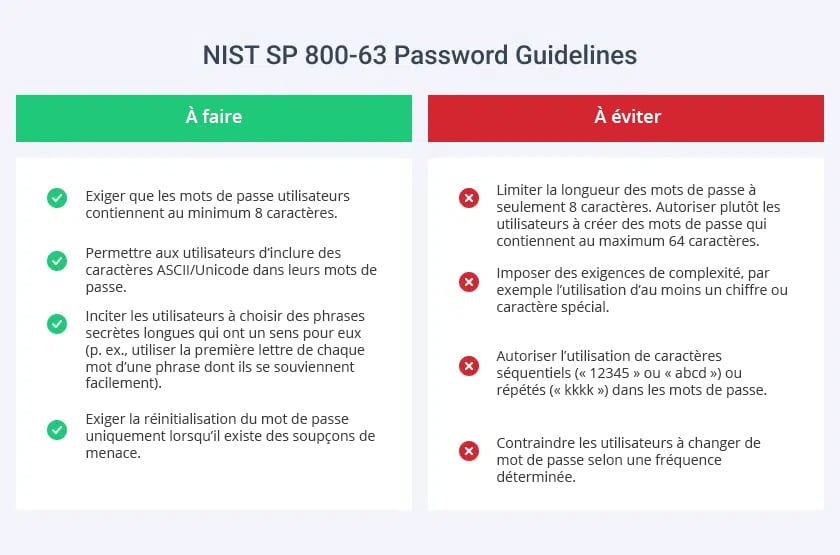

Recommandations (NIST SP 800-63) en matière de mots de passe

L’Institut national des normes et de la technologie (National Institute of Standards and Technology, ou NIST) est une agence fédérale aux États-Unis responsable de la publication de contrôles et d’exigences en matière de gestion des identités numériques. La publication spéciale 800-63B analyse les normes en ce qui concerne les mots de passe. La révision 3 de cette publication, publiée en 2017 et mise à jour en 2019, est la version en vigueur.

Ces recommandations fournissent aux organisations une base solide pour mettre en place une sécurité des mots de passe forte. Les directives du NIST comprennent notamment les éléments suivants :

- Exiger que les mots de passe utilisateurs contiennent au minimum 8 caractères (6 pour les mots de passe créés automatiquement).

- Autoriser les utilisateurs à créer des mots de passe qui contiennent au maximum 64 caractères.

- Permettre aux utilisateurs d’inclure des caractères ASCII/Unicode dans leurs mots de passe.

- Ne pas autoriser l’utilisation de caractères séquentiels (« 12345 » ou « abcd ») ou répétés (« kkkk ») dans les mots de passe.

- Ne pas exiger de changements de mot de passe fréquents. Bien que les organisations aient imposé cette pratique pendant de longues années, exiger des utilisateurs qu’ils modifient leur mot de passe trop fréquemment peut souvent les pousser à effectuer des changements incrémentiels, à écrire leur mot de passe sur un pense-bête ou à déclencher le verrouillage de leur compte, car ils ont oublié leur mot de passe. C’est pourquoi la dernière version de la publication 800-63B du NIST recommande d’utiliser des stratégies d’expiration de mots de passe avec prudence. Des études plus récentes proposent des alternatives telles que l’utilisation de listes de mots de passe interdits, l’obligation de choisir des phrases secrètes plus longues ou encore la mise en place de l’authentification multifacteur (MFA) pour une sécurité accrue.

Stratégie de mot de passe AD | Meilleures pratiques

Lorsqu’on parle de meilleures pratiques en matière de stratégie de mot de passe AD, on fait référence aux processus d’entreprise ou opérationnels recommandés ou reconnus comme étant les plus efficaces ou les plus appropriés. En voici un résumé.

Résumé des meilleures pratiques

Parmi les meilleures pratiques pour définir ou modifier votre stratégie de mot de passe dans l’Active Directory, les suivantes sont à mettre en avant :

- Définir une longueur de mot de passe d’au minimum 8 caractères.

- Mettre en place un historique des mots de passe qui prend en compte les 10 derniers mots de passe des utilisateurs.

- Définir une durée de vie minimale du mot de passe de trois jours pour éviter que les utilisateurs ne contournent l’historique et réutilisent un ancien mot de passe.

- Vérifier que les nouveaux mots de passe ne soient pas inclus dans les listes des mots de passe interdits ou compromis, et qu’ils ne figurent pas dans le dictionnaire.

- Réinitialiser les mots de passe des administrateurs locaux tous les 180 jours (pour cela, envisagez l’utilisation de l’outil gratuit Netwrix Bulk Password Reset).

- Réinitialiser les mots de passe de chaque compte d’utilisateur au moins une fois par an.

- Exiger un mot de passe pour les comptes d’administrateur de domaine d’au minimum 15 caractères.

- Mettre en place des alertes par e-mail pour informer les utilisateurs de la prochaine expiration de leur mot de passe (l’outil gratuit Netwrix Password Expiration Notifier peut vous y aider).

- Créer des stratégies de mot de passe affinées pour les associer à des unités d’organisation spécifiques, plutôt que de modifier les paramètres par défaut de la stratégie de domaine.

- Utiliser des gestionnaires de mots de passe pour stocker les mots de passe.

- Permettre aux utilisateurs de modifier leurs mots de passe dans un navigateur web et les aider à choisir des mots de passe conformes.

- Mettre en place des stratégies de verrouillage de compte pour éviter les attaques par force brute.

Pour plus d’informations, consultez notre guide Meilleures pratiques de stratégie de mot de passe pour une sécurité renforcée dans l’AD.

Formation des utilisateurs

Former les utilisateurs est aussi essentiel que votre stratégie de mot de passe. Vous devez les informer sur le code de conduite suivant :

- N’écrivez pas votre mot de passe sur un pense-bête. Choisissez plutôt une phrase secrète ou un mot de passe fort dont vous vous souviendrez facilement, et utilisez un gestionnaire de mots de passe.

- Saisissez votre mot de passe à l’abri des regards.

- Sachez qu’une URL qui commence par « HTTPS:// » est plus sûre que celles qui commencent par « HTTP:// ».

- N’utilisez pas le même mot de passe pour différents sites web qui incluent des données sensibles.

Comment Netwrix peut vous aider

Hormis la mise en place et la gestion d’une stratégie de mot de passe Active Directory efficace, vous devriez également mettre en œuvre une solution de sécurité pour votre environnement Active Directory complète, comme la solution de Sécurité Active Directory de bout en bout de Netwrix. Grâce à ses fonctionnalités, cet outil puissant vous permettra de protéger votre infrastructure informatique et vos données critiques. Vous pourrez notamment :

- Identifier et corriger les lacunes de sécurité : les outils d’évaluation de l’Active Directory offerts par Netwrix vous aideront à analyser votre posture de sécurité et à déployer vos efforts d’atténuation des risques par ordre de priorités. Ils détecteront également les mots de passe faibles, les comptes d’administrateur fantômes et les droits d’accès excessifs qui représentent un risque pour votre environnement AD, et veilleront à ce que votre infrastructure AD soit correctement configurée.

- Détecter et répondre aux menaces : notre solution de sécurité vous aidera à identifier et à répondre aux menaces, notamment en gérant les propriétés et les membres des groupes, en vous protégeant contre l’usurpation d’identité, en réduisant votre surface d’attaque, en protégeant vos informations d’identification contre les menaces les plus sophistiquées, ou encore en bloquant toute modification potentiellement dangereuse apportée à l’AD ou à un objet de stratégie de groupe.

- Atténuer l’impact des incidents de sécurité de votre environnement AD : Netwrix donne les moyens aux équipes de cybersécurité de répondre rapidement à tout incident en automatisant les réponses aux menaces attendues et en leur fournissant des données à la fois essentielles et exploitables. Par exemple, vous pouvez désactiver ou verrouiller un compte, transférer un incident à votre système de gestion des services informatiques (ITSM), ainsi qu’à votre système de gestion des informations et des événements de sécurité (SIEM) ou tout autre logiciel de cybersécurité, ou encore réinitialiser un grand nombre de mots de passe à la fois ou de manière individuelle.

Vous souhaitez en savoir plus sur la solution de sécurité Active Directory de Netwrix, et comment elle peut vous aider à auditer et protéger vos données ? Téléchargez une version d’essai gratuite aujourd’hui.

FAQ

Comment puis-je trouver et modifier ma stratégie de mot de passe Active Directory ?

Il existe deux manières pour trouver la stratégie de mot de passe Active Directory que vous avez appliquée à un domaine en particulier :

-

- En utilisant la console de gestion et en allant à : Configuration de l’ordinateur -> Stratégies -> Paramètres Windows ->Paramètres de sécurité -> Stratégies de comptes -> Stratégie de mot de passe

- En exécutant la commande PowerShell Get-ADDefaultDomainPasswordPolicy

Les mots de passe sont-ils chiffrés dans l’Active Directory ?

Oui. Un algorithme de hachage chiffre les mots de passe créés par un utilisateur.

Qu’est-ce que la complexité de mots de passe de l’Active Directory ?

Les exigences de complexité des mots de passe de l’AD permettent de contrôler les caractères qui peuvent ou non être utilisés dans un mot de passe. Par exemple, les utilisateurs peuvent ne pas être autorisés à utiliser des caractères séquentiels ou des chiffres. Il peut également leur être demandé d’inclure au moins un chiffre et une lettre minuscule.

Qu’est-ce que la stratégie de mot de passe Windows Server ?

La stratégie de mot de passe Windows Server gère les mots de passe permettant l’accès aux ordinateurs qui exécutent le système d’exploitation Windows Server.

Comment puis-je trouver, modifier ou désactiver une stratégie de mot de passe dans Windows Server ?

Localisez l’objet de stratégie de groupe (GPO) en utilisant la console de gestion des stratégies de groupe et cliquez sur Modifier.

Comment définir une bonne stratégie de mot de passe ?

Voici les meilleures pratiques en matière d’exigences liées aux mots de passe de l’environnement Active Directory :

- Obliger les utilisateurs à créer au moins 10 nouveaux mots de passe avant de pouvoir réutiliser un ancien mot de passe.

- Vérifier que les nouveaux mots de passe ne soient pas inclus dans des listes des mots de passe compromis, et qu’ils ne figurent pas dans le dictionnaire.

- Appliquer une durée de vie minimale du mot de passe de trois jours.

- Obliger les utilisateurs à créer des mots de passe d’au moins 8 caractères.

- Désactiver le chiffrement réversible.

Qu’est-ce que la stratégie de mot de passe de l’Active Directory ?

Dans l’environnement Active Directory, la stratégie de mot de passe fait référence à une série de règles qui définissent les types de mots de passe autorisés dans une entreprise. La stratégie de mot de passe doit établir des normes en ce qui concerne la longueur des mots de passe, leur complexité et la fréquence à laquelle les mots de passe des comptes doivent être modifiés. L’objectif est d’empêcher les cybercriminels de s’emparer des mots de passe ou de les déchiffrer, par exemple lors d’une attaque par force brute sur un réseau.

Veuillez noter que la stratégie de mot de passe par défaut s’applique à tous les ordinateurs de votre domaine. Si vous souhaitez appliquer des stratégies de mot de passe différentes en fonction des groupes d’utilisateurs, vous devrez utiliser des stratégies de mot de passe affinées.

Qu’est-ce que la durée de vie dans la stratégie de mot de passe de l’Active Directory ?

Dans la stratégie de mot de passe de l’environnement Active Directory, la durée de vie correspond à la période durant laquelle un mot de passe peut être utilisé avant que l’utilisateur ne doive le modifier. La valeur par défaut est de 42 jours.

Qu’est-ce que la longueur maximum dans la stratégie de mot de passe de l’Active Directory ?

Dans l’environnement Active Directory, la longueur maximum d’un mot de passe est de 256 caractères. Pour se connecter, un utilisateur humain ne peut néanmoins taper que 127 caractères en raison de l’interface graphique utilisateur (GUI) de Windows.

Comment puis-je configurer la stratégie de mot de passe dans l’Active Directory ?

Dans l’environnement Active Directory, pour modifier la stratégie de mot de passe, vous devez :

- Ouvrir la console de gestion des stratégies de groupe.

- Développer le dossier Domaines, et cliquer sur le domaine et l’objet de stratégie de groupe.

- Effectuer un clic droit sur le dossier Stratégie de domaine par défaut et cliquer sur Modifier.

- Aller à : Configuration de l’ordinateur\Stratégies\Paramètres Windows\Paramètres de sécurité\Stratégies de comptes\Stratégie de mot de passe