La transition vers des infrastructures hybrides et les stratégies de télétravail ont largement contribué à l’augmentation des ressources informatiques de la plupart des organisations ces dernières années. Ajoutez-y un nombre croissant d’appareils et de dispositifs IoT qui, chaque jour, se connectent aux réseaux de l’entreprise, et vous comprendrez pourquoi la cybersécurité est devenue un défi majeur : plus votre empreinte informatique s’étend, plus votre surface d’attaque augmente.

Sélection de contenu connexe :

Afin de réduire cette surface d’attaque, il ne suffit pas d’effectuer des mises à jour correctives régulières de vos logiciels et de votre matériel pour remédier aux lacunes critiques. Pour protéger votre infrastructure, vos utilisateurs et vos informations sensibles des cybermenaces, il vous faut un programme de gestion des vulnérabilités complet qui comprend un outil de découverte des actifs, capable d’identifier, de hiérarchiser et de remédier aux vulnérabilités.

Cet article présente cinq meilleures pratiques indispensables à tout programme de gestion des vulnérabilités. Rappel : la gestion des vulnérabilités n’est pas un processus que l’on met en place une fois et que l’on peut ensuite oublier. Pour être efficace, elle doit constituer une routine et être assignée à une équipe informatique responsable de sa bonne mise en œuvre.

1. Découverte des actifs

Il est impossible de sécuriser des éléments dont on ignore l’existence. Première étape de la gestion des vulnérabilités, donc : lancer une analyse d’identification des actifs pour établir une liste complète de tous les appareils de votre environnement. Tous les dispositifs doivent être inclus dans ce balayage : contrôleurs de domaine, serveurs d’applications, capteurs IoT ou encore caméras montées. Tout dispositif connecté étant vulnérable aux menaces de sécurité, les environnements de test internes et DevOps devraient également être inclus.

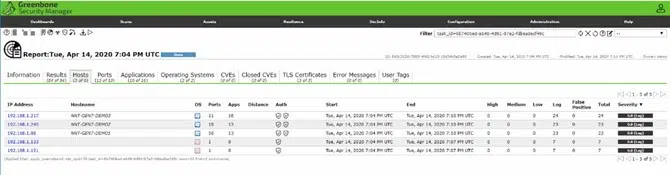

Cette première étape doit être suivie par des analyses régulières et planifiées pour veiller à ce que tous les actifs soient découverts avec précision, notamment les nouveaux dispositifs qui se connectent à votre réseau. Vous devriez les planifier à différents moments de la journée : les horaires de travail peuvent varier, ce qui signifie que certains appareils sont uniquement connectés à certaines heures. Il existe de nombreux outils de détection des vulnérabilités sur le marché que vous pouvez utiliser. La capture d’écran ci-dessous montre un rapport de découverte de Greenbone Enterprise.

2. Fréquence de détection

À quelle fréquence devriez-vous analyser votre réseau ? Le Centre de sécurité Internet (CIS) recommande aux organisations d’effectuer une analyse toutes les deux semaines. Pour les environnements dont la base d’utilisateurs est en constante évolution, comme les établissements d’éducation, une analyse hebdomadaire ou même quotidienne peut être envisagée, alors que les entreprises dont l’environnement est plus stable préféreront une analyse mensuelle. En matière de découverte des actifs, il n’y a pas de « bonnes » réponses, mais vous devriez jouer la carte de la prudence, les analyses ayant un impact négligeable sur les performances du réseau.

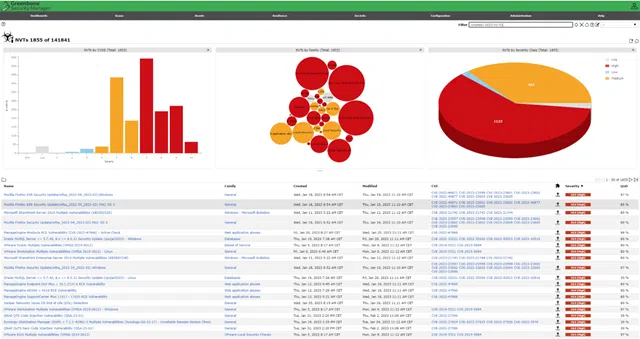

Voici un exemple de planification d’analyse de Greenbone Enterprise :

3. Exécution de la détection des vulnérabilités

Le simple inventaire de vos systèmes informatiques n’est bien entendu pas suffisant. Il vous faut également analyser régulièrement les vulnérabilités que pourraient exploiter les attaquants. À la différence des analyses de découverte, les analyses de détection peuvent avoir un impact significatif sur les performances de vos systèmes et prendront plus de temps par actif : il est donc recommandé de les exécuter en dehors des horaires de travail.

Il vous faudra peut-être élaborer des stratégies d’analyse différentes et les adapter à chaque type d’actif présent au sein de votre environnement. Par exemple, un serveur de fichiers nécessite une analyse plus profonde qu’un dispositif IoT. La plupart des outils d’analyse des vulnérabilités de qualité vous permettent de créer des profils d’analyse distincts pour obtenir des rapports sur vos différents systèmes et applications. Assurez-vous néanmoins que l’outil que vous utilisez comprend une base de données à jour des dernières vulnérabilités publiées.

Vous pouvez utiliser plusieurs identifiants pour effectuer des analyses et rechercher les vulnérabilités spécifiques à certains rôles utilisateurs ou niveaux de privilèges. Remarque : des identifiants à privilège sont généralement nécessaires pour les analyses les plus profondes.

4. Classer par ordre de priorité les actifs

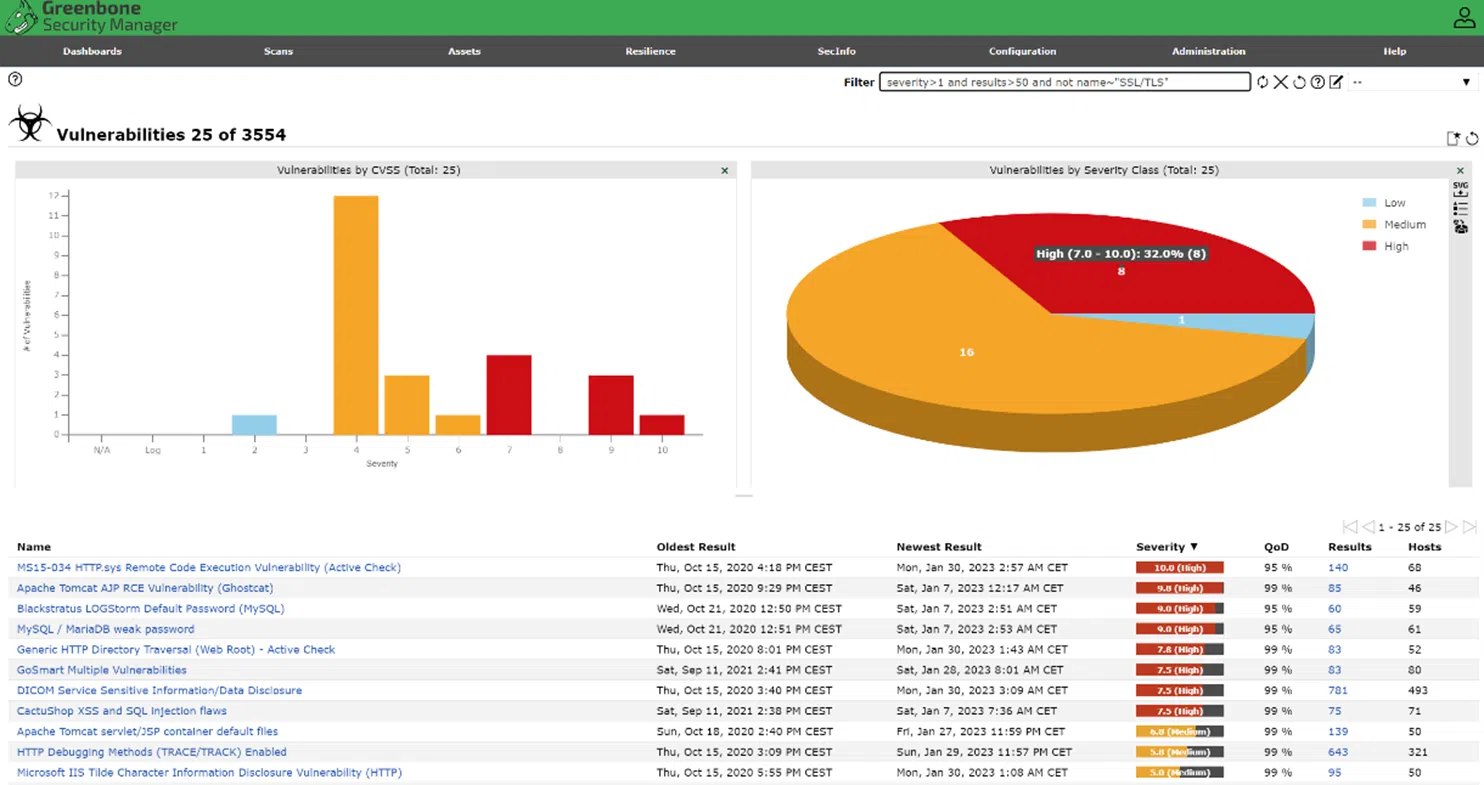

Souvent, les rapports d’analyse de vulnérabilités dressent une longue liste de problèmes qui affectent de nombreux actifs. En conséquence, les équipes informatiques doivent établir des priorités dans leur effort de correction pour veiller à ce que les vulnérabilités les plus critiques soient traitées dans les plus brefs délais. Bien que les rapports fournissent en général une évaluation du risque et de la gravité, les meilleurs outils vous permettront de filtrer et de classer vos résultats en fonction de divers facteurs, notamment le nombre de systèmes affectés et le moment où ils ont été touchés, pour que vous puissiez mettre à profit ces informations et ainsi rapidement réduire le risque.

5. Correction

Il est recommandé de traiter en priorité toute vulnérabilité qui présente un risque élevé, peu importe son origine sur votre réseau. Surtout, ne remettez pas la correction de problèmes graves dans vos environnements de développement et de test : ces systèmes sont en général beaucoup plus vulnérables, car ils ne sont pas protégés par des stratégies contraignantes.

Une fois les vulnérabilités critiques corrigées, passez dès que possible à celles qui présentent un risque moins élevé. En effet, les pirates informatiques les exploitent souvent, car ils savent que les vulnérabilités les plus sérieuses sont généralement traitées immédiatement. Ensuite, il n’existe pas de règles strictes : effectuez la correction des problèmes selon vos priorités. Toutefois, il est habituellement judicieux de corriger en premier lieu le reste des vulnérabilités dans vos systèmes de production.

Lorsque vous avez terminé, effectuez une nouvelle analyse pour vérifier que les vulnérabilités de vos systèmes ont toutes été corrigées. Ci-dessous, un autre exemple de rapport de vulnérabilités de Greenbone Enterprise.

Conclusion

Les solutions d’analyse des vulnérabilités jouent un rôle prépondérant dans toute stratégie de sécurité informatique. Elles aident les organisations à réduire leur surface d’attaque en identifiant et en atténuant le risque lié aux vulnérabilités avant que ces dernières ne puissent être exploitées. En outre, un programme de gestion des vulnérabilités robuste permet d’assurer la continuité des activités d’une entreprise en évitant les interruptions et les temps d’arrêt des systèmes informatiques essentiels.

_1715178265.png)