Les spécialistes en informatique savent très bien qu’il existe deux types de groupes dans l’Active Directory. D’un côté, il y a les groupes de sécurité, utilisés pour attribuer des autorisations d’accès aux ressources informatiques partagées. De l’autre, on trouve les groupes de distribution, qui servent à créer des listes de distribution d’e-mails. Mais tout le monde ne sait pas forcément que ces groupes Active Directory possède une étendue. Comprendre son fonctionnement est essentiel pour la continuité des activités d’une entreprise et sa sécurité. Ce billet de blog offre une analyse de l’étendue de groupe et de son importance. Nous vous présenterons également les meilleures pratiques proposées par Microsoft en matière de gestion de l’étendue de groupe dans l’Active Directory, notamment les principaux avantages et inconvénients de chaque modèle.

| Étendue du groupe | Description des membres du groupe | Autorisations pouvant être attribuées au groupe | L’étendue du groupe peut être convertie en : |

|---|---|---|---|

| Universelle | • Comptes appartenant à n’importe quel domaine de la forêt où se trouve le groupe universel • Groupes globaux appartenant à n’importe quel domaine de la forêt où se trouve le groupe universel • Groupes universels appartenant à n’importe quel domaine de la forêt où se trouve le groupe universel |

N’importe quel domaine ou n’importe quelle forêt | • Domaine local • Étendue globale (s’il n’existe pas d’autres groupes universels en tant que membres) |

| Globale | • Comptes appartenant au même domaine que le groupe global parent • Groupes globaux appartenant au même domaine que le groupe global parent |

Les autorisations peuvent être attribuées aux membres, peu importe le domaine | Étendue universelle (s’il n’est pas membre d’un autre groupe global) |

| Domaine local | • Comptes appartenant à n’importe quel domaine • Groupes globaux appartenant à n’importe quel domaine • Groupes universels appartenant à n’importe quel domaine • Groupes locaux de domaine appartenant uniquement au même domaine que le groupe local du domaine parent |

Les autorisations peuvent être attribuées aux membres appartenant au même domaine que le groupe local du domaine parent. | Étendue universelle (s’il n’existe pas d’autres groupes locaux de domaine en tant que membres) |

Étendue de groupe et modèles de sécurité de l’Active Directory

Le rôle de l’architecture logique de l’Active Directory est de fournir à chaque utilisateur le niveau d’accès approprié aux données et aux ressources dont il a besoin pour faire son travail. Microsoft définit deux modèles de bonnes pratiques pour l’architecture AD :

- AGDLP (Account, Global, Domain Local, Permission), qui correspond à l’imbrication suivante : Compte > Groupe global > Groupe local de domaine > Autorisation

- AGUDLP (Account, Global, Universal Domain Local, Permission), qui correspond à l’imbrication suivante : Compte > Groupe global > Groupe universel > Groupe local de domaine > Autorisation

Le modèle AGDLP

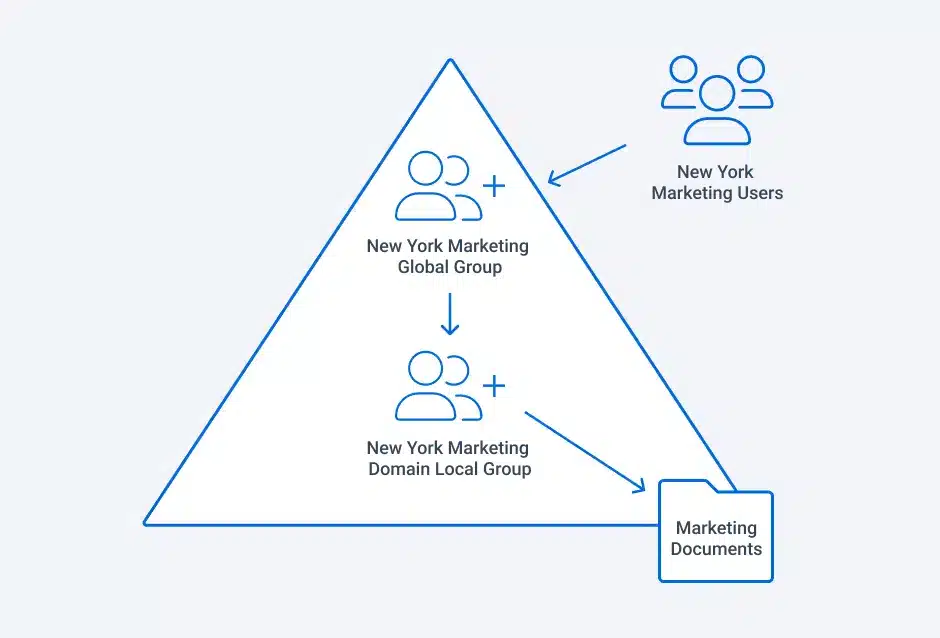

Le modèle AGDLP propose un guide sur la manière d’imbriquer des groupes sans compromettre la sécurité de l’Active Directory ou sacrifier l’efficacité opérationnelle : les comptes d’utilisateur et les comptes d’ordinateur doivent être membres de groupes globaux, qui sont eux-mêmes membres de groupes locaux de domaine déterminant qui a accès aux ressources.

Le raisonnement logique qui se cache derrière ce modèle s’avère compliqué, mais nous ferons de notre mieux pour vous l’expliquer. Il faut s’imaginer les groupes globaux comme des « groupes de comptes » utilisés pour inclure des comptes d’utilisateur et d’ordinateur (ainsi que d’autres groupes globaux) appartenant tous au même domaine. Un groupe ne peut pas comprendre d’utilisateurs ou d’ordinateurs qui appartiennent à d’autres domaines. En règle générale, les utilisateurs font partie du même service, ils ont le même responsable ou présentent d’autres ressemblances. Par exemple, tous les membres du département marketing du siège d’une entreprise basée à New York pourraient être regroupés dans un même groupe global appelé « New York Marketing ».

Quant aux groupes locaux de domaine, il s’agit de « groupes de ressources ». L’appartenance à ces groupes est plus flexible, ce qui en fait une solution idéale pour attribuer des autorisations d’accès aux ressources. Les groupes locaux de domaine peuvent notamment comprendre des membres qui appartiennent non seulement au domaine parent, mais également à d’autres domaines et d’autres forêts approuvées. Les administrateurs peuvent ainsi permettre l’accès à une ressource à toute personne de l’environnement qui en a besoin. Pour reprendre l’exemple précédent, nous pourrions créer un groupe local de domaine qui autorise l’accès à un partage de fichiers appelé « Marketing Documents ». Nous pourrions imbriquer le groupe global « New York Marketing » dans le groupe local de domaine « Marketing Documents » pour donner accès au contenu du partage à chaque membre de l’équipe marketing de New York.

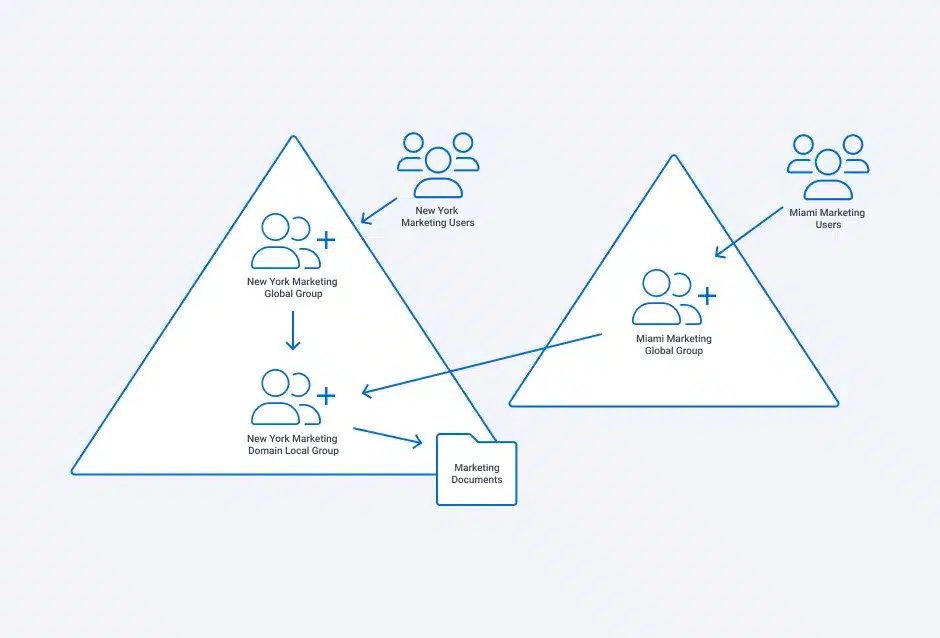

Le modèle AGUDLP

Le modèle AGUDLP est semblable au modèle AGDLP, mais il inclut des groupes universels (le « U » correspond à « universel »). Les membres appartenant à ces groupes sont regroupés dans le catalogue global, ce qui constitue une sorte d’impératif dans les environnements qui comprennent plusieurs domaines. En réalité, l’utilisation de ce modèle dépend de l’importance accordée au catalogue global au sein de l’organisation. Si vous souhaitez qu’il soit aussi complet que possible, par exemple parce que votre main-d’œuvre est mobile et que vos employés nomades comptent beaucoup sur la facilité de recherche dans Outlook, le modèle AGUDLP vous permettra d’atteindre cet objectif. Pour les environnements plus petits, qui ne comportent qu’un seul domaine, ce modèle peut néanmoins ajouter une couche de complexité inutile.

Les avantages de ces modèles

Microsoft considère ces modèles comme meilleures pratiques essentiellement pour deux raisons. Tout d’abord, il existe un enjeu de sécurité. Si les administrateurs devaient utiliser des groupes globaux pour permettre aux utilisateurs d’accéder aux ressources, il leur faudrait ajouter des utilisateurs appartenant à d’autres domaines et d’autres forêts au domaine où se trouvent les ressources. En règle générale, la séparation entre domaines et forêts existe pour une raison précise et la délimitation entre les deux est censée être claire. En utilisant des groupes locaux de domaine, un administrateur peut accorder des autorisations d’accès à des ressources spécifiques. Les membres d’autres domaines ou forêts peuvent ainsi accéder à une ressource particulière sans avoir un accès direct au reste du domaine où se trouve cette ressource. Il est fréquent de voir des organisations octroyer des privilèges étendus lorsqu’elles utilisent des groupes globaux pour l’attribution de privilèges d’accès aux utilisateurs qui entrent et sortent du groupe.

Ensuite, d’un point de vue opérationnel, les modèles AGDLP et AGUDLP facilitent la gestion de l’appartenance à un groupe, car les autorisations et les utilisateurs sont gérés de manière différente. Les autorisations d’accès aux ressources sont définies pour les groupes locaux de domaine. Ces autorisations ne doivent pas souvent être modifiées, ce qui limite la fréquence à laquelle les équipes informatiques doivent intervenir. Les utilisateurs, quant à eux, entrent et sortent fréquemment de l’organisation, ou se déplacent d’un service à l’autre. Il suffit néanmoins aux spécialistes informatiques de mettre à jour les groupes globaux pour assurer un accès approprié.

Il est important de souligner que ces modèles, qui représentent les meilleures pratiques de Microsoft, ne conviennent pas à tout le monde. Dans les environnements complexes, la gestion des autorisations d’accès aux ressources à l’aide de groupes locaux de domaine peut entraîner un nombre considérable de groupes. Un utilisateur pourrait ainsi être membre de milliers de groupes pour accéder à toutes les ressources dont il a besoin, ce qui pourrait entraîner des problèmes, notamment des jetons d’accès en trop grand nombre.

Résumé

S’appuyer sur les modèles AGDLP et AGUDLP offre de réels avantages à une organisation. Souvent, la difficulté vient de la mise en œuvre. En effet, la modification des groupes dans l’Active Directory par un administrateur averti ne saurait être une solution. Ces modèles exigent une attention et une supervision continues de la part de l’équipe informatique et de l’entreprise. Il faut désigner un propriétaire pour chaque groupe. Ce dernier devra comprendre les besoins des utilisateurs et mettre en place un processus pour vérifier régulièrement si les bonnes personnes se trouvent dans les bons groupes, et qu’elles bénéficient des autorisations appropriées pour accéder aux ressources.

Comment Netwrix peut vous aider

La bonne nouvelle, c’est que des outils existent pour vous aider dans cette démarche. La solution de Sécurité Active Directory de Netwrix aide les entreprises à gérer efficacement leurs autorisations d’accès. Elle identifie les groupes existants, les ressources auxquelles ils donnent accès, les membres de chaque groupe et les privilèges dont ils bénéficient. De plus, la solution permet d’identifier les propriétaires de groupes tout en leur facilitant la gestion. Ils savent en effet mieux que personne qui doit avoir accès à quoi. Adopter un modèle AGDLP ou AGUDLP demande un gros effort, mais peut considérablement contribuer à créer un environnement sûr et durable.

FAQ

Qu’est-ce que l’étendue de groupe dans l’Active Directory ?

L’étendue d’un groupe indique dans quelle mesure celui-ci est utilisé dans un domaine ou une forêt.

Combien de types d’étendue de groupe existe-t-il dans l’Active Directory ?

Il existe trois étendues de groupe au sein de l’Active Directory : universelle, globale et domaine local.

Quelle est la différence entre l’étendue d’un groupe global et celle d’un groupe universel ?

La principale différence est que seuls des membres du même domaine peuvent faire partie d’un groupe global, alors que les groupes universels peuvent contenir des objets de tous les domaines d’une même forêt Windows. (N’oubliez pas qu’en cas de modification de l’appartenance à un groupe global, la réplication au niveau de la forêt ne sera pas déclenchée.)

_1715178265.png)