Ce n’est pas qu’une impression : le Zero Trust (confiance explicite) est vraiment partout. Une étude montre que 96 % des décisionnaires en sécurité le qualifient d’essentiel à la réussite de leur entreprise, et une seconde note que 51 % des dirigeants en accélèrent le déploiement.

Qu’est-ce que le Zero Trust exactement ? Pourquoi est-ce la toute première priorité de sécurité des organisations dans le monde entier ? Plus important : est-ce une mode passagère ou une stratégie précieuse dont votre organisation devrait vite s’emparer ? Cet article répond à ces questions et tord le cou à quelques idées fausses sur le Zero Trust.

Zero Trust, ce qu’il est et ce qu’il n’est pas

Cette stratégie de sécurité remplace l’adage populaire « la confiance n’exclut pas le contrôle » par une version plus stricte : « Ne jamais faire confiance, toujours vérifier. » En d’autres termes, une telle stratégie implique de considérer chaque utilisateur, appareil, application et charge de travail comme non fiable et de lui interdire l’accès à toute ressource jusqu’à la levée du doute et à son authentification.

Démolissons quelques-unes des grandes idées fausses sur le Zero Trust.

- Mythe : le Zero Trust est une nouveauté. Le concept remonte en fait à 2010 et de nombreuses organisations en appliquent les principes depuis des années.

- Mythe : le Zero Trust est un outil ou une procédure. Il s’agit d’une stratégie de sécurité qui s’appuie généralement sur de multiples produits, contrôles de sécurité, processus et procédures.

- Mythe : les organisations peuvent atteindre un Zero Trust total. Comme n’importe quelle stratégie de sécurité, l’implémentation du Zero Trust n’est pas un objectif, mais une démarche. Vous devrez en permanence vous adapter aux évolutions de votre environnement IT, du panorama des menaces, de la technologie, des outils, des bonnes pratiques et d’autres facteurs.

Principaux facteurs d’adoption du concept de Zero Trust

Pourquoi le Zero Trust est-il devenu la grande priorité de sécurité du jour ? Le facteur clé a été la transformation numérique poussée par l’avènement du télétravail pendant la pandémie de Covid-19. L’adoption rapide de nouvelles technologies a ouvert des failles vite, exploitées lors d’intrusions dans des systèmes informatiques, d’attaques dévastatrices de ransomware, etc. Confrontées à un risque accru de violation de données – pour un coût moyen de 4,24 millions de dollars –, les organisations se sont naturellement intéressées aux moyens de renforcer leur cybersécurité.

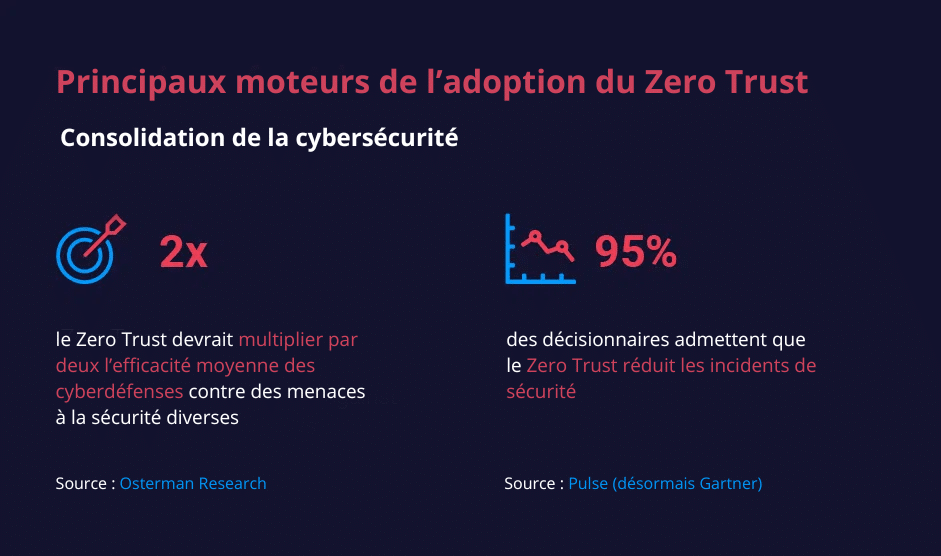

Zero Trust est un excellent choix. De fait, Osterman Research a établi qu’une architecture Zero Trust devrait multiplier par deux l’efficacité moyenne des cyberdéfenses. En outre, Zero Trust renforce de 144 % la protection contre les violations de données, qui passe de tout juste 25 % d’efficacité à plus de 60 % une fois la stratégie Zero Trust en place.

D’autres études hiérarchisent les principaux moteurs de l’adoption du Zero Trust comme suit :

51 % – modernisation du programme de cybersécurité

43 % – réduction du nombre d’incidents de sécurité

41 % – sécurisation des accès distants pour les employés et les tiers

Comment le Zero Trust consolide la cybersécurité

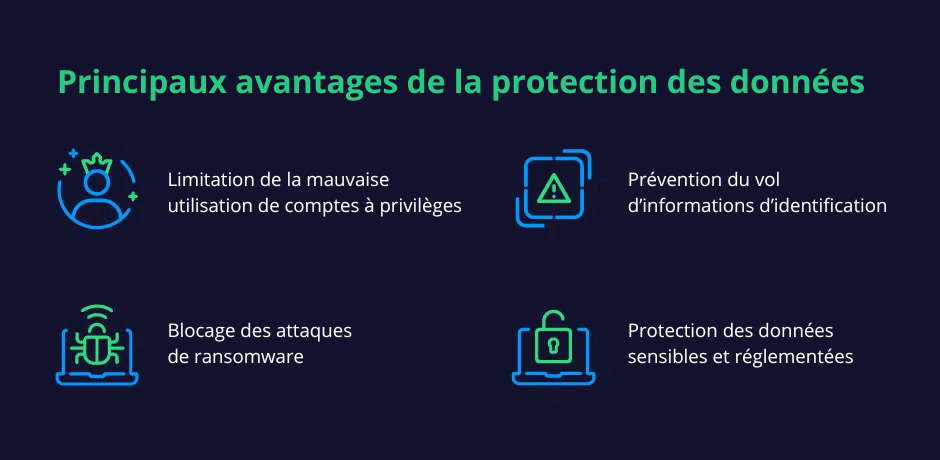

Comment le Zero Trust apporte-t-il précisément ces avantages ? Il améliore la sécurité des données de plusieurs manières, notamment :

Protection contre l’utilisation abusive de comptes à privilèges

Les attaquants ciblent souvent les comptes aux privilèges élevés, notamment ceux qui donnent accès à des ressources et des données sensibles. Grâce au Zero Trust, les organisations peuvent réduire les risques intrinsèques des comptes à privilèges par :

- l’application stricte du principe de moindre privilège pour réduire au maximum le nombre de comptes à privilèges et la portée de chaque compte ;

- la surveillance étroite de l’activité des comptes à privilèges et des changements affectant les groupes à privilèges, de sorte que les équipes de sécurité détectent sans délai toute élévation de privilèges et utilisation suspecte d’autorisation et y répondent.

Protection contre le vol d’informations d’identification

Aujourd’hui, 20 % des violations sont liées à la compromission d’informations d’identification et le coût moyen de remédiation des vols d’identifiants atteint 804 997 dollars, ce qui fait de ceux-ci les incidents de sécurité les plus coûteux.

Adopter un modèle Zero Trust peut réduire les risques associés à ces vols. Des pratiques robustes de gestion des comptes participent à empêcher en amont la compromission de ces comptes ; et une bonne surveillance de l’activité, que les comptes compromis n’accèdent à des ressources sensibles. Par exemple, avec le Zero Trust, les ressources vitales sont protégées par des contrôles plus forts de sorte que toute tentative de lire ou de copier des données sensibles déclenche une authentification multifacteur, notamment s’il s’agit d’une demande inhabituelle pour ce compte.

Protection contre les attaques de ransomware

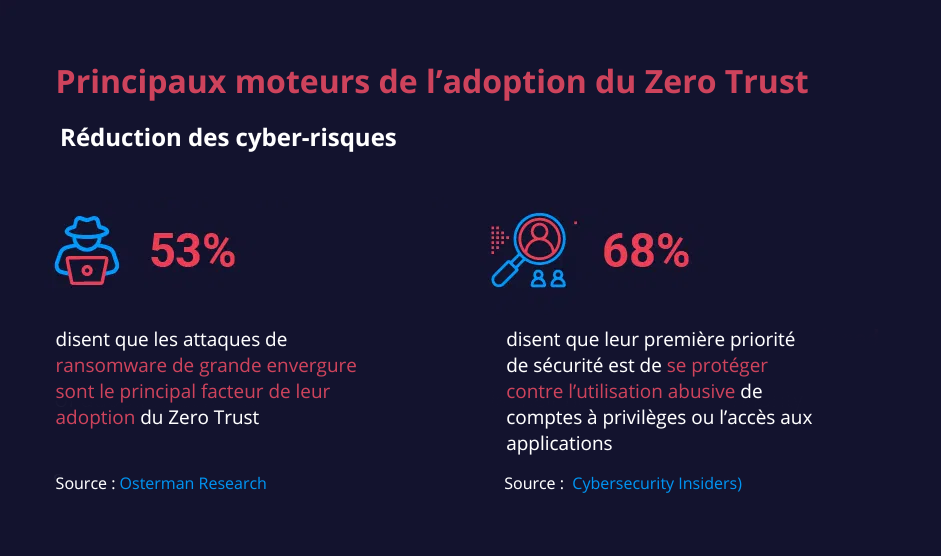

Le cabinet Osterman Research rapporte que, pour 53 % des répondants, les attaques par rançongiciel sont le principal moteur d’adoption du Zero Trust. Si ce modèle n’est pas la panacée contre les ransomwares, il peut réduire considérablement le risque de diverses manières :

- Zero Trust implique d’adhérer au principe du moindre privilège et de contrôler méticuleusement l’accès aux actifs informatiques critiques. Comme les ransomwares exploitent les privilèges du compte d’utilisateur compromis, le Zero Trust limite les dégâts d’une infection.

- Une stratégie de Zero Trust comprend la surveillance étroite des changements dans l’environnement informatique, ce qui la détection rapide des fichiers de ransomware placés sur la machine d’un utilisateur et donc leur suppression par l’équipe IT avant même leur exécution.

- Le Zero Trust exige de surveiller l’activité dans l’environnement informatique, et de prendre des décisions motivées d’octroi et de refus d’accès ou d’obligation de vérification en sus. Ainsi, il aide les organisations à réagir à l’activité de ransomware à temps pour réduire au maximum l’exfiltration de données et d’autres dommages.

Protection des données sensibles et réglementées

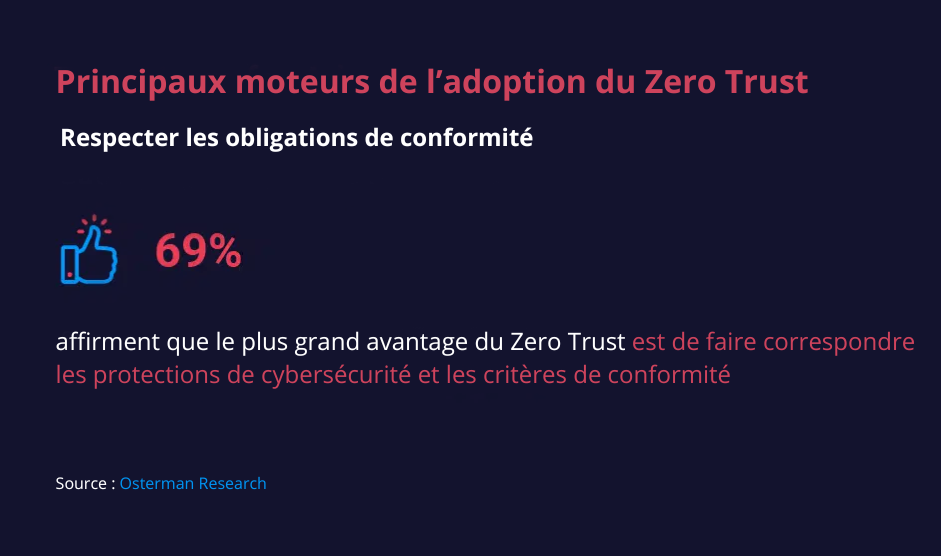

Selon Osterman Research, l’avantage le plus courant du Zero Trust est la mise en conformité réglementaire. L’approche Zero Trust recommande un cloisonnement fin des données réglementées par la microsegmentation, ainsi qu’une gestion robuste des identités et des accès. Ainsi, le Zero Trust aide les organisations à démontrer leur conformité à des règles et réglementations de confidentialité comme la législation HIPAA sur les données de santé, les normes de paiement PCI DSS et le RGPD, et à remonter moins d’éléments lors des audits.

Conclusion

La réalité actuelle du travail à distance ou en mode hybride et la montée en puissance du cybercrime exigent une approche moderne de la cybersécurité. Le Zero Trust s’est imposé, et pour une bonne raison : sa mise en œuvre réduit de 50 % les violations et de 40 % les dépenses en technologie.

Si implémenter le Zero Trust peut sembler titanesque, il est facile de commencer. En mettant en œuvre de bonnes pratiques essentielles de sécurité – le moindre privilège et des outils de fond de classification des données et d’audit IT par exemple –, vous vous engagez sur la voie du Zero Trust et renforcez dès à présent votre cybersécurité.

_1715178265.png)