Soyons réalistes : la gestion et la sécurité des réseaux informatiques sont aujourd’hui beaucoup plus complexes. Les équipes de sécurité doivent à la fois sécuriser les points de terminaison, les données sensibles et le périmètre réseau, tout en concentrant également leurs efforts sur la sécurité des identités, la gestion des accès et la conformité aux normes. Elles doivent non seulement créer des stratégies de mots de passe, mais aussi protéger ces mêmes mots de passe et les privilèges d’accès. Il y a vingt ans, personne ne se souciait des identités dans le cloud, par exemple. Mais les choses ont évolué et de nouveaux outils sont apparus.

Les solutions de gouvernance des identités (ou gouvernance et administration des identités, IGA) jouent aujourd’hui un rôle essentiel dans la sécurisation des identités qui se trouvent au cœur de votre réseau. Elles ne se limitent pas uniquement à l’authentification sécurisée. Elles permettent également l’automatisation des processus de gestion des identités, réduisent la charge administrative et garantissent des contrôles d’accès appropriés. Grâce aux outils de gouvernance des identités, des tâches essentielles, comme la gestion du cycle de vie des identités, notamment l’intégration et l’attribution de privilèges d’accès, peuvent être traitées rapidement et de manière cohérente. Et permettre ainsi non seulement de renforcer la sécurité, mais aussi d’optimiser l’efficacité opérationnelle informatique et de soutenir la croissance et l’évolution de l’organisation. C’est pour ces nombreuses raisons que les solutions de gouvernance des identités se trouvent de plus en plus à la base de toute entreprise moderne.

Pourquoi mettre en place une solution de gouvernance des identités ?

Avant de vous plonger dans les différentes solutions existantes, demandez-vous si votre organisation en a vraiment besoin. Les entreprises numériques doivent, d’une manière ou d’une autre, gérer et sécuriser les identités numériques des nombreuses personnes qui se connectent et interagissent avec leur environnement numérique. La mise en œuvre d’une solution de gouvernance des identités offre une meilleure visibilité en matière de gestion des identités et des droits d’accès sur l’ensemble de votre infrastructure informatique. Elle offre une approche pratique de la mise en œuvre du modèle Zero Trust et du principe du moindre privilège, tous deux essentiels en matière de pratiques actuelles de cybersécurité. Outre ces avantages majeurs, d’autres raisons fondamentales justifient la mise en place d’une solution de gouvernance des identités :

- Elle permet à votre organisation de prouver sa conformité à l’échelle mondiale avec les normes en matière de données globales.

- Elle réduit la charge administrative de votre équipe informatique et simplifie les flux de travail en automatisant les processus de gestion des identités et des accès.

- Elle réduit vos coûts de support opérationnel en automatisant les tâches répétitives, notamment l’attribution de privilèges d’accès, et vous permet ainsi de gagner du temps et de l’argent. Ces économies augmentent au fur et à mesure que l’entreprise évolue.

- Elle s’adapte à l’évolution de votre architecture hybride au fur et à mesure que vous incorporez des ressources et des services cloud qui augmentent votre surface d’attaque.

Gouvernance et administration des identités (IGA) ou gestion des identités et des accès (IAM) : quelle est la différence ?

On peut parfois confondre la gouvernance et l’administration des identités (IGA) avec la gestion des identités et des accès (IAM). En effet, les deux traitent de la gestion des identités et des accès au sein d’une organisation. Mais elles diffèrent du point de vue de leur champ d’application et de leur objectif.

- La gestion des identités et des accès s’intéresse principalement aux aspects techniques de la gestion des identités, par exemple l’authentification (vérifier qu’une personne est bien celle qu’elle prétend être), l’autorisation (déterminer les ressources auxquelles elle peut accéder) et l’accès sécurisé aux systèmes et aux données.

- La gouvernance des identités inclut également ces aspects, mais va toutefois au-delà en y intégrant le concept de gouvernance. Concrètement, cela signifie qu’elle vise à garantir que les droits d’accès sont non seulement mis en œuvre, mais aussi contrôlés, révisés et audités régulièrement afin de se conformer aux différentes politiques et normes, ainsi qu’aux besoins de l’entreprise.

Pour résumer, la gestion des identités et des accès (IAM) fournit les outils et les processus pour contrôler les accès, tandis que la gouvernance des identités (IGA) garantit la conformité et la vérifiabilité de ces contrôles, ainsi que leur alignement par rapport à la gouvernance de l’organisation et aux exigences réglementaires. La première s’intéresse au « comment » (la manière d’octroyer un accès), tandis que la seconde se concentre sur le « pourquoi » et la continuité dans le temps de l’accès.

Principales caractéristiques des solutions de gouvernance des identités

Maintenant que nous avons établi la nécessité des outils de gouvernance et d’administration des identités, et les options disponibles à l’heure actuelle, passons en revue leurs différentes caractéristiques essentielles.

- Fonctionnalités de gestion du cycle de vie de l’identité, notamment l’intégration et l’attribution de privilèges d’accès, la gestion des informations d’identification, l’analyse des demandes d’accès et les processus de désactivation.

- Gestion automatisée des demandes d’accès qui simplifie le processus de demande, d’approbation et d’octroi de l’accès aux systèmes, aux applications et aux données.

- Processus d’attribution et de suppression de privilèges d’accès aux comptes d’utilisateurs suffisamment rapides pour suivre le rythme des changements dynamiques de personnel.

- Gestion des droits d’utilisation pour superviser l’octroi, l’attribution et la suppression de l’accès des utilisateurs aux ressources numériques.

- Contrôle d’accès en fonction du rôle (RBAC) pour gérer l’accès des utilisateurs en fonction de rôles prédéfinis, afin de limiter les autorisations au droit d’accès minimal correspondant à la fonction principale de l’utilisateur.

- Répartition des tâches : une solution de gouvernance des identités doit définir des politiques de répartition des tâches et analyser les droits d’accès aux multiples applications et systèmes pour identifier toute violation potentielle.

- Certification et évaluation des accès pour automatiser le processus de révision régulière des droits d’accès des utilisateurs afin de garantir la conformité aux normes.

- Application automatisée et cohérente des politiques de l’organisation.

- Rapports d’audit et de conformité pour satisfaire facilement aux exigences d’audit de routine ou à la demande, et réduire ainsi la charge de travail des équipes chargées de la cybersécurité.

- Capacités d’analyse et de reporting, notamment à l’aide de tableaux de bord personnalisables, de visualisations et de rapports détaillés sur l’accès des utilisateurs, les niveaux de risque et l’état de conformité.

Avantages de la mise en œuvre d’une solution de gouvernance des identités

Une sécurité robuste est essentielle, mais les entreprises ne peuvent pas allouer des fonds illimités à la cybersécurité. Les organisations s’efforcent à l’heure actuelle d’automatiser le plus grand nombre possible de leurs processus d’entreprise, y compris la cybersécurité. Les solutions modernes de gouvernance des identités comprennent des fonctions automatisées qui simplifient la gestion des identités et le contrôle d’accès, ce qui permet de réduire la charge des équipes de sécurité et d’améliorer l’efficacité. Automatiser l’attribution et la suppression de privilèges d’accès permet d’éliminer les interventions manuelles et les erreurs humaines. Les équipes de sécurité peuvent ainsi se concentrer sur des tâches plus importantes. Mais les solutions de gouvernance des identités présentent également d’autres avantages :

- Sécurité renforcée : elles renforcent la sécurité et réduisent les risques en offrant une meilleure visibilité sur les environnements informatiques. Les pistes d’audit complètes et la détection des anomalies en sont de parfaits exemples, et peuvent aider votre organisation à identifier les menaces et à améliorer sa posture de sécurité globale.

- Gestion efficace des accès : l’automatisation permet de gagner en efficacité en accélérant les tâches de gestion des accès, ce qui permet de gagner du temps et donc de réduire les coûts.

- Amélioration de la conformité et des performances d’audit : les solutions de gouvernance des identités aident à démontrer plus facilement la conformité avec des pistes d’audit étendues en permettant des vérifications d’accès à intervalles réguliers ou à la demande.

- Sécurité de l’entreprise garantie : seule l’automatisation peut s’adapter rapidement à l’évolution de votre entreprise et garantir des pratiques de sécurité cohérentes à grande échelle.

- Accès flexible pour une meilleure productivité : la simplification de la gestion des comptes d’utilisateurs permet aux employés d’obtenir rapidement les autorisations nécessaires sans privilèges superflus.

Les solutions IGA répondent aux problèmes spécifiques rencontrés par les entreprises

Les cyberattaques peuvent provoquer des interruptions d’activité coûteuses pour votre organisation. Le coût des mesures correctives, de l’analyse criminalistique et de l’atteinte à la réputation de votre marque peut également avoir un impact significatif sur les résultats financiers. Lorsque vous réduisez les risques pour votre entreprise en renforçant la sécurité, vous économisez de l’argent à long terme. Les solutions de gouvernance des identités permettent notamment de réduire les risques en identifiant les accès inappropriés aux ressources clés et en y remédiant, ainsi qu’en automatisant l’application des différentes politiques de l’entreprise.

Automatiser la gouvernance et l’administration des identités, des processus qui demandent beaucoup de travail, vous permet non seulement de mettre en œuvre une sécurité cohérente, mais également de réduire les coûts opérationnels de ces tâches. L’octroi d’un accès plus rapide et plus efficace signifie que les employés sont productifs immédiatement et s’adaptent en peu de temps à de nouvelles responsabilités. Dans certains cas, les outils de gouvernance et d’administration des identités peuvent fournir une gestion des accès en libre-service qui permet aux utilisateurs de simplifier le processus d’intégration au moment le plus opportun pour eux.

Pour les organisations qui doivent respecter des normes ou des exigences industrielles, la centralisation des droits d’accès, et donc leur meilleure visibilité, améliore la conformité et les performances en matière d’audit. Les solutions IGA fournissent des pistes d’audit et des rapports détaillés, permettant aux organisations de suivre qui a accès à quelles ressources et comment ces accès ont été accordés, ce qui facilite le contrôle par les équipes de sécurité du respect des normes, par exemple les normes HIPAA et SOX, ou encore le RGPD.

Types de solutions IGA

En ce qui concerne leur architecture, il existe trois principaux types de solutions de gouvernance et d’administration des identités. Tout d’abord, on peut citer les solutions sur site qui nécessitent l’installation et l’exploitation d’un logiciel au sein de l’infrastructure informatique de l’organisation.

Ensuite, les solutions basées dans le cloud. Elles réduisent la nécessité d’une infrastructure étendue, car elles se trouvent dans le cloud, ce qui simplifie leur déploiement et élimine les coûts d’assistance et de maintenance. Elles offrent une plus grande évolutivité et une plus grande flexibilité que les solutions traditionnelles sur site et permettent une intégration plus transparente avec d’autres systèmes informatiques.

Enfin, les solutions hybrides réunissent les avantages d’un outil sur site et d’une solution basée dans le cloud. Elles permettent aux entreprises de gérer les identités et les droits d’accès dans les environnements sur site et dans le cloud, et répondent à leurs besoins tout en permettant une migration progressive vers le cloud en conservant l’infrastructure critique sur site.

Considérations importantes à prendre en compte pour la mise en œuvre d’une solution IGA

Pouvoir prendre une décision d’achat en fonction de l’ensemble des fonctionnalités d’un produit serait idéal, mais les décideurs informatiques savent pertinemment que d’autres facteurs entrent en jeu. Si votre entreprise n’est pas une start-up, il y a de fortes chances que vous ayez à tenir compte d’un réseau existant qui comprend probablement des applications et des systèmes hérités. Pour garantir la sécurité globale de votre entreprise, toute solution de gouvernance des identités doit pouvoir s’intégrer facilement à vos systèmes et à votre infrastructure actuels.

En fonction de son secteur d’activité, votre organisation doit faire face à des exigences de conformité, ce qui signifie que la solution proposée doit permettre de s’y conformer. Autre facteur : l’intégration des utilisateurs. En effet, leur expérience exercera une influence certaine sur le succès à long terme de la mise en œuvre de votre solution IGA. Les former est indispensable pour les informer de l’impact de l’outil sur leur travail et de l’importance qu’il revêt pour leur fonction principale.

Les entreprises se développent. Vous devez donc choisir une solution qui s’adaptera à la croissance future et à l’évolution des besoins de votre organisation sans risque de perturbation importante. Comme pour tout produit informatique, tenez compte de l’assistance offerte par le fournisseur et de sa réputation. Prendre en considération l’ensemble de ces facteurs permettra aux organisations de mettre en œuvre les outils qu’offre une solution IGA de manière efficace, en améliorant la sécurité, la conformité et l’efficacité opérationnelle.

Cas d’utilisation de solutions IGA

Les entreprises migrent chaque jour davantage de services et d’applications vers le cloud. La gouvernance des identités dans le cloud devient donc de plus en plus importante : les administrateurs doivent en effet pouvoir gérer les identités et les droits d’accès dans de multiples environnements en ligne. La visibilité constitue un véritable défi dans les environnements cloud, mais les solutions IGA vous permettent de garder le contrôle en vous fournissant les informations nécessaires pour comprendre ce qui se passe à travers toutes les couches sous-jacentes du cloud. Évidemment, très peu d’entreprises fonctionnent uniquement dans le cloud aujourd’hui, ce qui signifie que vos outils de gouvernance des identités doivent être capables de gérer des environnements hybrides. Et permettre d’harmoniser la gouvernance des identités dans les infrastructures sur site et dans le cloud en centralisant le contrôle d’accès pour divers écosystèmes informatiques.

Le nombre de normes à respecter ne cesse d’augmenter au fur et à mesure que les organismes gouvernementaux renforcent les exigences imposées aux organisations qui hébergent des informations à caractère personnel identifiables. Une solution IGA spécialement conçue pour répondre aux exigences spécifiques de votre entreprise en matière de conformité peut vous épargner beaucoup de travail et vous permettre de vivre les audits sans appréhension. Elle peut vous aider à mettre en œuvre des politiques d’accès qui respectent les réglementations afin que votre entreprise puisse toujours rester en conformité.

On ne peut pas parler de l’utilisation des outils IGA sans évoquer l’évolution spectaculaire du travail à distance. La dispersion de la main-d’œuvre présente des défis uniques. Vos outils IGA doivent donc fournir une authentification adaptable aux différents scénarios d’accès à distance et garantir la conformité et la sécurité des environnements de travail à distance.

Enfin, évoquons également la tendance actuelle des environnements Zero Trust. Zero Trust signifie qu’il n’est plus possible de permettre une authentification unique. En vérifiant en permanence l’identité des utilisateurs et les droits d’accès, les solutions de gouvernance des identités garantissent que l’identité n’est jamais présumée à aucun moment. L’accès privilégié étant l’objectif de tout acteur de la menace, les droits d’accès sont continuellement évalués et ajustés en fonction des changements de rôle, de comportement ou de niveau de risque de l’utilisateur.

Choisir la bonne solution IGA

S’il s’avère que votre organisation a besoin d’une solution IGA, l’étape suivante consiste à choisir celle qui répond à vos besoins. Commencez par évaluer les niveaux de risque associés aux différentes identités : en effet, toutes les identités et demandes d’accès ne présentent pas le même risque. Une solution de gouvernance des identités efficace doit utiliser une approche basée sur le risque, en donnant la priorité aux points d’accès critiques et sensibles. L’organisation peut ainsi mettre en œuvre des contrôles et une surveillance plus stricts dans les domaines à haut risque, et renforcer sa sécurité globale. D’autres aspects doivent être pris en compte :

- Choisissez une solution qui puisse évoluer avec votre organisation et s’adapter à l’augmentation du nombre d’utilisateurs, de dispositifs et de données en fonction des besoins.

- Votre solution doit offrir de solides capacités en matière de création de rapport de conformité et d’audit pour vous aider à respecter les réglementations spécifiques à votre secteur.

- Considérez le nombre de processus manuels habituels effectués au sein de votre organisation qui pourraient être automatisés pour simplifier et réduire la charge administrative des équipes informatiques et minimiser le risque d’erreur humaine.

- Privilégiez des fonctionnalités qui permettent aux utilisateurs de gérer de manière autonome certaines tâches, par exemple, la réinitialisation des mots de passe et les demandes d’accès, afin d’améliorer leur expérience et l’efficacité.

- Tenez compte des systèmes existants avec lesquels votre solution IGA devra s’intégrer pour assurer une interopérabilité harmonieuse.

L’évaluation minutieuse de ces aspects vous permettra de choisir une solution de gouvernance des identités qui non seulement répondra à vos besoins actuels en matière de gestion des identités, mais qui permettra également à votre organisation de s’adapter aux défis et aux opportunités à venir.

Les meilleures solutions IGA

La nécessité de sécuriser les identités des utilisateurs, d’améliorer la gestion des mots de passe et de protéger les systèmes critiques est de plus en plus importante. Pour cela, de nombreuses solutions de gouvernance des identités sont aujourd’hui disponibles. En voici une brève liste.

- IBM Security Verify Governance

IBM Security Verify Governance est une solution intégrée de gouvernance des identités conçue pour aider les équipes informatiques à gérer efficacement les identités, les accès et la conformité. Il s’agit d’un ensemble d’outils IBM qui offrent des fonctionnalités d’attribution de privilèges d’accès, d’audit et de reporting sur l’accès et l’activité des utilisateurs tout au long du cycle de vie de l’identité. Ils permettent aux administrateurs de créer des règles qui prennent en compte les caractéristiques de l’entreprise pour gérer la répartition des tâches tout en simplifiant les processus d’accueil et de départ des employés. IBM Security Verify Governance comprend également des fonctions avancées intelligentes, notamment l’analyse des identités, qui permet d’identifier les utilisateurs à risque, les menaces internes et les anomalies de comportement susceptibles d’indiquer une attaque. L’automatisation des processus typiques de cycle de vie de l’identité, qui demandent beaucoup de travail, permet de réduire considérablement les coûts opérationnels. La capture d’écran ci-dessous montre comment les administrateurs peuvent effectuer une analyse des rôles utilisateurs et des niveaux de privilèges.

- One Identity Manager

Solution de gouvernance des identités complète, One Identity Manager aide à réduire les risques et à garantir la conformité en donnant aux utilisateurs l’accès approprié aux données et aux applications requis pour leur fonction principale. Elle prend en charge les architectures sur site, dans le cloud et hybrides, et peut donc s’intégrer à divers systèmes informatiques, y compris les services cloud, les applications sur site et les services d’annuaire. Elle permet également la mise en œuvre de rôles en accord avec les processus d’entreprise et offre des capacités de journalisation et de reporting détaillées pour soutenir les efforts de conformité et les audits. One Identity Manager, à l’image d’autres solutions modernes, fournit des informations sur les risques liés à l’identité et le statut de conformité grâce à des analyses avancées et des rapports personnalisables.

- SailPoint

Pour les systèmes SAP, SailPoint peut s’avérer une solution de gouvernance des identités parfaitement adaptée à votre organisation. Elle vous aide à gérer les identités numériques, les droits d’accès et la conformité dans leurs environnements informatiques, en particulier les systèmes SAP. SailPoint s’intègre parfaitement à SAP ERP et à d’autres applications SAP, ce qui permet aux entreprises de consolider toutes leurs ressources, y compris SAP, en une seule plateforme de gouvernance unifiée. Cette intégration simplifie la gestion complète des identités et la gouvernance des accès dans l’ensemble de l’écosystème SAP.

- Omada Identity

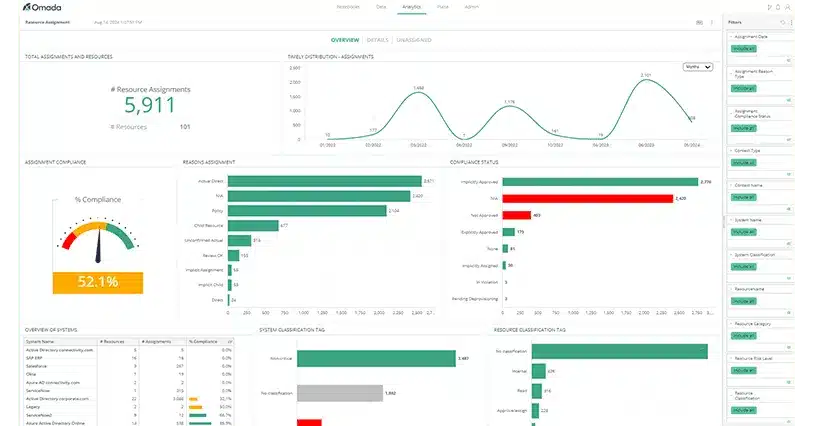

Omada Identity permet aux entreprises d’obtenir une vue d’ensemble de toutes les identités et de tous les droits d’accès au sein des systèmes et des applications hybrides afin de garantir la conformité aux politiques et aux réglementations. Cette solution minimise les risques en identifiant et en supprimant automatiquement les privilèges d’accès des comptes orphelins ou inactifs, et en centralisant la gestion de toutes les identités. Résultat : le nombre de cibles faciles à exploiter par les acteurs de la menace est réduit. Omada Identity permet également aux équipes de sécurité de classer les systèmes et les actifs en fonction des risques, de réconcilier les comptes et de découvrir des risques susceptibles d’échapper à leur vigilance. Ci-dessous, une capture d’écran de la console d’administration d’Omada.

Mise en œuvre de la gouvernance des identités

Mettre en œuvre une solution de gouvernance des identités ne présente pas en soi de particularités spécifiques. Point de départ : une évaluation et une planification approfondies. Cela comprend une évaluation complète des processus, des politiques et de l’infrastructure actuels de gestion des identités de votre organisation, afin d’identifier les lacunes, les risques et les exigences de conformité. Suffisamment de détails doivent réunis pour définir les objectifs, le calendrier et les ressources nécessaires. Une fois les bases préparées, vous pouvez passer aux étapes suivantes :

- Définir les rôles et les responsabilités des utilisateurs au sein de l’organisation, en appliquant le principe du moindre privilège pour s’assurer que les utilisateurs n’ont accès qu’aux données et aux applications nécessaires à leurs fonctions.

- Rechercher et évaluer soigneusement les fournisseurs de solution de gouvernance des identités pour trouver la solution qui correspond le mieux aux besoins de votre organisation.

- Intégrer, après l’installation, la nouvelle solution IGA à votre infrastructure informatique existante afin de garantir que les données des utilisateurs restent cohérentes et à jour sur toutes les plateformes.

- Développer et mettre en œuvre des politiques de gouvernance des identités, notamment la création de comptes, la gestion des mots de passe, les demandes d’accès et la surveillance de l’activité des utilisateurs, et appliquer ces politiques de manière efficace à l’aide de la solution IGA.

- Former les employés et le personnel informatique à l’utilisation de la solution de gouvernance des identités et à l’importance de la conformité.

- Mettre en place une surveillance continue des activités des utilisateurs et des modes d’accès afin de détecter les anomalies ou les menaces pour la sécurité et d’y répondre.

- Réviser et mettre à jour régulièrement les politiques et les contrôles d’accès pour les adapter aux changements de l’organisation et à l’évolution des menaces pour la sécurité.

Netwrix et la gouvernance des identités

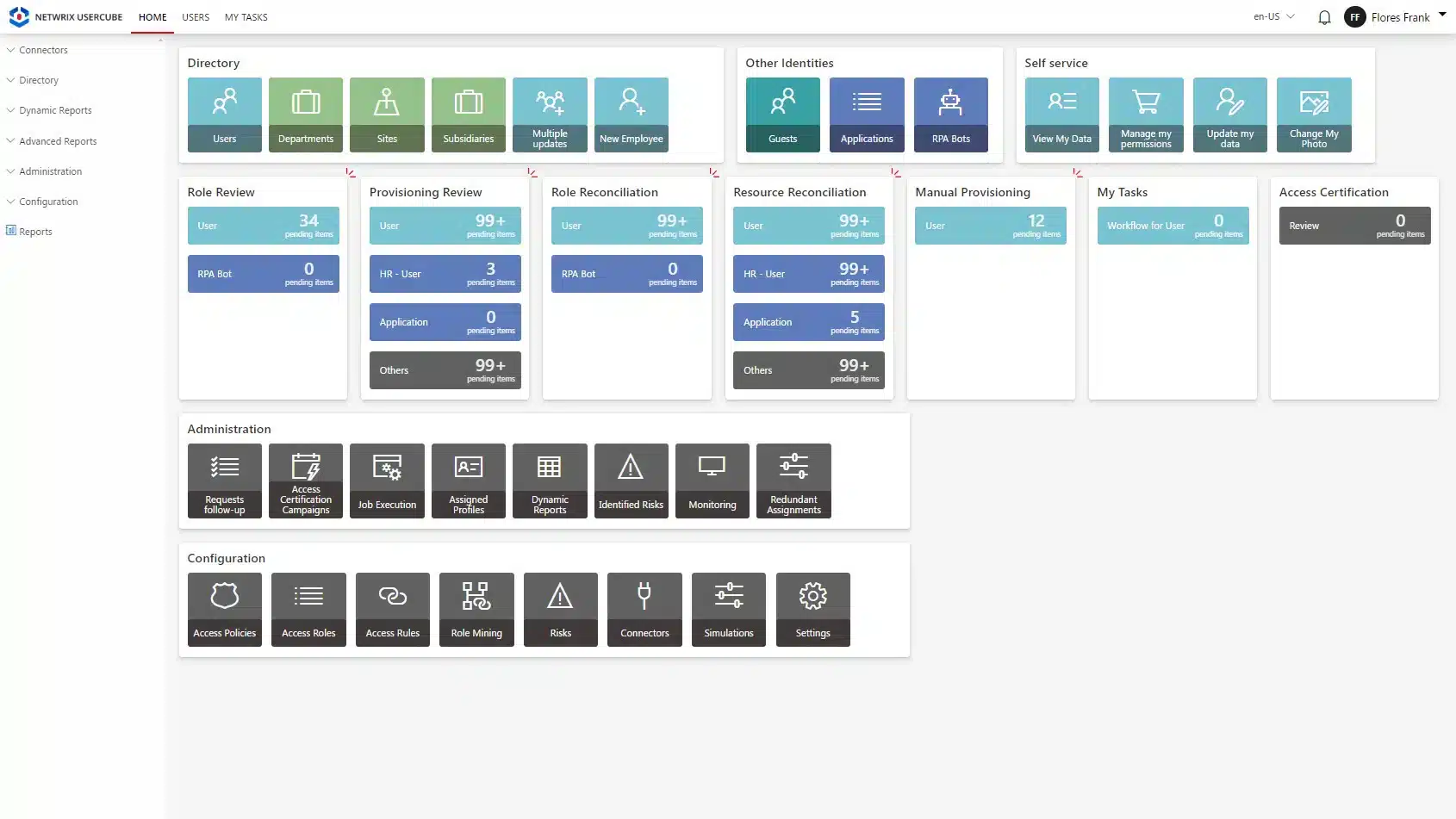

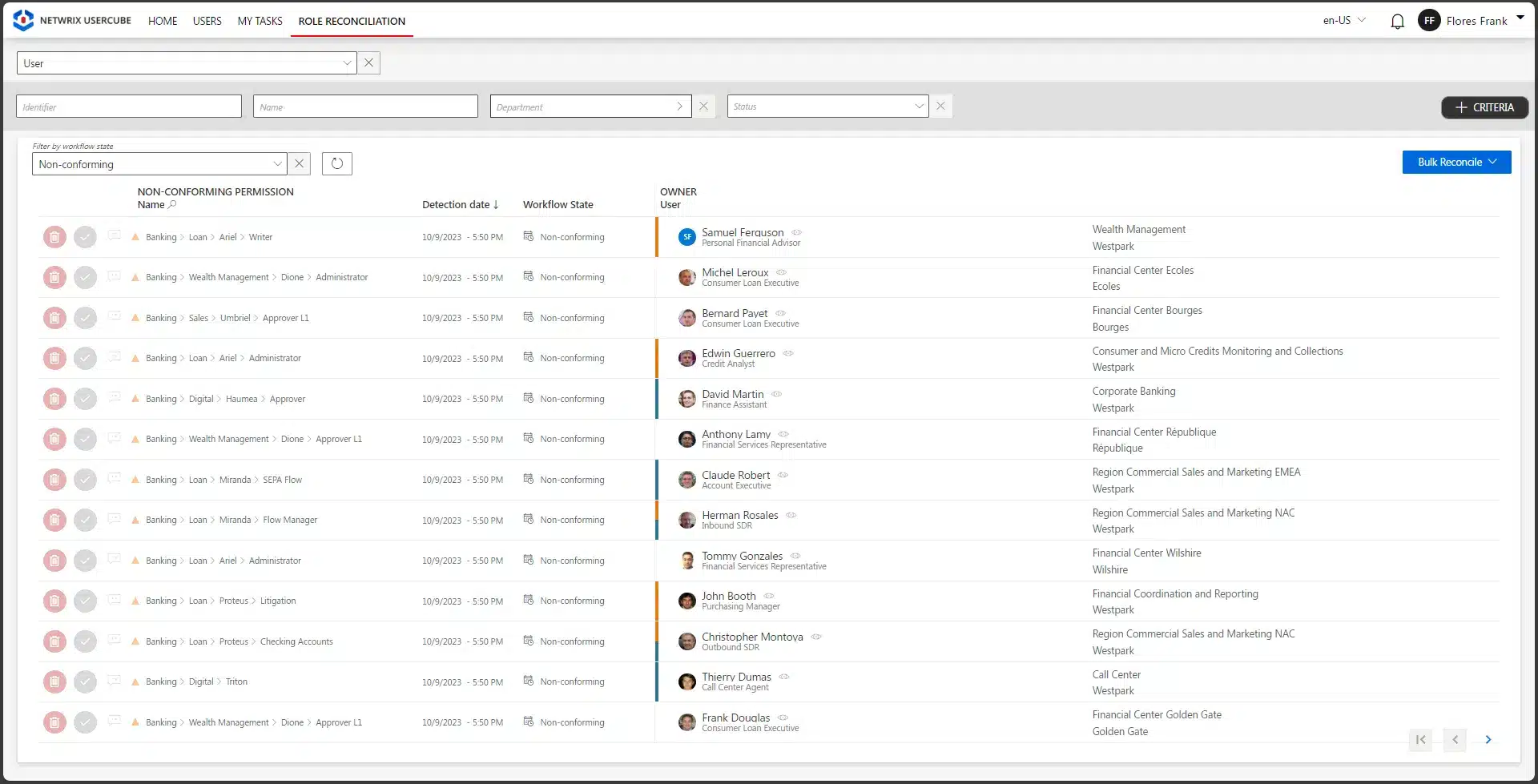

Netwrix est reconnu comme une entreprise leader dans le domaine de la gouvernance et de l’administration des identités par de nombreux cabinets d’analystes, dont Gartner. La solution IGA de Netwrix est conçue autour d’un principe simple : pour sécuriser vos données, vous devez sécuriser vos identités. En effet, ce sont vos identités qui ont accès à ces données. C’est pourquoi la principale mission de notre solution SaaS est de veiller à ce que les utilisateurs aient le bon accès aux bonnes ressources et au bon moment. Tout accès superflu vous expose à des vulnérabilités en matière de sécurité. La solution Netwrix centralise la gestion de toutes les identités et de tous les droits d’accès pour garantir aux utilisateurs un accès approprié et en conformité avec les politiques et les réglementations. Comment ? En créant un référentiel d’identités humaines et non humaines provenant de différentes sources, et en le consolidant en une source unique pour des informations fiables sur votre environnement d’identité.

Netwrix mise également sur l’automatisation. La solution IGA de Netwrix supprime automatiquement l’accès lorsqu’il n’est plus nécessaire, minimisant ainsi le risque de comptes orphelins qui peuvent être exploités par des attaquants. Aussi bien les utilisateurs et que les responsables ont la possibilité de demander un accès à l’aide d’une interface en libre-service qui transmet les demandes aux propriétaires concernés pour approbation.

Cette solution fournit également des attestations automatisées et des rapports de conformité faciles à créer qui peuvent être rapidement présentés aux auditeurs pour prouver la conformité. Pour d’autres besoins de reporting, Netwrix IGA offre un ensemble complet de rapports personnalisables pour la transparence et l’auditabilité.

Les informations intégrées de Netwrix IGA vous permettent d’analyser les droits d’accès existants afin d’identifier rapidement les écarts entre vos attentes et la réalité, et ainsi améliorer la capacité de votre organisation à maintenir la conformité et la sécurité. Cette fonctionnalité est d’ailleurs l’une des raisons pour lesquelles la solution IGA de Netwrix est considérée comme l’une des plus importantes parmi celles disponibles aujourd’hui.

Tendances futures des solutions IGA

La cybersécurité est en constante évolution, et les outils offerts par les solutions de gouvernance des identités doivent s’adapter pour relever les nouveaux défis et tirer parti des nouvelles technologies. Si l’on se penche sur l’avenir, plusieurs tendances marquées semblent se confirmer :

- Intégration de l’IA et de l’apprentissage automatique : les outils IGA intègrent de plus en plus de capacités avancées d’IA et de ML pour améliorer leur efficacité. L’analyse prédictive permet une analyse des risques et une détection des anomalies plus sophistiquées, ce qui n’était pas possible il y a peu. Résultat : une approche plus proactive et intelligente de la gouvernance des identités.

- Automatisation améliorée et capacités de libre-service : les portails en libre-service deviennent plus intuitifs afin que les utilisateurs puissent gérer eux-mêmes leurs demandes d’accès, la réinitialisation de leurs mots de passe et la mise à jour de leur profil en ne faisant appel à l’équipe informatique que lorsque cela est nécessaire.

- Évolution des solutions IGA basées sur le cloud : les solutions de gouvernance des identités basées sur le cloud ont déjà sensiblement évolué, mais les progrès devraient se poursuivre pour permettre leur intégration dans des environnements multicloud et hybrides.

- Accent mis sur les modèles de sécurité Zero Trust : le passage progressif à la sécurité Zero Trust permettra aux organisations d’appliquer plus efficacement le principe du moindre privilège et d’adapter les droits d’accès de manière dynamique en fonction de l’évolution du contexte de l’utilisateur et des niveaux de risque.

Conclusion

S’il est difficile de prédire l’avenir, une chose est sûre : les réseaux vont devenir plus complexes grâce aux architectures hybrides et aux chaînes d’approvisionnement intégrées. Les organisations adoptent de plus en plus les services cloud et les systèmes interconnectés, ce qui devrait entraîner une augmentation du besoin de solutions IGA avancées.

Les menaces contre lesquelles votre entreprise doit se protéger sont également nombreuses. En réalité, il existe une infinité de raisons pour lesquelles vous avez besoin d’une solution de gouvernance et d’administration des identités.

- Sécurité et confiance renforcées

- Conformité garantie avec les réglementations gouvernementales

- Économies et efficacité opérationnelle

- Réduction du risque de violation de données et de ransomware

La protection des réseaux complexes actuels nécessite une sécurité informatique moderne, qui inclut des stratégies de gestion du cycle de vie et de gouvernance des identités. Une solution de gouvernance des identités appropriée améliore la visibilité, réduit l’exposition aux risques et évolue au même rythme que votre organisation pour garantir la protection et la conformité. Découvrez comment une stratégie de gouvernance et d’administration des identités efficace peut renforcer la confiance au cœur de votre environnement numérique.

_1715178265.png)