Introduction aux attaques DCShadow

DCShadow est une attaque de type kill chain qui permet à un attaquant disposant d’informations d’identification à privilèges compromises d’enregistrer un contrôleur de domaine (DC) malveillant. L’adversaire peut ensuite apporter toutes les modifications qu’il souhaite via la réplication, notamment des modifications lui accordant des droits élevés et créant la persistance. Les événements injectés sont enregistrés, traités et validés comme une réplication de domaine légitime, ce qui les rend très difficiles à détecter. DCShadow est similaire à DCSync, dans le sens où il exploite des fonctions valides et nécessaires du processus de réplication Active Directory – qui ne peut pas être désactivé ou éteint.

Sélection de contenu connexe :

Concrètement, DCShadow est une commande du module lsadump d’un outil de piratage open-source appelé Mimikatz. Introduite début 2018, cette commande utilise des instructions spécifiques dans le protocole Microsoft Directory Replication Service Remote (MS-DRSR). Afin d’enregistrer un poste en tant que contrôleur de domaine, DCShadow crée des enregistrements dans la partition de configuration. Une fois que le poste est enregistré, l’attaquant peut demander à répliquer des modifications, comme l’ajout de comptes qu’il contrôle au groupe des administrateurs de domaine. Plus tard, ils peuvent désenregistrer le DC malveillant de la base de données de l’AD pour mieux couvrir leurs traces.

À l’intérieur de l’attaque DCShadow

Une fois qu’un attaquant a obtenu l’accès à un compte avec des droits de réplication de domaine, il peut utiliser les protocoles de réplication de l’Active Directory pour imiter un contrôleur de domaine. Voici le résumé du déroulement de l’attaque :

- Un attaquant obtient des autorisations d’administrateur de domaine (par exemple, en compromettant un compte de service géré par un groupe mal sécurisé).

- Avec DCShadow, l’attaquant enregistre l’objet informatique à partir duquel la commande est exécutée (comme un poste de travail) en tant que contrôleur de domaine, en modifiant le schéma de configuration de l’AD et le SPN du poste de travail. L’AD pense maintenant que ce poste de travail est un serveur de contrôleur de domaine, ce qui lui l’autorise à répliquer des changements.

- L’attaquant soumet des modifications à répliquer, telles que des modifications apportées à SIDHistory, AdminSDHolder, aux données du mot de passe, aux détails du compte ou aux groupes de sécurité.

- Une fois la réplication lancée, les modifications sont publiées puis validées par les autres domaines Une fois les modifications nécessaires répliquées sur le domaine, l’attaquant peut extraire des données de grande valeur, comme le hachage du mot de passe de n’importe quel compte – y compris le précieux compte Kerberos krbtgt.

- Le contrôleur de domaine malveillant peut être supprimé de l’AD, car le délinquant est désormais capable d’abuser de l’élévation de ses privilèges.

Détecter une attaque DCShadow avec Netwrix StealthDEFEND

Pour identifier manuellement les attaques DCShadow à l’aide du log des événements, les administrateurs de l’entreprise doivent rechercher minutieusement une séquence d’événements dans laquelle un nouveau DC a été ajouté puis supprimé. L’ajout peut être suivi grâce à l’ID d’événement 5137, qui enregistre le nom distinctif, le GUID et la classe d’objet du nouvel objet. L’ID d’événement 5141 montrera les mêmes informations concernant l’événement de suppression.

Netwrix StealthDEFEND offre la détection intégrée des menaces DCShadow, en surveillant en temps réel tous les événements de réplication et de modification de domaine à la recherche de comportements indiquant des attaques DCShadow. Il surveille notamment l’ajout et la suppression de contrôleurs de domaine et contrôle les opérations de réplication.

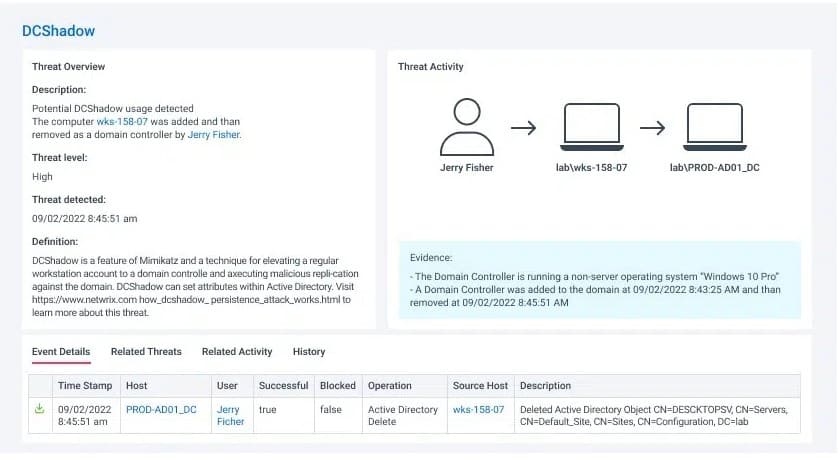

Vous trouverez ci-dessous un exemple dans lequel Netwrix StealthDEFEND a détecté qu’un nouveau contrôleur de domaine a été ajouté puis supprimé du domaine très rapidement. Cela est déjà suspect en soi, mais le rapport souligne également que le poste source fonctionne sous le système d’exploitation Windows 10, qui ne prend même pas en charge le rôle de contrôleur de domaine.

En développant les détails de l’événement, vous pouvez voir les changements spécifiques qui ont été faits dans le cadre de l’attaque DCShadow :

Réponse à DCSHADOW avec StealthDEFEND

Bien entendu, si la détection rapide des attaques DCShadow est essentielle, elle n’est pas suffisante. Étant donné que l’attaque nécessite un niveau de privilège élevé, une réponse immédiate est indispensable pour limiter les dégâts. Cependant, au moment où les équipes de sécurité identifient une attaque DCShadow, l’adversaire dispose probablement déjà d’une foule d’autres ressources et options de réseau à utiliser, de sorte que la réponse standard consistant à désactiver les comptes d’utilisateur pourrait ne pas suffire.

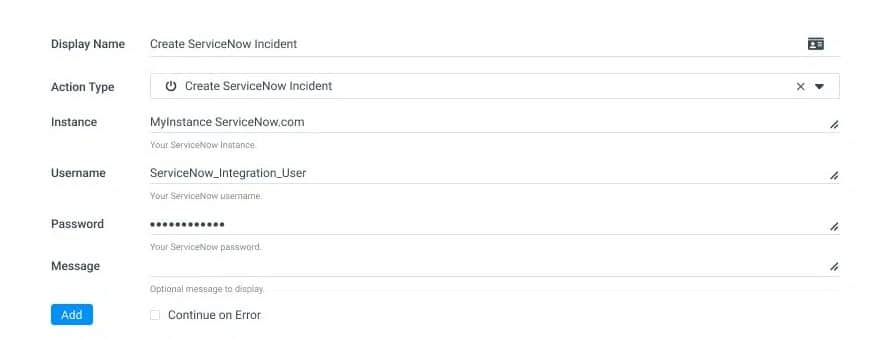

Netwrix StealthDEFEND fournit une multitude d’options de réponse automatisées, afin que vous puissiez facilement construire un scénario de réponse efficace pour chaque menace ou vulnérabilité anticipée. Dans le cas d’une attaque DCShadow, la meilleure première étape est d’avertir les personnes compétentes de l’organisation qu’une attaque a eu lieu et de leur fournir les informations dont elles ont besoin pour réagir efficacement. La capacité d’injection de contexte automatisée de Netwrix StealthDEFEND fournit les détails essentiels sur l’attaque, notamment l’auteur, la source et la cible. En outre, la solution permet une communication rapide grâce à une intégration facile à Slack, Microsoft Teams, ServiceNow et d’autres systèmes, à l’aide de PowerShell ou de webhook.

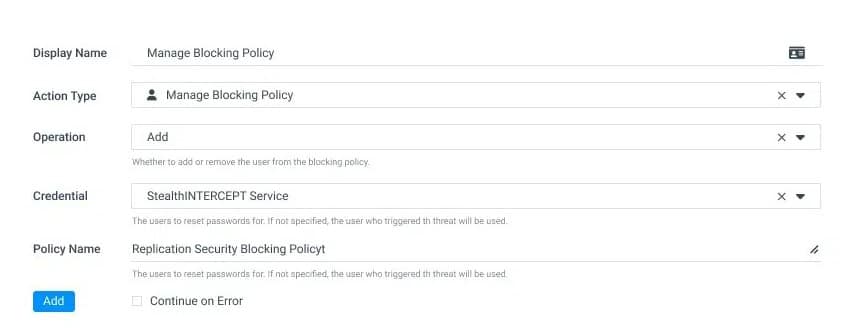

L’étape suivante consiste à empêcher le compte ou le poste de travail en cause d’exécuter d’autres activités de réplication, d’authentification ou autres :

FAQ

1. Qu’est-ce que DCShadow?

DCShadow est une commande de l’outil Mimikatz qui permet à un adversaire d’enregistrer un contrôleur de domaine malveillant et de répliquer les modifications malveillantes sur l’ensemble du domaine.

2. Comment fonctionne DCShadow ?

Un attaquant enregistre l’ordinateur qu’il utilise comme contrôleur de domaine en modifiant le schéma de configuration de l’AD et la valeur SPN du poste de travail. Il peut ensuite répliquer les modifications, comme l’ajout de comptes qu’il contrôle à des groupes de sécurité privilégiés, sur l’ensemble du domaine.

3. Comment détecter les attaques DCSHADOW ?

La meilleure façon de détecter les attaques DCShadow est d’utiliser une solution automatisée surveillant en permanence l’ajout suspect de contrôleurs de domaine et l’activité de réplication, afin de détecter toute anomalie.

4. Quelle est la meilleure réponse à une attaque DCShadow ?

Lorsqu’une attaque DCShadow est détectée, chaque minute compte. Il est préférable de disposer d’un flux de travail automatisé qui signale immédiatement l’événement à l’équipe de sécurité, verrouille ou désactive le compte d’utilisateur source et annule toutes les modifications apportées par ce compte.

_1715178265.png)