En décembre 2021, Microsoft a publié une nouvelle fonctionnalité Azure précieuse : les attributs de sécurité personnalisés. Cette fonctionnalité est encore disponible en préversion.

Les attributs de sécurité personnalisés permettent aux organisations de définir de nouveaux attributs répondant à leurs besoins. Ces attributs peuvent être utilisés pour stocker des informations ou, plus particulièrement, pour implémenter des contrôles d’accès avec un contrôle d’accès basé sur les attributs Azure (ABAC).

Azure ABAC, également en avant-première, permet à une organisation de définir des règles d’accès en fonction de la valeur de l’attribut d’un objet. Par exemple, il est possible d’accorder l’accès à une ressource particulière à tous les utilisateurs auxquels est affecté le statut « bêta » pour l’attribut personnalisé « Projet ».

Les attributs de sécurité personnalisés Azure sont faciles à adopter. Ils sont disponibles pour tous les titulaires, peuvent prendre en charge différents types de données et être à valeur unique ou multiple. Ils peuvent être affectés aux utilisateurs, applications et identités prises en charges.

Comment configurer des attributs de sécurité personnalisés

Conditions préalables

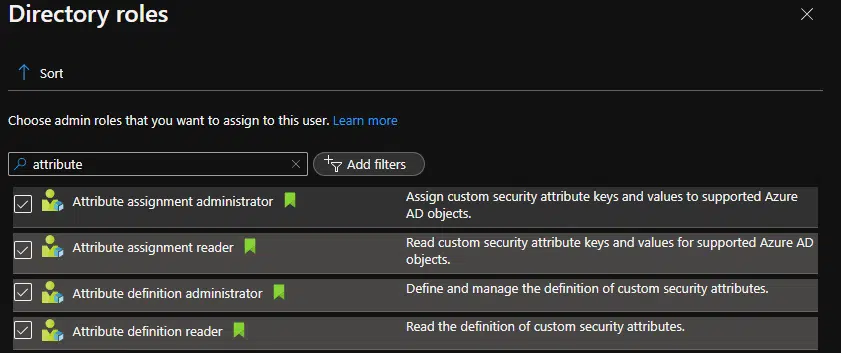

Pour configurer les attributs de sécurité personnalisés dans Azure AD, vous devez avoir le rôle d’ « Administrateur de définition d’attribut » ou d’ « Administrateur d’attribution d’attribut ». Ce sont deux des quatre nouveaux rôles liés aux attributs de sécurité personnalisés :

Marche à suivre

Supposons que nous voulions créer un ensemble d’attributs nommé « Accès », afin de contrôler l’accès aux ressources dans Azure AD. Pour créer cet ensemble d’attributs et en configurer les attributs personnalisés, procédez comme suit.

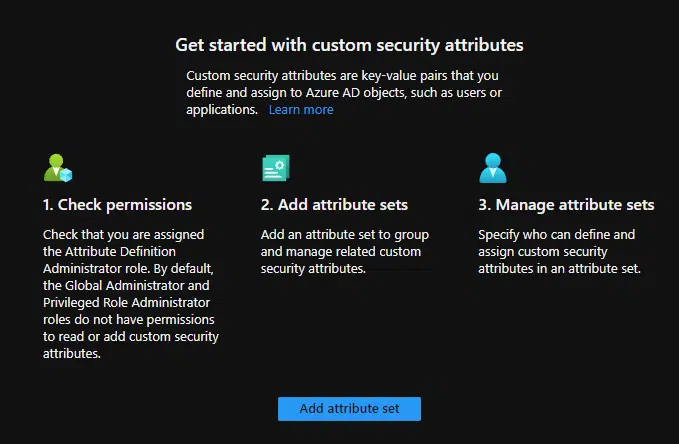

1. Accédez à la lame « Attributs de sécurité personnalisés » dans Azure Active Directory et cliquez sur le bouton « Ajouter un groupe d’attributs ».

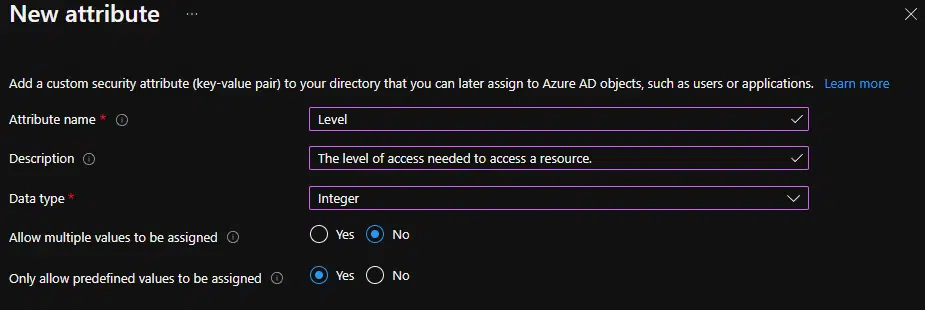

2. Configurez le premier attribut du groupe. Je l’ai nommé « Level » car il sera utilisé pour s’assurer que seuls les utilisateurs à qui un niveau particulier a été attribué ont accès à certaines ressources dans Azure AD.

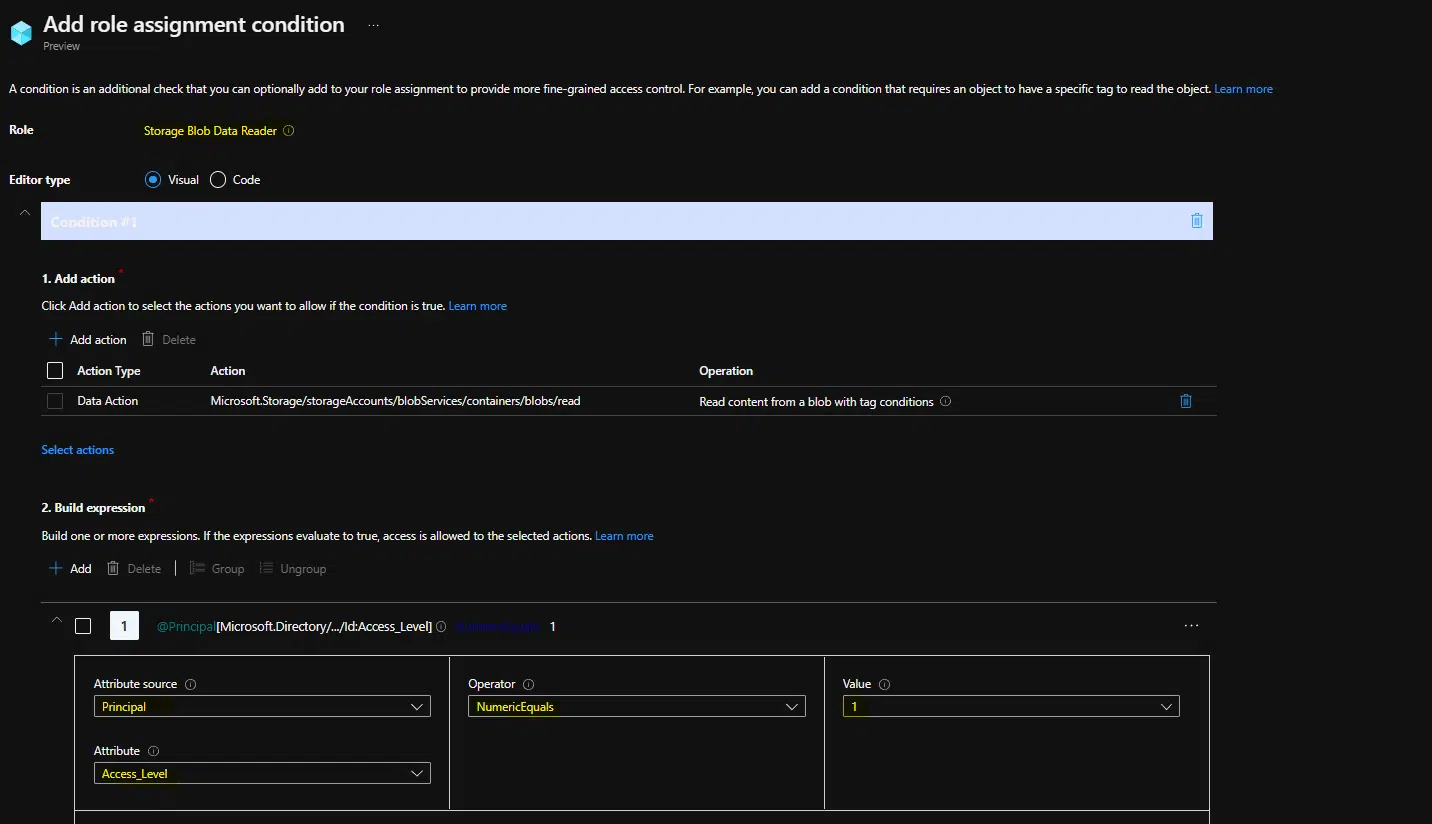

3. On utilise ensuite ce nouvel attribut pour régir l’accès en contrôlant les attributions de rôles. La capture d’écran ci-dessous montre comment configurer un groupe de ressources pour octroyer le rôle de « Lecteur des données blob du stockage » uniquement lorsque la valeur de l’attribut « Access_Level » affectée à l’actif qui tente d’y accéder est 1.

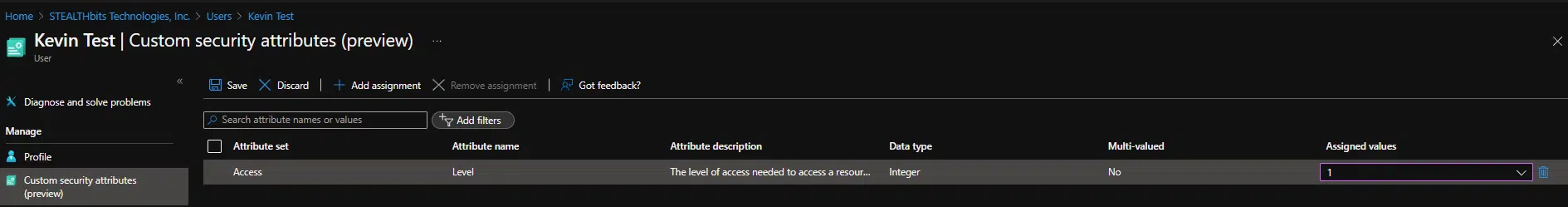

4. Pour finir, il faut configurer l’attribut de sécurité « Level » pour tous les objets auxquels on veut donner accès dans ce groupe de ressources avec le rôle de lecteur de données. Voici comment attribuer la valeur requise de 1 à cet attribut pour un utilisateur particulier :

Limitations et considérations

Il semble y avoir certaines limites à la mise en œuvre d’attributs de sécurité personnalisés pour les affectations de rôles dynamiques — les seuls rôles qui peuvent se voir affecter des conditions pour accéder aux ressources semblent être ceux qui contiennent des actions liées au stockage de données blob. Cela inclut les contributeurs, les propriétaires et les lecteurs des données du blob de stockage, ainsi que tous les rôles personnalisés permettant le même groupe d’actions que ces trois rôles.

Malgré cette limitation, la fonctionnalité d’attribut personnalisée est un grand pas en avant vers la mise en place d’un contrôle d’accès granulaire et facile à configurer.

_1715178265.png)