Ce n’est pas le fruit de votre imagination : le Zero Trust (ZT) est vraiment partout en ce moment. Une étude rapporte que 96% des personnes chargées de décisions de sécurité affirment que le ZT est d’une importance critique pour le succès de leur organisation. Une autre indique que 51% des chefs d’entreprise accélèrent la mise en oeuvre de capacités ZT.

Mais qu’est-ce exactement que le Zero Trust et pourquoi est-ce la priorité principale de sécurité des organisations du monde entier ? Plus important encore : s’agit-il juste d’une mode ou est-ce une stratégie avantageuse que votre organisation devrait adopter le plus rapidement possible ? Cette article répond à ces question et brise les mythes qui entourent le Zero Trust.

Qu’est-ce que le Zero Trust – et qu’est-ce que ça n’est pas

Le Zero Trust est une stratégie de sécurité qui remplace l’adage traditionnel « confiance oui, vérification aussi » par une approche plus stricte : « ne jamais faire confiance, toujours vérifier ». En d’autres termes, la stratégie Zero Trust implique de traiter chaque utilisateur, appareil, application ou travail comme indigne de confiance, et de leur refuser tout accès aux ressources tant qu’ils n’ont pas été vérifiés et authentifiés.

Brisons quelques concepts erronés sur le Zero Trust :

- Mythe : le Zero Trust est nouveau. En réalité, le concept de ZT date de 2010 et de nombreuses organisations suivent ce principe depuis des années.

- Mythe : le Zero Trust est un outil ou une procédure. Le ZT est une stratégie, qui requiert de multiples produits, contrôles de sécurité, processus et procédures.

- Mythe : les organisations peuvent mettre en place 100% de Zero Trust. L’implémentation du ZT, comme de toute autre stratégie de sécurité, n’est pas une destination, mais un voyage. Vous devrez vous adapter continuellement, au fur et à mesure de l’évolution de votre environnement informatique, des menaces environnantes, de la technologie, des outils et des meilleures pratiques, entre autres facteurs.

Les principaux motifs pour adopter le Zero Trust

Pourquoi le Zero Trust est-il devenu une priorité de sécurité ? Le facteur le plus important est la transformation digitale qui a été nécessaire pour permettre le télétravail pendant la pandémie de Covid-19. L’adoption rapide de nouvelles technologies a crée de nouvelles vulnérabilités, que les attaquants ont rapidement mises à profit pour violer des systèmes informatiques, lancer des attaques dévastatrices par ransomware, et plus encore. Face au risque accru de violation de données – qui coûtent actuellement 4,24 million de dollars en moyenne, les organisations ont tout naturellement cherché des manières d’améliorer leur cybersécurité.

Le Zero Trust est une excellente option. Osterman Research rapporte que l’efficacité moyenne des défenses de cybersécurité contre différentes menaces peut doubler avec la mise en place d’une architecture Zero Trust. De plus, le Zero Trust augmente de 144 % l’efficacité contre les violations de données, de seulement 25 % sans ZT à 60 % avec une stratégie ZT déployée.

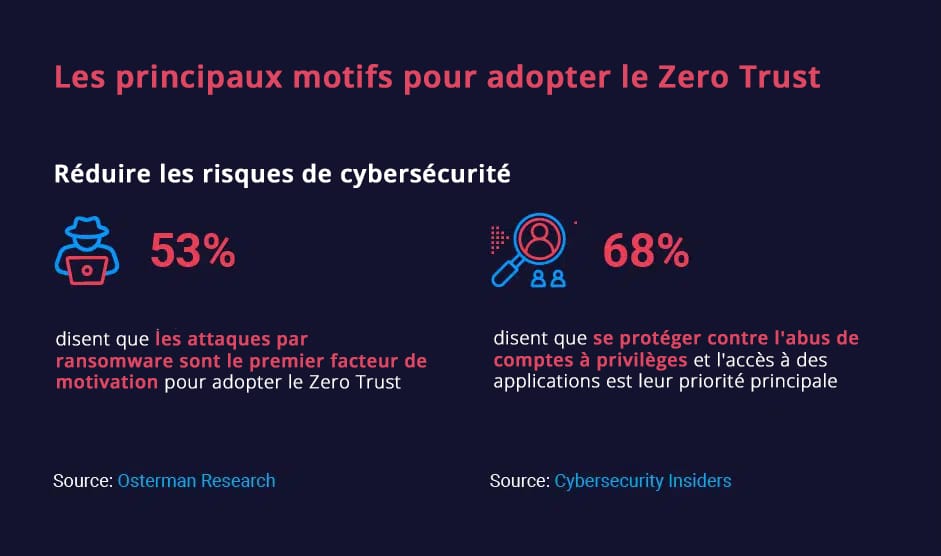

D’autres études listent les motifs principaux suivant pour l’adoption du Zero Trust :

51% — Moderniser le programme de cybersécurité

43% — Réduire le nombre d’incidents de sécurité

41% —Permettre un accès à distance sécurisé pour les employés et/ou des tiers

Comment le Zero Trust améliore la cybersécurité

Comment est-ce que le Zero Trust offre ces avantages ? Voici plusieurs façons clés dont le Zero Trust peut améliorer la sécurité des données :

Protection contre l’abus de compte à privilèges

Les attaquants visent souvent des comptes ayant des privilèges élevés, plus particulièrement ceux ayant accès à des données sensibles et à d’autres ressources. Grâce au Zero Trust, les organisations réduisent le risque associé aux comptes à privilèges grâce à :

- Mise en œuvre stricte du principe du moindre privilège pour réduire au minimum le nombre de comptes privilégiés et la portée de chaque compte.

- Surveillance étroite de l’activité des comptes privilégiés et des modifications apportées aux groupes à privilèges, permettant aux équipes de sécurité de détecter rapidement et de répondre à l’élévation des privilèges et à leur utilisation suspecte.

Protection contre le vol de données d’identification

Aujourd’hui, 20 % des violations ont pour origine des données d’identification compromises, et le coût moyen de la résolution de tels incidents s’élève à 804 997 $, ce qui fait du vol de données d’identification l’incident de sécurité le plus cher.

L’adoption d’un modèle Zero Trust permet de réduire les risques associés au vol de données d’identification. Des pratiques de gestion forte des comptes permettent d’éviter leur compromission et une activité de surveillance bien menée permet d’assurer, au cas où une compromission ait lieu malgré tout, que les comptes concernés ne se voient pas accordé l’accès à des ressources sensibles. Par exemple, avec le ZT, les ressources vitales sont protégées avec des contrôles plus stricts, de façon que les comptes qui essaient de lire ou copier des données sensibles peuvent avoir besoin de réaliser une authentification multi-facteurs, en particulier si la demande est inhabituelle pour un tel compte.

Protection contre les attaques par ransomware

D’après l’étude d’Osterman Research, 53% indiquent que les attaques par ransomware sont le premier facteur de motivation pour adopter un modèle Zero Trust. Bien que le ZT ne soit pas la panacée contre le ransomware, il peut réduire le risque des organisations de différentes façons :

- Le Zero Trust implique l’adhésion au principe du moindre privilège et un contrôle méticuleux de l’accès aux actifs informatiques critiques. Le ransomware dépendant des privilèges des comptes d’utilisateurs compromis, le ZT limite les dégâts que peut causer une infection par ransomware.

- Une stratégie ZT inclut la surveillance étroite des modifications de l’environnement informatique, ce qui va faciliter la détection rapide de fichiers de ransomware placés sur la machine d’un utilisateur et permettre aux équipes informatiques de les retirer avant qu’ils ne puissent être exécutés.

- Le modèle ZT exige une surveillance de l’activité ayant lieu dans l’environnement informatique ainsi qu’une prise de décisions raisonnée quant à l’autorisation et au refus d’accès ou la demande de vérification supplémentaire. De cette manière, il peut aider les organisations à lutter contre l’activité de ransomware à temps et minimiser la filtration de données ou d’autres dégâts.

Protéger les données sensibles et réglementées

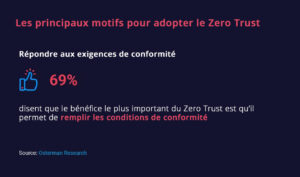

D’après l’étude d’Osterman Research, le bénéfice le plus répandu du ZT est de permettre remplir les critères de conformité. Une approche ZT exige la séparation précise des données réglementées par micro-segmentation et une gestion stricte des identités et des accès. En conséquence, le ZT peut permettre aux organisations de démontrer leur conformité aux normes et régulations telles que HIPAA, PCI DSS et RGPD, et de mieux passer les audits.

Résumé

La réalité moderne des postes des effectifs hybrides et l’escalade de la cybercriminalité exigent une approche moderne de la cybersécurité . Le ZT est devenue l’approche favorite pour une bonne raison : l’implémentation du Zero Trust débouche sur 50 % de violations en moins et 40 % de réduction de la dépense en technologie.

Pour autant que la mise en place du Zero Trust semble être un objectif quelque peu intimidant, il est facile de commencer. En mettant en oeuvre les meilleures pratiques de sécurité telles que le moindre privilège et des outils fondamentaux comme la classification des données et l’audit informatique, vous pouvez embarquer pour votre voyage Zero Trust et commencer immédiatement à renforcer votre cybersécurité.

_1715178265.png)