La gestion des comptes à privilèges (PAM) existe depuis des décennies sous une forme ou une autre. Les fournisseurs sont légion à proposer des solutions de sauvegarde de mots de passe, de gestion de sessions, de réduction des privilèges ou toute autre combinaison de workflows de gestion des privilèges.

Alors pourquoi, malgré un passé si conséquent et un choix de logiciels si vaste, le terme PAM fait-il encore frémir les administrateurs ? Il serait bien agréable de disposer d’une solution PAM qui fonctionne bien et réduise les risques de votre organisation pendant que vous, l’administrateur, pouvez vous concentrer sur vos autres tâches.

Ce n’est malheureusement pas le cas. Les solutions PAM, même si elles sont indispensables, constituent depuis qu’elles existent un point noir pour les organisations qui cherchent à réduire leurs risques et leur surface d’attaque. Et le problème s’aggrave avec le temps !

Mais pourquoi ? Nous allons aujourd’hui nous intéresser aux cinq choses que les gens détestent le plus à propos de PAM.

Complexité due aux nombreux composants

La gestion des comptes à privilèges (PAM) s’articulait initialement autour du concept de coffre-fort de mots de passe. Les fournisseurs de PAM se concentraient sur le contrôle de l’accès aux comptes et aux mots de passe, plutôt que sur les activités que les administrateurs devaient effectuer. Cela répondait aux exigences de conformité de l’époque, mais depuis, les solutions utilisées pour sécuriser les comptes à privilèges ont évolué au même rythme que la réglementation. Au fur et à mesure que ces solutions évoluaient, d’autres fonctions ont été ajoutées au coffre-fort de mots de passe pour gérer les sessions, appliquer le principe du moindre privilège, etc.

Du fait de cette approche réactive en matière de développement des logiciels PAM, les anciennes solutions PAM sont devenues un réseau complexe de composants amovibles, dont l’installation nécessite souvent des machines virtuelles distinctes, voire du matériel spécifique.

Il y a pire : comme tous les comptes à privilèges sont essentiellement contrôlés par le même coffre-fort et la même politique d’accès, les cas d’utilisation entre les comptes de super-utilisateur et les comptes d’administrateur personnel se sont confondus, rendant floue la distinction entre la gestion des comptes à privilèges et la gestion des accès à privilèges.

Conséquences :

- Surface d’attaque étendue en raison de comptes supplémentaires et de privilèges permanents.

- Comptes à privilèges vulnérables aux attaques par déplacement latéral (par exemple, ticket Kerberos oublié).

- Règles de contrôle d’accès trop complexes.

Les coffres-forts associent les personnes à des comptes, les comptes à des systèmes et les systèmes à des applications. Cela constitue une approche de type « many-to-many » dont découle une grande complexité susceptible d’exploser à tout moment (tout en laissant des privilèges sur les comptes, ce qui augmente la surface d’attaque de l’organisation).

Coûts élevés d’achat, d’implémentation, de maintenance et de mise à jour

Lorsqu’ils achètent une solution PAM, les utilisateurs ne considèrent souvent que le prix d’achat. Ils doivent acheter une solution PAM, et ils disposent d’un budget limité. Les solutions PAM traditionnelles peuvent toutefois se révéler beaucoup plus coûteuses qu’à première vue, si l’on tient compte des licences par poste, des coûts du matériel lors de la mise en œuvre, des heures de travail consacrées à la supervision du logiciel et à son exploitation, sans oublier les coûts de mise à jour.

Si vous installez une solution PAM traditionnelle, vous vous rendrez vite compte que vous avez besoin de serveurs supplémentaires pour gérer les différents services PAM qui doivent être installés sur des machines distinctes. Vous réaliserez aussi bientôt que vous devez provisionner encore plus de serveurs que prévu, selon leur taille et les limites du nombre d’utilisateurs (ou de sessions) simultanés, par serveur, imposées par le logiciel PAM.

Dans le cas d’une implémentation complexe de grande envergure, vous devrez faire appel à davantage d’administrateurs pour superviser l’installation, gérer les workflows courants et résoudre les problèmes. Si ces administrateurs sont occupés à travailler sur le logiciel PAM toute la journée, ils ne peuvent pas se consacrer à d’autres tâches. Au bout du compte, cela se traduit par un coût, car il faudra peut-être embaucher d’autres administrateurs pour gérer les tâches courantes et assurer le bon fonctionnement du logiciel PAM.

Coûts cachés

En plus des coûts associés au logiciel, au matériel, à la gestion interne et aux mises à jour, il faut également prévoir des coûts cachés difficiles à déterminer. Vu la complexité de ces solutions PAM traditionnelles, vous risquez d’acheter beaucoup plus d’heures de services professionnels que vous ne le prévoyez, pour l’assistance à l’implémentation, l’ajout de nouveaux workflows, la maintenance et le dépannage, ainsi que l’assistance aux mises à jour.

Après des mois de déploiement… vous disposez enfin d’une solution PAM opérationnelle ! Mais quelques semaines plus tard, vous vous rendez compte qu’il y a un nouveau cas d’utilisation, puis un autre quelques jours plus tard, et ce cycle se poursuit au fur et à mesure de l’évolution des besoins organisationnels.

Pour chaque nouveau workflow, si son intégration à la solution PAM n’est pas aisée, vous devrez à nouveau acheter des heures de services professionnels. Et cela peut se répéter indéfiniment, car les workflows internes changent constamment.

Les coûts cachés peuvent également exploser. Prenons l’exemple d’un serveur de gestion des sessions à privilèges (PSM), qui utilise souvent les services Bureau à distance avec une licence par siège. Ces serveurs sont généralement limités en nombre de sièges, ce qui signifie qu’à plus grande échelle, il vous faudra plus de serveurs et de licences pour bénéficier de davantage de sessions PAM simultanées. Tout ceci s’ajoute, et rapidement !

En bref, toute cette complexité dont nous avons parlé n’aboutit qu’à un seul résultat : un coût plus élevé.

Difficulté d’utilisation

Face à un tel nombre de composants amovibles, un administrateur PAM ne peut généralement pas appréhender le fonctionnement de l’ensemble de la solution. De Windows à Linux, en passant par Active Directory et les bases de données, les tâches sont souvent réparties dans l’environnement PAM. Cela peut toutefois créer une certaine confusion si des utilisateurs rencontrent des problèmes avec leurs workflows et ne savent pas qui peut les résoudre. Où est la panne, et qui doit la réparer ?

En ce qui concerne les utilisateurs finaux, tout logiciel qui semble trop compliqué est généralement rejeté. Quel est l’intérêt de déployer une solution PAM si vos utilisateurs la refusent et ne veulent pas l’utiliser ? La méthode la plus rapide pour assurer sécurité et conformité avec une solution PAM est de faire en sorte que le logiciel soit rapidement opérationnel et largement adopté par les utilisateurs finaux, ce qui n’est pas le cas avec les solutions PAM traditionnelles.

Des fonctionnalités supplémentaires telles que l’intégration avec SIEM doivent également être prises en compte, ce qui est souvent compliqué avec les solutions PAM traditionnelles. Aujourd’hui, il devrait être possible de déployer en Plug-and-Play une solution PAM et de la connecter à un SIEM existant sans aucune contrainte.

Conclusion : avec les solutions PAM traditionnelles, trop d’aspects qui devraient être simples, comme l’installation, les workflows des utilisateurs finaux, les intégrations, etc., sont en réalité compliqués.

Prédisposition à l’échec

La complexité accroît les risques de dysfonctionnement des logiciels. Les services superposés au fil du temps entraînent des dépendances à plusieurs niveaux qui peuvent provoquer l’effondrement de l’ensemble en cas de défaillance d’un seul élément.

Prenons l’exemple du coffre-fort de mots de passe. Dans les solutions PAM traditionnelles, il constitue le cœur du logiciel depuis des décennies. S’il subit une indisponibilité, le reste du logiciel s’arrête.

La solution PAM d’une organisation est essentielle aux opérations courantes et ne doit pas être sujette aux défaillances. Si des options de haute disponibilité existent pour de nombreuses solutions PAM traditionnelles, elles sont généralement tout aussi complexes et difficiles à mettre en œuvre que le reste du produit.

Netwrix Privilege Secure à la rescousse

Netwrix adopte une approche moderne de la gestion des accès à privilèges en proposant Netwrix Privilege Secure, une solution PAM de troisième génération qui répond directement à chacun de ces problèmes. Elle est rapide à installer, peu encombrante, ne nécessite pas de logiciel côté client et est simple à utiliser pour les utilisateurs finaux.

Netwrix Privilege Secure est conçue autour des workflows indispensables aux administrateurs : l’accès privilégié aux diverses ressources de leur organisation. L’accès est au cœur de la solution, plutôt que le coffre-fort de mots de passe, et tout le reste est construit autour par le biais de microservices modulaires : gestion des sessions, audit, fédération, gestion des comptes, rotation des mots de passe, etc.

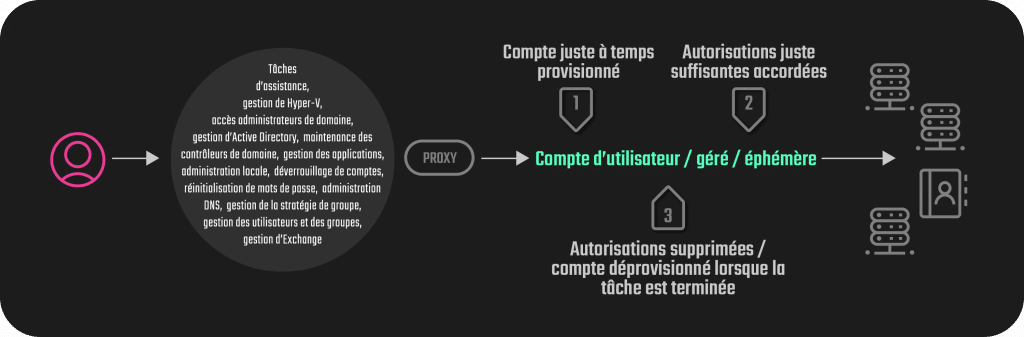

PAM juste à temps et réduction de la surface d’attaque

Netwrix Privilege Secure facilite les accès administratifs sécurisés grâce à une technologie de troisième génération intuitive et facile à déployer. Netwrix Privilege Secure génère automatiquement des comptes éphémères pour chaque administrateur, puis fournit et retire dynamiquement des autorisations juste à temps correspondant à l’activité demandée. Cette démarche élimine la surface d’attaque offerte par les privilèges permanents quand les comptes sont au repos, elle supprime la surcharge que représentent les groupes de contrôle d’accès complexes.

- Assurez les accès autorisés – L’architecture de sécurité adaptative de type « Zero Trust » avec une capacité d’approbation à plusieurs niveaux garantit que tous les accès à privilèges sont autorisés.

- Aucun privilège permanent – Droits provisionnés dynamiquement au moment voulu, puis supprimés une fois le travail effectué.

- Respectez les bonnes pratiques – Distinguez les comptes à privilèges dédiés aux tâches d’administration et ceux dédiés aux tâches de productivité.

- Obtenez des preuves – Enregistrez et rejouez toutes les activités administratives (par exemple, accidentelles ou malveillantes) sur RDP et SSH.

- Accès juste-à-temps – Accordez dynamiquement des autorisations à des comptes d’utilisateur unique, double (éphémère ou homonyme) et de services partagés.

- Prévenez les futures attaques – Purgez automatiquement les tickets Kerberos après l’accès à la session pour limiter les attaques de type « pass-the-hash » et « golden ticket ».

- Gestion des comptes de service en temps réel – Visualisez les mises à jour et les modifications de statut au moment où elles se produisent. Soyez immédiatement alerté en cas de découverte d’un problème, avec la possibilité d’interrompre et d’annuler les modifications.

Pour en savoir plus sur la façon dont Netwrix Privilege Secure peut réduire les privilèges permanents et protéger les comptes et les ressources les plus importants de votre organisation, cliquez ici.

_1715178265.png)