Vous avez dit HAFNIUM ?

Début mars 2021, Microsoft a signalé une attaque coordonnée de grande ampleur exploitant des vulnérabilités critiques d’Exchange Server 2010, 2013, 2016 et 2019. Cette attaque avait pour but d’exfiltrer des informations d’identification et d’autres données sensibles depuis les boîtes mail des entreprises. Microsoft a attribué cette attaque à un groupe chinois sophistiqué dont le nom de code est HAFNIUM. Les premières tentatives détectées remontent à janvier 2021. Depuis, d’autres acteurs ont entrepris d’utiliser ces vulnérabilités pour mener des attaques similaires à grande échelle dans un large éventail de secteurs, notamment des organismes de recherche sur les maladies infectieuses, des cabinets d’avocats, des établissements d’enseignement supérieur, des sous-traitants du secteur de la défense, des groupes de réflexion politique et des ONG.

Comment se déroulent ces attaques ?

Les vulnérabilités d’Exchange Server permettent aux malfaiteurs de déployer un code encoquillé (ou « web shell », une sorte de porte dérobée accessible à distance) en se faisant passer pour l’utilisateur hautement privilégié SYSTEM. Grâce à ces portes dérobées, les pirates peuvent exécuter des commandes sur le système même après la correction des vulnérabilités. Ils peuvent ainsi compromettre des données et des informations d’identification, ou même déployer des rançongiciels ou d’autres logiciels malveillants.

Quelle est la meilleure méthode pour mettre à jour Exchange Server ?

Nous vous recommandons de lire l’article de blog Microsoft traitant de l’attaque et de télécharger et d’appliquer la dernière mise à jour cumulative dès que possible.

Si vous ne pouvez pas le faire immédiatement, nous vous conseillons d’exécuter cet outil d’atténuation en un clic de Microsoft pour vous protéger temporairement contre les attaques connues qui exploitent les vulnérabilités d’Exchange Server.

Comment déterminer si vos serveurs Exchange ont été compromis ?

Microsoft tient à jour sur son blog une liste d’indicateurs d’atteinte à l’intégrité du système et de mesures d’investigation, accessibles via la page « Protéger les serveurs Exchange sur site contre les récentes attaques ». Utilisez ces informations pour faire une évaluation complète de votre Exchange Server. Si vous décelez des signes de portes dérobées opérationnelles, nous vous conseillons vivement de faire appel à un prestataire de réponse aux incidents pour évaluer l’ampleur de l’atteinte à l’intégrité du système et l’exposition potentielle d’autres ressources

Si vous utilisez Netwrix Auditor for Exchange, vous pouvez facilement déceler les exportations suspectes de données depuis des boîtes aux lettres et toute autre activité inhabituelle sur vos serveurs Exchange, qui peuvent être le signe que ceux-ci ont été compromis.

Étape 1 : Vérifiez si des données ont été exportées depuis des boîtes aux lettres.

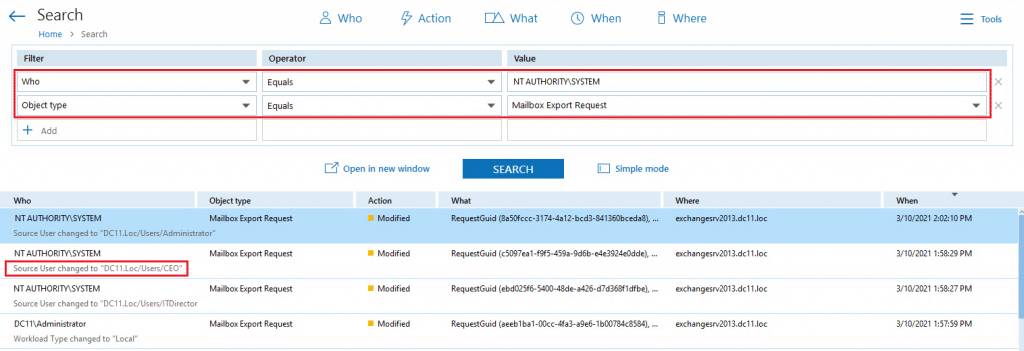

Effectuez une recherche interactive avec les filtres suivants :

- Filtre « Who » (Qui) : NT AUTHORITY\SYSTEM.

- Filtre « Object Type » (Type d’objet) : Mailbox Export Request (Demande d’exportation de boîte aux lettres)

Toute demande d’exportation de boîte aux lettres par NT AUTHORITY\SYSTEM est suspecte et doit être examinée. Espérons que ce que vous découvrirez ne ressemblera pas à la capture d’écran ci-dessous, qui montre que plusieurs boîtes aux lettres importantes, dont celle du PDG, ont été exportées.

Étape 2 : Vérifiez s’il y a eu d’autres activités suspectes sur votre Exchange Server.

Les attaques HAFNIUM ne se limitent pas au vol de données dans les boîtes mail. Une fois que les malfaiteurs sont entrés, ils peuvent faire ce qu’ils veulent sur votre Exchange Server, y compris compromettre d’autres informations d’identification pour se déplacer à leur guise dans votre environnement. Nous vous recommandons donc d’examiner toute l’activité du compte SYSTEM depuis janvier 2021.

Effectuez une nouvelle recherche interactive avec les filtres suivants :

- Filtre « Who » (Qui) : NT AUTHORITY\SYSTEM.

- Filtre « Data Source » (Source de données) : Exchange

- Filtre « When » (Quand) : Date Range (Plage de dates), du 1erjanvier à aujourd’hui.

Recherchez toute activité habituelle qui pourrait indiquer une atteinte à l’intégrité du système ou un sabotage, notamment des modifications apportées aux délégations et aux autorisations relatives aux boîtes aux lettres, des modifications apportées aux groupes de rôles, des événements d’accès aux boîtes aux lettres par des non-propriétaires, des suppressions de boîtes aux lettres ou des modifications apportées à la base de données Exchange. Enquêtez rapidement sur tout événement suspect.

Que pouvez-vous faire d’autre pour protéger votre organisation ?

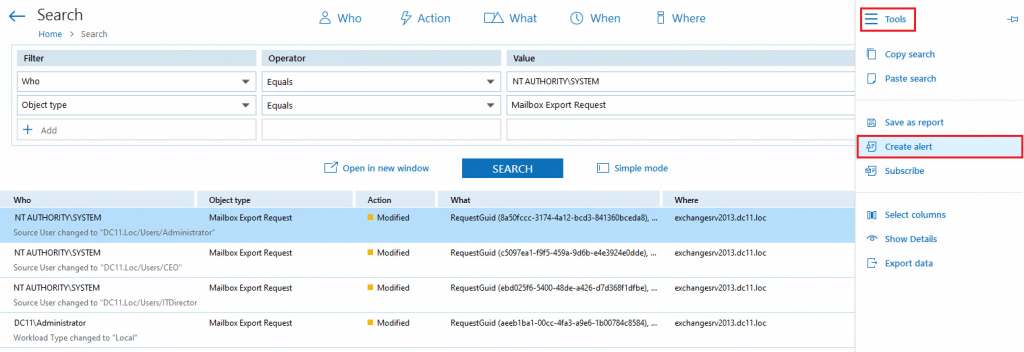

Nous vous recommandons de configurer des alertes relativement aux demandes d’exportation de boîtes aux lettres et à toute autre activité suspecte concernant Exchange Server. Rappelez-vous que même si vous avez installé les dernières mises à jour d’Exchange Server, les pirates pourront toujours utiliser les portes dérobées qu’ils ont créées avant ces mises à jour.

Chaque fois que vous effectuez une recherche avec Netwrix Auditor, vous pouvez créer en deux clics seulement une alerte basée sur cette recherche :

- Ouvrez le menu « Tools » (Outils).

- Cliquez sur « Create Alert » (Créer une alerte).

Dernières recommandations

Gardez à l’esprit que les menaces continuent d’évoluer : d’autres malfaiteurs exploitent activement les serveurs dépourvus de correctifs pour voler des données et propager des rançongiciels. Restez donc attentif à toute activité suspecte concernant votre Exchange Server.