La stratégie de groupe est une technologie de gestion des configurations intégrée à Windows Server Active Directory. Vous pouvez les utiliser pour configurer les paramètres des systèmes d’exploitation client et serveur Windows afin de disposer d’une configuration cohérente et sécurisée pour tous les appareils. Des centaines de paramètres vous sont proposés pour configurer vos objets de stratégie de groupe (GPO). Dans cet article, je ne vous en présenterai que six : six paramètres de sécurité essentiels de stratégie de groupe que vous devez définir correctement pour assurer la sécurité de base de votre environnement.

Pour configurer la stratégie de groupe selon les paramètres recommandés par Microsoft, téléchargez le kit de ressources de conformité de la sécurité. Kit de ressources de conformité de la sécurité Si certains de vos appareils ne sont pas membres d’un domaine, utilisez la politique locale pour configurer les paramètres. Le kit de ressources contient une application spécifique qui facilite la gestion des paramètres de stratégie locale sur des appareils autonomes.

Contrôle des applications (AppLocker)

Une des principales causes d’infection des systèmes par des logiciels malveillants est l’incapacité à empêcher les logiciels non autorisés d’accéder aux machines. S’il est important de supprimer les privilèges d’administrateur local des utilisateurs finaux pour empêcher des modifications du système, cette restriction ne suffit pas à empêcher les utilisateurs (ou les processus s’exécutant via des comptes d’utilisateurs connectés) d’exécuter un code qui pourrait causer de sérieux dommages.

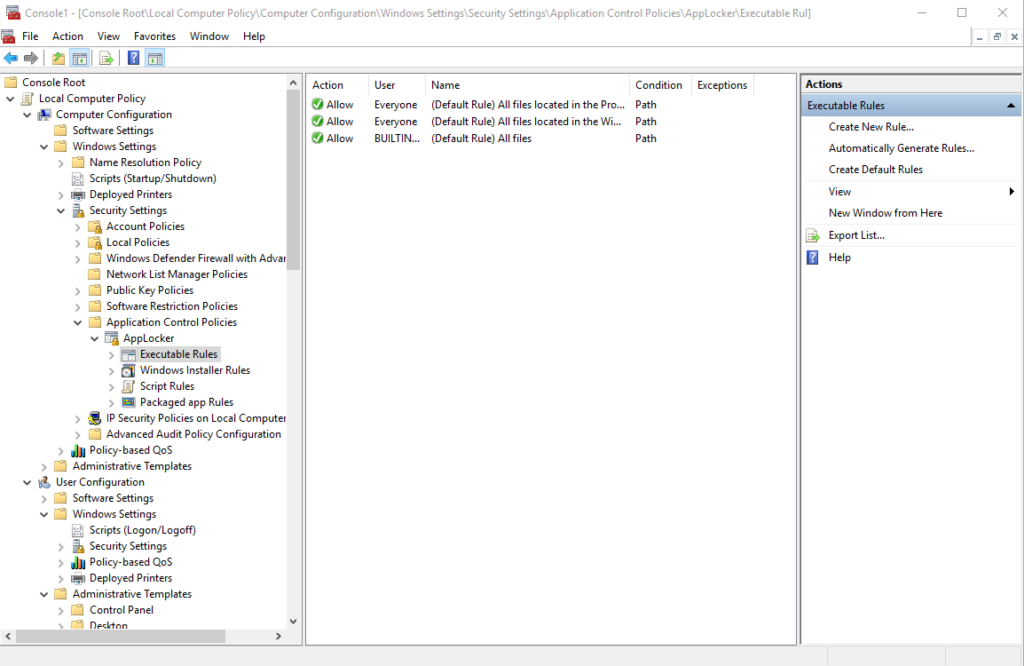

Pour remédier à cela, Microsoft Windows 7 a mis en service AppLocker, qui permet aux administrateurs système d’appliquer rapidement des stratégies de contrôle des applications aux systèmes. AppLocker établit une liste blanche des processus, scripts et programmes d’installation qui peuvent être exécutés. Les paramètres d’AppLocker se trouvent dans la Stratégie de groupe sous Configuration de l’ordinateur > Paramètres Windows > Paramètres de sécurité > Stratégies de contrôle des applications > AppLocker.

Figure 1. Où trouver les paramètres d’AppLocker dans la Stratégie de groupe

Pour créer des règles relatives à chaque catégorie répertoriée sous AppLocker, cliquez avec le bouton droit sur la catégorie (par exemple, Règles de l’exécutable) et sélectionnez l’une des trois options dans la partie supérieure du menu. Si vous sélectionnez « Générer automatiquement les règles… », l’application analyse un système de référence et crée des règles basées sur les exécutables installés dans des emplacements de confiance. Si vous décidez de créer les règles manuellement, veillez à créer des règles par défaut ; sinon, vous risquez de désactiver des fonctionnalités essentielles de Windows qui pourraient rendre les systèmes inutilisables.

Après avoir défini quelques règles, cliquez avec le bouton droit sur AppLocker et sélectionnez « Propriétés » dans le menu. Dans l’onglet Application, cliquez sur les catégories de règles que vous souhaitez activer et sélectionnez « Audit uniquement » dans le menu. Laissez vos règles fonctionner en mode audit pendant quelque temps, puis vérifiez le journal des événements Windows pour voir s’il y a des problèmes. Si vous êtes sûr que les règles ne bloquent aucune application ou fonction importante de Windows, changez le paramètre pour « Appliquer les règles ».

Le service « Identité de l’application » doit être lancé sur les appareils avant qu’AppLocker n’applique les stratégies. Sous Windows 10, AppLocker peut également être configuré via l’éditeur de stratégie de groupe local. Cependant, Microsoft a introduit dans Windows 10 le Windows Defender Application Control (anciennement Device Guard), une technologie plus robuste de contrôle des applications, difficile à contourner pour les administrateurs locaux.

Windows Update

Windows Update est un élément essentiel de Windows qui assure la mise à jour du système d’exploitation et des autres logiciels. Si votre organisation utilise Windows 10, pensez à utiliser Windows Update for Business (WUfB) pour appliquer les correctifs sur tous vos appareils. Contrairement à Windows Server Update Services (WSUS), WUfB ne nécessite aucune infrastructure locale, mais vous confère un certain contrôle sur l’application des mises à jour de fonctionnalité et de qualité de Windows 10. Vous pouvez trouver les paramètres de la stratégie de groupe

de Windows Update for Business sous Configuration de l’ordinateur > Modèles d’administration > Composants Windows > Windows Update.

Si vous utilisez une version antérieure de Windows, servez-vous de la stratégie de groupe pour orienter les appareils vers un WSUS interne ou un point de mise à jour logicielle (SUP) du System Center Configuration Manager à l’aide des paramètres « Configurer les mises à jour automatiques » et « Spécifier l’emplacement intranet du service de mise à jour Microsoft ». De nombreux autres paramètres peuvent également être utiles, comme « Ne pas inclure les pilotes avec les mises à jour Windows » et « Spécifier une plage d’heures d’activité pour les redémarrages automatiques ».

Désactiver le client et le serveur SMBv1

Certains composants de SMBv1 ne sont pas suffisamment sécurisés. Rappelez-vous, en 2017, les failles de SMBv1 ont été l’un des moyens par lesquels le virus NotPetya a pu se propager si rapidement. Microsoft avait déjà publié des correctifs pour SMBv1, mais de nombreuses organisations ne les avaient pas appliqués.

Dans les versions ultérieures de Windows 10, les composants SMBv1 non sécurisés sont déjà supprimés par défaut. Mais si vous utilisez Windows 7, Windows 8 ou une version antérieure de Windows 10, veillez à supprimer le composant SMBv1 de votre système ou à utiliser la stratégie de groupe pour le désactiver sur tous les serveurs et clients qui n’en ont pas besoin.

Pour désactiver le serveur SMBv1, créez une valeur REG_DWORD appelée SMB1 sous le chemin d’accès à la clé suivant et fixez sa valeur à 0 :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Pour désactiver le client SMBv1, créez deux valeurs de registre. La première est une valeur REG_DWORD appelée Start, qui doit être fixée à 4 sous le chemin d’accès à la clé suivant :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

La deuxième est la valeur REG_MULTI_SZ appelée DependOnService, qui doit être définie comme « Bowser », « MRxSmb20? », « NSI » sous le chemin suivant :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation

Pour configurer de nouveaux éléments de registre dans la stratégie de groupe, allez dans Configuration de l’ordinateur > Préférences > Paramètres Windows et cliquez avec le bouton droit sur Registre. Dans le menu, sélectionnez Nouveau > Élément de registre, puis ajoutez le chemin d’accès et la valeur de clé requis. Assurez-vous que le champ Action est réglé sur Mise à jour.

Désactiver le compte invité et les comptes administrateur local

Dans Windows 10, les comptes intégrés invité et administrateur local sont désactivés par défaut. Mais pour être sûr qu’il en reste ainsi, configurez ces comptes dans la stratégie de groupe de manière à ce qu’ils soient toujours désactivés. Cela est particulièrement important pour assurer un contrôle d’accès efficace pour les serveurs critiques, notamment les contrôleurs de domaine. Ces paramètres se trouvent sous Configuration de l’ordinateur > Paramètres Windows > Paramètres de sécurité > Stratégies locales > Options de sécurité. Réglez les deux statuts Comptes:Invité et Comptes:Administrateur sur Désactivé.

Interdire l’accès en exécution aux disques amovibles

Vous pouvez autoriser les utilisateurs à lire et à écrire sur des supports amovibles, mais leur interdire de lancer des exécutables. Si vous avez configuré AppLocker, ce paramètre peut être inutile, mais de nombreuses organisations n’utilisent pas le contrôle des applications. Dans tous les cas, le blocage des exécutables sur les supports amovibles contribue à protéger les systèmes contre les codes malveillants.

Vous trouverez le paramètre Disques amovibles:Refuser l’accès en exécution sous Configuration de l’ordinateur > Modèles d’administration > Système > Accès au stockage amovible.

Empêcher toute modification des paramètres du proxy

Que votre organisation utilise ou non un serveur proxy, il est judicieux d’empêcher les utilisateurs de modifier les paramètres du proxy. Des paramètres de proxy malveillants pourraient, dans le pire des cas, détourner tout le trafic Internet de votre réseau via un intermédiaire non autorisé, et dans le meilleur des cas, empêcher les utilisateurs d’accéder aux ressources Internet. Pour empêcher les utilisateurs de modifier les paramètres de proxy d’Internet Explorer et de Microsoft Edge, réglez sur Activé l’option « Empêcher la modification des paramètres de proxy » sous Configuration utilisateur > Modèles d’administration > Composants Windows > Internet Explorer.

Conclusion

Nous avons passé en revue les six paramètres de stratégie de groupe que vous devez absolument configurer correctement. Gardez en tête qu’avant d’appliquer les paramètres de stratégie de groupe dans votre environnement de production, testez-les pour être sûr qu’ils n’auront pas d’effets négatifs. Pour consulter la liste complète des paramètres recommandés par Microsoft, téléchargez les modèles de référence dans le kit de conformité de la sécurité.