En tant qu’administrateur informatique ou SharePoint, il vous appartient de gérer la sécurité de votre batterie de serveurs, notamment en attribuant correctement les privilèges d’accès aux comptes de service et aux utilisateurs finaux qui doivent accéder à SharePoint. Nous allons aborder ici le fonctionnement des autorisations dans SharePoint et les bonnes pratiques pour les utiliser en vue de maximiser la sécurité et l’adoption de SharePoint.

Comprendre l’authentification et les autorisations SharePoint

Le contrôle d’accès repose sur l’authentification (vérifier que l’utilisateur est bien celui qu’il prétend être) et les autorisations (déterminer ce à quoi l’utilisateur peut accéder). SharePoint gère les autorisations, mais n’effectue aucune authentification ; il s’appuie sur les IIS (Internet Information Services) sous-jacents et les fournisseurs d’authentification pour gérer cela.

Depuis SharePoint 2010, l’authentification standard est basée sur les revendications. Il existe différents types d’authentification basée sur les revendications ; les normes sectorielles sont WS-Federation, Security Assertion Markup Language (SAML) et OAuth. Cependant, Microsoft a intégré à SharePoint un moteur de revendications, le STS (Security Token Service), qui peut prendre en charge de nombreuses approches d’authentification différentes. En standard, SharePoint prend en charge l’authentification Windows (NTLM, de base et Kerberos), l’authentification basée sur les formulaires (FBA) et SAML.

Entités pouvant bénéficier d’autorisations

Les autorisations SharePoint sont déterminées par les droits accordés aux entités suivantes :

- Groupes Active Directory

- Rôles proposés par l’authentification basée sur les formulaires

- Attributs SAML

- Groupes SharePoint

- Un utilisateur spécifique (bien que les bonnes pratiques recommandent de ne pas attribuer de permissions à ce niveau dans SharePoint)

Objets pour lesquels des autorisations peuvent être accordées

SharePoint prend en charge les autorisations pour de nombreux types d’objets :

- Batterie de serveurs

- Application de service

- Application Web

- Collection de sites

- Site

- Liste

- Bibliothèque

- Dossier

- Élément

Pour tous ces objets, vous pouvez attribuer des autorisations aux entités mentionnées dans la section précédente, notamment des groupes de sécurité SharePoint, des rôles, des attributs ou des utilisateurs spécifiques. (Comme indiqué précédemment, la bonne pratique consiste toutefois à utiliser des groupes ou des rôles de sécurité pour attribuer des autorisations aux utilisateurs, plutôt que d’ajouter des autorisations directement à un compte d’utilisateur.)

Les attributions d’autorisations pour un objet déterminent si l’accès à celui-ci est accordé ou bloqué. Un utilisateur SharePoint ordinaire ne bénéficiera pas, par exemple, d’un accès de niveau batterie, application de service ou même application Web ; il se verra plutôt accorder des autorisations pour les données au niveau collection de sites ou inférieur par le biais des groupes d’autorisation SharePoint correspondants.

Les bonnes pratiques recommandent également d’éviter autant que possible d’attribuer des autorisations de niveau élément SharePoint, car cela complique la gestion et peut entraîner des négligences en matière de sécurité. Souvent, il suffit de regrouper des éléments dans des listes SharePoint, des bibliothèques de documents ou des dossiers auxquels sont attribuées les autorisations adéquates. Mais parfois, des autorisations de niveau élément peuvent être nécessaires pour répondre à des besoins spécifiques, notamment en l’absence d’une solution tierce de gestion des droits. Si les autorisations personnalisées de niveau élément sont la seule option pour satisfaire les besoins de l’entreprise, les administrateurs doivent limiter leur utilisation à des emplacements particuliers et créer un workflow strict en ce qui les concerne, en documentant et en vérifiant quand les autorisations de niveau élément ont été accordées ou modifiées et qui l’a fait.

Comment attribuer et modifier des autorisations SharePoint

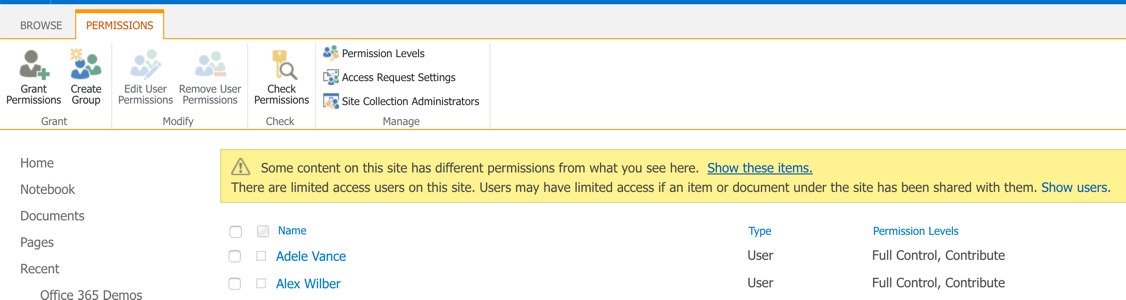

La capacité de gérer les autorisations des ressources SharePoint est principalement réservée aux membres des groupes Administrateurs de la collection de sites (qui peuvent gérer le site racine et tous ses sous-sites) et Propriétaires du site (qui peuvent gérer des sous-sites spécifiques). Cependant, tout utilisateur final peut modifier les autorisations relatives aux contenus et aux emplacements qui lui appartiennent.

Pour modifier les autorisations d’une collection de sites ou d’un site, les administrateurs de collections de sites ou les propriétaires du site doivent sélectionner « Paramètres du site » et modifier les autorisations SharePoint. Les autorisations de niveau inférieur, par exemple les autorisations des bibliothèques de documents ou celles des listes, sont accessibles dans les pages de paramètres de ces objets sécurisés spécifiques.

Comprendre et utiliser les niveaux d’autorisation

Niveaux d’autorisation par défaut

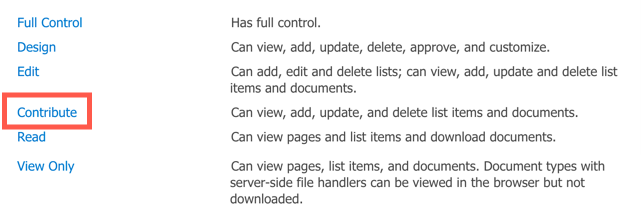

Pour contrôler l’accès aux objets, SharePoint utilise des niveaux d’autorisation. Dix niveaux d’autorisation par défaut sont proposés :

- Contrôle total

- Collaboration

- Lecture

- Conception

- Modification

- Accès limité

- Approbation

- Gestion de la hiérarchie

- Lecture restreinte

- Affichage seul

Chaque niveau d’autorisation contient des autorisations individuelles. Exemple :

- Le niveau d’autorisation Lecture comprend les autorisations suivantes : ouverture, affichage, versions, page, pages d’application, informations utilisateur, création d’alertes, création de sites en libre-service, interfaces distantes et utilisation des fonctionnalités d’intégration des clients.

- Le niveau d’autorisation Collaboration comprend toutes les autorisations du niveau Lecture plus les suivantes : affichage, ajout, mise à jour, suppression, versions, navigation dans les répertoires, modification des informations utilisateur, gestion des vues personnelles, ajout, mise à jour ou suppression de composants Web.

- L’autorisation Contrôle total comprend toutes les sous-autorisations de Lecture et de Collaboration, plus d’autres encore.

Normalement, les utilisateurs finaux se voient attribuer un accès Contribuer aux sites privés qu’ils utilisent activement et un accès Affichage seul à tout le reste.

Niveaux d’autorisation personnalisés

SharePoint n’inclut pas tous les niveaux d’autorisation dont une organisation peut avoir besoin, il vous permet donc de personnaliser les niveaux d’autorisation et d’en créer de nouveaux, soit de toutes pièces, soit en clonant un niveau d’autorisation existant et en apportant des modifications aux autorisations. Les ensembles d’autorisations granulaires personnalisées vous permettent de mieux contrôler ce que les utilisateurs finaux font, sans les complications et les risques liés à l’attribution directe d’autorisations à des utilisateurs individuels.

Personnaliser un niveau d’autorisation existant

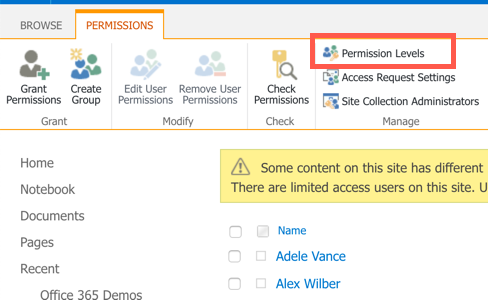

Allez à la page « Paramètres du site » et cliquez sur « Autorisations du site », puis sur le menu « Niveaux d’autorisation ». Pour personnaliser un niveau d’autorisation existant, cliquez sur son nom dans la page « Niveaux d’autorisation ». Dans la page « Modifier le niveau d’autorisation », modifiez la description et ajoutez ou supprimez des autorisations selon vos besoins.

Créer un nouveau niveau d’autorisation personnalisé de toutes pièces

Pour créer un nouveau niveau d’autorisation personnalisé, vous devez être connecté en tant qu’administrateur de la batterie SharePoint, administrateur de la collection de sites ou propriétaire du site. Allez à la page « Paramètres du site » et cliquez sur « Autorisations du site ». Ensuite, cliquez sur l’élément de menu « Niveaux d’autorisation » :

Dans la page « Ajouter un niveau d’autorisation », entrez le nom du nouveau niveau d’autorisation et une description. Cochez ensuite les cases adjacentes aux autorisations de liste, de site et personnelles que vous souhaitez inclure dans le nouveau niveau d’autorisation. Enfin, cliquez sur « Créer ».

Créer un nouveau niveau d’autorisation personnalisé par clonage

Pour cloner un niveau d’autorisation existant, allez à la page « Niveaux d’autorisation », puis cliquez sur le niveau d’autorisation que vous souhaitez cloner.

Cliquez ensuite sur le bouton « Copier le niveau d’autorisation », nommez le nouveau niveau d’autorisation, modifiez-le si nécessaire, puis enregistrez-le.

Comprendre l’héritage d’autorisations

Les paramètres d’autorisation d’un élément d’une collection de sites sont transmis aux enfants de cet élément : Les sites héritent des autorisations du site racine de la collection de sites, les bibliothèques héritent du site qui contient la bibliothèque, etc. L’héritage d’autorisations vous permet d’attribuer une autorisation à un niveau élevé, puis de la transmettre aux niveaux inférieurs.

Comme vous pouvez l’imaginer, ce modèle ne répond pas à toutes les exigences de sécurité. Par exemple, plusieurs utilisateurs peuvent avoir besoin d’accéder à une certaine bibliothèque de documents, mais seuls quelques-uns d’entre eux doivent être autorisés à lire l’un des documents de cette bibliothèque. De même, vous pourriez aussi avoir besoin des caractéristiques suivantes :

- Autorisations pour des sous-sites différant de celles pour la collection de sites parente

- Autorisations pour une liste ou une bibliothèque différant de celles pour le site parent

- Autorisations pour des dossiers différant de celles pour la bibliothèque parente

- Autorisations pour des fichiers différant de celles pour la bibliothèque ou le dossier parent

Rompre l’héritage d’autorisations

À l’heure actuelle, la seule façon d’atteindre ces objectifs est de rompre l’héritage pour l’objet spécifique. Modifiez les autorisations des utilisateurs selon vos besoins, en supprimant les autorisations qui ne sont pas nécessaires. Cette stratégie est efficace, mais l’attribution d’autorisations uniques à des comptes d’utilisateurs spécifique provoque des problèmes de gestion et peut entraîner des failles de sécurité. Il est donc recommandé d’év

_1715178265.png)