Les administrateurs informatiques travaillent avec Active Directory depuis l’introduction de cette technologie dans Windows 2000 Server. Windows 2000 Server a été lancé le 17 février 2000, mais de nombreux administrateurs ont commencé à travailler avec Active Directory fin 1999, à sa sortie en version RTM, le 15 décembre 1999.

Audit d’Active Directory dans Windows Server

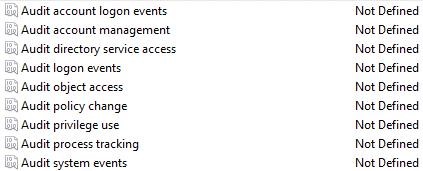

Avant Windows Server 2008 R2 et Windows 7, les audits sous Windows étaient assez simples. Il suffisait de naviguer vers les politiques d’audit d’un objet de stratégie de groupe, d’activer l’audit et de choisir Réussite, Échec, ou les deux.

Plusieurs articles publiés sur Internet décrivaient chacune des politiques d’audit et de nombreux administrateurs ont tôt fait d’éviter tout ce qui n’apportait pas beaucoup de valeur. La capture d’écran ci-dessous montre les paramètres de politique d’audit disponibles.

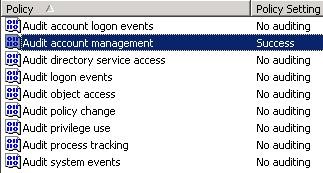

Dans Windows Server 2008 R2, une nouvelle fonctionnalité permettant de mettre en place des stratégies d’audit avancées dans la stratégie de groupe a été introduite. Officiellement, 53 nouveaux paramètres de politique ont été proposés pour remplacer les neuf paramètres initiaux présentés ci-dessus. Peu de gens savent que ces 53 nouveaux paramètres étaient en fait disponibles dans Windows Server 2008. Toutefois, pour tirer parti des nouveaux paramètres, il fallait utiliser des scripts de connexion et auditpol.exe. Par conséquent, la plupart des administrateurs ne s’en servaient pas. Un aspect crée souvent de la confusion : le chevauchement apparent des neuf paramètres de politique initiaux (que nous appellerons les paramètres élémentaires de politique d’audit) et des paramètres avancés de politique d’audit. En fait, il n’y a pas de chevauchement. Voyons pourquoi en examinant l’audit de gestion des comptes.

Avec les paramètres élémentaires de politique d’audit, vous pouvez activer la politique « Audit account management » (Auditer la gestion des comptes) avec les options Success (Réussite) et Failure (Échec). Avec la politique d’audit avancée, vous pouvez activer l’audit pour la gestion des groupes d’applications, la gestion des comptes d’ordinateur, la gestion des groupes de distribution, les événements de gestion des comptes, la gestion des groupes de sécurité et la gestion des comptes d’utilisateur. Le fait d’activer la configuration élémentaire de politique d’audit « Audit account management » (Auditer la gestion des comptes) équivaut à activer l’audit pour les six sous-catégories disponibles dans une politique d’audit avancée. Aucune d’entre elles ne fournit plus de données que l’autre. Mais, comme beaucoup d’administrateurs l’ont compris, générer trop de données d’audit peut être pire que de ne pas en générer du tout, en raison de l’énorme volume de données potentiel.

Difficultés courantes en matière d’audit

Les administrateurs se débattent depuis longtemps avec les données d’audit. Voici quelques-unes des difficultés les plus courantes :

- Saturation des journaux d’événements Windows.

Les journaux d’événements Windows peuvent être configurés de différentes manières. Vous pouvez définir une taille maximale pour les journaux et supprimer les anciens événements selon les besoins. Vous pouvez archiver un journal lorsqu’il se remplit, puis en commencer un nouveau. Vous pouvez également configurer les journaux de manière à ce que les événements ne soient pas écrasés, mais qu’une intervention manuelle soit nécessaire. Vous pouvez même faire en sorte que le serveur s’arrête s’il n’est plus possible d’écrire dans le journal des événements de sécurité. Les administrateurs ne peuvent généralement pas se permettre que de nouveaux événements ne soient pas enregistrés ou que des serveurs s’arrêtent lorsqu’un journal se remplit. De ce fait, l’écrasement des événements ou l’archivage sont les options les plus courantes. Mais cela entraîne des contraintes administratives : il faut surveiller la taille des journaux d’événements, surveiller l’espace disque, déplacer les journaux archivés hors du serveur, gérer les journaux archivés et trouver un moyen de rechercher parmi toutes ces données.

- Manque d’espace disponible sur les disques.

Je n’en reviens toujours pas qu’aujourd’hui, dans de nombreuses entreprises, le manque d’espace disque reste la principale source d’indisponibilité des serveurs. Les fichiers journaux posent fréquemment problème, qu’il s’agisse d’audits ou d’applications telles que IIS. J’ai entendu parler de plusieurs organisations victimes d’une panne dont la cause profonde était le manque d’espace du système dû à l’archivage du journal des événements Windows.

- Incapacité de trouver des données d’audit spécifiques.

Lorsque vous générez une grande quantité de données, toutes les tâches de gestion des données, même les plus simples, deviennent complexes et chronophages. Des tâches telles que la compression des fichiers, la copie de fichiers vers un autre emplacement via le réseau ou la recherche d’un terme clé spécifique dans les fichiers deviennent problématiques et prennent beaucoup de temps. Les administrateurs se tournent donc vers des solutions tierces pour obtenir de l’aide.

- Incapacité d’utiliser les données d’audit en temps utile.

Imaginez que l’équipe de sécurité vous appelle au sujet d’un employé qui pourrait avoir consulté des données RH confidentielles. Ils vous demandent d’extraire les données d’audit de cet utilisateur pour les dernières semaines. Ce n’est pas trop difficile si vous avez 1 Go de données d’audit. Mais si vous en avez 500 Go, cela devient soudain votre travail à plein temps pour les prochaines semaines.

Les paramètres avancés de politique d’audit peuvent vous être utiles. Grâce à des options d’audit plus granulaires, vous pouvez réduire considérablement la quantité de données recueillies. Cela minimise les difficultés évoquées précédemment.

Mais le passage aux paramètres avancés de politique d’audit représente un gros investissement en temps. Dans certaines organisations, cet investissement est rentable.

Paramètres avancés de politique d’audit

Voyons rapidement comment cela influe sur le nombre d’événements capturés. Dans ce premier exemple, dans un domaine Windows Server 2003 R2 nommé adatum.com, j’ai défini les paramètres d’audit élémentaires de manière à ce que seuls les événements réussis de gestion des comptes soient audités, comme indiqué ci-dessous. La version du système d’exploitation est sans importance car les paramètres d’audit élémentaires indiqués ci-dessous sont disponibles dans toutes les versions de Windows Server depuis Windows 2000 Server.

J’ai ensuite créé un nouvel objet ordinateur et rafraîchi le journal des événements de sécurité. Voici ci-dessous les entrées relatives à la création du nouvel objet ordinateur.

Il y a 5 événements.

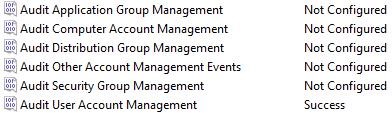

Ensuite, dans un domaine Windows Server 2012 R2 nommé contoso.com, j’ai créé une politique d’audit avancée visant à n’auditer que les événements de gestion des comptes utilisateurs réussis, comme indiqué ci-dessous.

J’ai ensuite créé un nouvel objet ordinateur et rafraîchi le journal des événements de sécurité. Voici ci-dessous les entrées relatives à la création du nouvel objet ordinateur.

![]()

Avec la politique d’audit avancée, seuls 2 événements ont été enregistrés. Cela représente une grande différence, et imaginez à quel point ceci peut être extrapolé lorsque toutes les catégories d’audit auront été configurées.

Remarquez que non seulement nous gagnons du temps avec l’approche granulaire, mais nous en gagnerons encore plus une fois les autres catégories d’audit configurées.

Vous vous demandez peut-être pourquoi la création d’un compte d’ordinateur apparaît dans l’audit des comptes d’utilisateur ? Réponse : parce que les objets ordinateur font partie de la classe utilisateur d’AD DS, avec les objets utilisateur !

Vous vous demandez aussi pourquoi les ID des journaux d’événements sont différents pour chaque environnement ? Ceci n’est pas lié à la configuration de l’audit, mais plutôt à une modification des ID des journaux d’événements utilisés dans Windows Server 2008 et les versions plus récentes. De nombreux ID d’événements ont été modifiés entre les différentes versions de Windows Server.

Vous trouverez plus d’informations élémentaires sur Active Directory dans notre didacticiel AD pour débutants.

_1715178265.png)