Les Ransomwares sont une des classes de logiciels malveillants qui a la plus forte croissance. Ces dernières années, les ransomwares ont évolué du simple blocage d’écran avec un préjudice simple vers des variantes beaucoup plus dangereuses, tels que les crypto-ransomwares.

Contrairement aux logiciels malveillants traditionnels, les crypto-ransomwares ne volent pas les informations. Au lieu de cela, ils cryptent les documents de la victime, tableurs, images, vidéos et autres

fichiers puis exigent une rançon pour débloquer les dossiers cryptés — une forme de chantage numérique. Le montant de la rançon varie de 150 $à 500 $ pour une personne privée jusqu’à des milliers de dollars pour une organisation. Le paiement passe par des systèmes qui sont difficiles à retracer, tels que les virements télégraphiques, SMS surtaxés, bons de services payés d’avance comme Paysafecard, ou la monnaie numérique Bitcoin.

Bien que les attaques de ransomwares existent depuis des années, les experts en sécurité disent qu’ils sont devenus beaucoup plus dangereux récemment en raison des progrès en cryptage et autres technologies. Une attaque de crypto-ransomware peut prendre en otage non seulement les données stockées sur les ordinateurs individuels de l’entreprise, mais aussi les fichiers sur ses serveurs et les systèmes de partage de dossier dans le cloud — conduisant à des pertes financières, arrêtant des affaires dans leurs progressions et potentiellement nuire à la réputation de l’organisation. Selon un rapport préparé par l’Alliance contre les Menaces Cybernétique, (OTC), la version 3.0 de CryptoWall a déjà, à elle seule, coûté 325 millions de dollars aux victimes.

Comment est implanté un Ransomware dans l’ordinateur d’un utilisateur ?

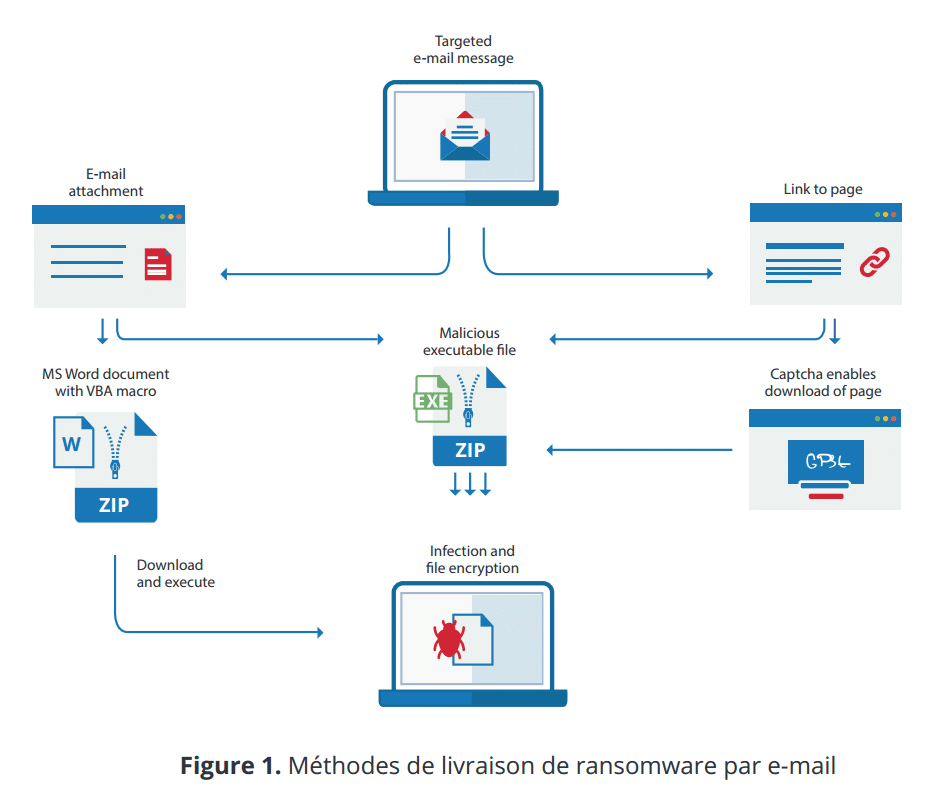

Les criminels utilisent plusieurs méthodes différentes pour répandre les crypto-ransomware, parmi lesquelles les suivantes :

- Pièces jointes aux courriels contenant des logiciels ou des macros malveillants, des disques infectés ou d’autres malvertisings, disques ou autres malvertisings

- Les téléchargements Drive-by qui exploitent la vulnérabilité des logiciels et des redirections

Dans la plupart des cas, le malware arrive dans une pièce jointe. Souvent, l’e-mail est censé provenir d’une entité connue, comme une banque ou un collègue et a une ligne objet qui attire l’attention, tels que « Cher client », » Mail non livré renvoyé à l’expéditeur » ou « Invitation à se connecter sur LinkedIn. »

En particulier, le nom inclut souvent une extension commune par exemple « .doc » ou « .xls », donc si l’affichage des extensions de fichier est désactivé dans les paramètres du système, l’utilisateur va penser que le fichier est un document Word ou Excel.

En particulier, le nom inclut souvent une extension commune par exemple « .doc » ou « .xls », donc si l’affichage des extensions de fichier est désactivé dans les paramètres du système, l’utilisateur va penser que le fichier est un document Word ou Excel. Par exemple, le nom de fichier complet peut être « Paper.doc.exe », mais l’utilisateur verra seulement « Paper.doc » et sera induit en erreur en pensant que le fichier est inoffensif.

Plus en savoir plus, découvrez nos livres numériques :

_1715178265.png)