Les entreprises manquent de visibilité sur l’activité et l’utilisation des applications par les employés dans les systèmes informatiques critiques. Les stratégies de défense d’origine sont généralement axées sur le périmètre, elles ne parviennent donc pas à identifier les menaces internes ou les attaques en cours dans le réseau lui-même.

Les défis pour la sécurisation de l’environnement informatique moderne :

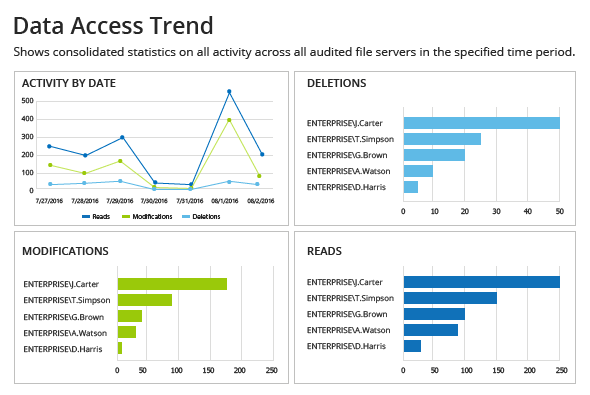

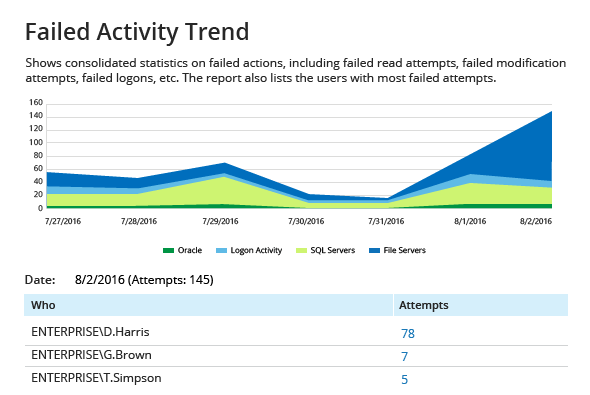

- Les entreprises manquent de visibilité sur l’activité et l’utilisation des applications par les employés dans les systèmes informatiques critiques.

- Les stratégies de défense d’origine sont généralement axées sur le périmètre, elles ne parviennent donc pas à identifier les menaces internes ou les attaques en cours dans le réseau lui-même.

- La plupart des applications de sécurité d’origine, tels que les solutions de SIEM, prennent trop de temps pour être mises en œuvre.

Les meilleures pratiques de l’analyse des comportements d’utilisateurs :

- Intégrez des données provenant d’autres systèmes de surveillance

- Déclenchez l’audit Active Directory pour déterminer qui fait quoi

- Activez le journal d’accès et d’activité des utilisateurs

- Activez l’enregistrement quotidien de votre serveur de messagerie

_1715178265.png)